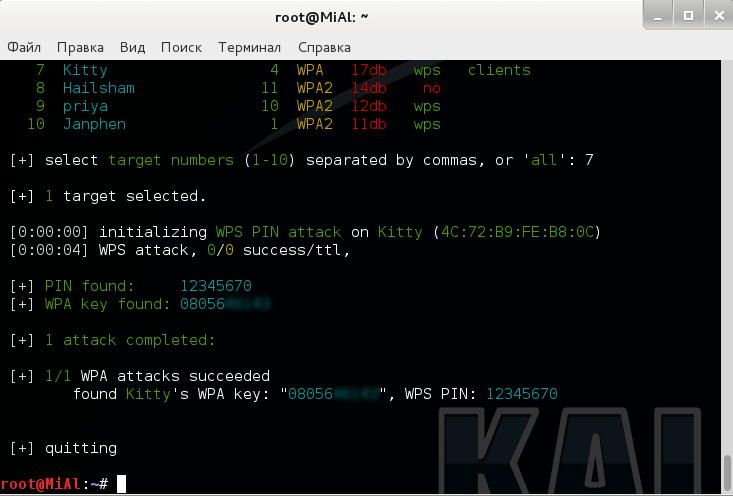

При написании и переводе статей об анализе беспроводных сетей (Wi-Fi) на проникновение, я, естественно, всё это пробую и сам. Беспечность пользователей меня уже давно не удивляет. Меня стала удивлять беспечность производителей некоторых роутеров. Вчерашний пример. Благодаря wps, пароль от одной из сетей был найден за считанные минуты. Кстати, там в качестве пароля номер телефона…

После подсоединения к локальной сети, по адресу 192.168.0.1 меня встретило вот такое приветственное сообщение:

Вкладочка System оказалась доступной без пароля (!):

Это уже вопрос к производителю: зачем эту информацию делать публичной? Т.е. её даже при желании нельзя защитить паролем. Зная точную модель роутера (в нашем случае это Cisco EPC2425), намного легче искать известные уязвимости и эксплойты под них. Мне это делать не пришлось, т. к. владелец роутера не поменял стандартный пароль. Им, кстати, оказалась пустая строка.

Роутеры можно атаковать с двух сторон:

- как беспроводное устройство, пытаясь узнать пароль от Wi-Fi

- как устройство, подключённое к сети Интернет, — в этом случае пароль от Wi-Fi вообще не нужен. В подавляющем большинстве случаев, роутеры, найденные при сканировании программой nmap, проверяются на стандартные пароли. Очень часто этого оказывается достаточно…

О некоторых фокусах, которые можно проделать, получив доступ в роутер, рассказано в статье «Вымогатель mvd.ru в… роутере или Зачем менять стандартные пароли».

Как минимум, можно поменять DNS записи и, перенаправляя на фишинговые сайты, воровать пароли, кредитки, вымогать деньги, перенаправлять на мошеннические и любые другие сайты и т.д.

После опытов с Kali Linux и полученных выводов (влезть в роутер не так уж и трудно), появилась идея — рассказать о том, как обезопасить свое беспроводное устройство. Эти советы помогут очень значительно затруднить нападающим проникновение в ваш роутер.

У разных роутеров разные прошивки, настройки; некоторые из них могут у вас называться по-другому или отсутствовать. Я взял в качестве примера ASUS RT-N66U.

Как получить доступ к настройкам роутера

Начнём с довольно простой вещи. Ваш компьютер и ваш роутер находятся в одной локальной сети (неважно, используете вы Wi-Fi или провод). Чтобы попасть «внутрь» вашего роутера, наберите в строке браузера

Если этот адрес не работает, то иногда он может быть

Иногда необходимо поменять порт:

Вас встретит форма для ввода имени пользователя и пароля. Их можно посмотреть в паспорте устройства, на коробке, на корпусе. Или просто в Интернете.

Обновляйте прошивки ваших устройств

Большинство людей обновляют прошивку один раз — при покупке устройства — и забрасывают это. Проведённое исследование показало, что 80% из 25 самых продаваемых беспроводных устройств имеют уязвимости. В этот список входят устройства таких производителей как Linksys, Asus, Belkin, Netgear, TP-Link, D-Link, Trendnet и другие. Я рекомендую проверять обновления и проверять прошивки хотя бы раз в 3 месяца (сделайте себе уведомление, что ли: для чего-то же напихали разных органайзеров в наши телефоны). И ещё, это очень важно — устанавливайте прошивки с сайтов производителей (это касается вообще всех программ).

Насчёт автоматических обновлений есть разные мнения. Мне оно не очень нравится, т. к. меня пугает мысль, что если роутер будет самостоятельно перепрошиваться, а я в это время отключу его от электричества (т. к. не буду знать об этом). В результате чего можно запороть роутер — поможет только хард резет (сброс до заводских настроек). Другим эта идея не нравится из-за тех ужасов, которые они начитались про умные телевизоры, которые за всеми подглядывают. И они не хотят давать слишком много свободы своим роутерам (так и до Скайнет недалеко ).

Но я-то знаю, что никто не настроил себе регулярные трёхмесячные напоминания, и электричество не так уж часто пропадает. Поэтому, если в вашем роутере есть эта опция, воспользуйтесь ею.

Отключите «Удалённое администрирование»

Если вы из тех немногих, кому это действительно надо, то включите доступ по https и измените порт, установленный по умолчанию. Имейте ввиду, что это относится ко всем «облачным» системам управления, таким как Smart WiFi Account от Linksys и AiCloud от Asus.

Используйте сложный пароль

Сложным считается пароль, в котором есть символы четырёх групп — большие буквы, маленькие буквы, цифры, знаки препинания. Я тоже раньше думал, что если склеить два слова, то получится хоть и осмысленный, но сложный пароль. Только открыв словарь паролей (тот, с которым поставляется Kali для поиска по словарю), я понял, что таких как я «умных» миллионы. Вообще это оказалось непростой задачей придумать 1) осмысленный пароль, но 2) отсутствующий в словаре.

Включите HTTPS для административных соединений

На большинстве роутеров он по умолчанию отключён.

Ограничьте входящий трафик

Если вам нужно использовать перенаправление портов, то подойдите к этому внимательно. Старайтесь использовать нестандартные порты. Также поставьте галочки «Да» для фильтрации анонимного Интернет-трафика и «Нет» для пинга.

Используйте шифрование WPA2 для WiFi

Никогда не используйте WEP — его можно взломать в течение нескольких минут с помощью программ, которые бесплатно распространяются в Интернете. WPA не на много лучше.

Отключите WPS

Конечно, его удобно использовать. Но это очень плохая идея.

Отключите неиспользуемые сетевые службы, особенно uPnP

Широко известна уязвимость при использовании uPnP. Другие службы, вероятно, просто не нужны: Telnet, FTP, SMB (Samba), TFTP, IPv6.

Выходите (разлогируйтесь), когда заканчиваете работу в роутере

Простое закрытие страницы может оставлять авторизационную сессию в роутере открытой.

Проверьте уязвимость порта 32764

Насколько мне известно, некоторые роутеры Linksys (Cisco), Netgear и Diamond подвержены этой уязвимости, но могут быть и другие. Выпущены новые прошивки, но уязвимость может быть закрыта не полностью.

Проверьте свой роутер https://www.grc.com/x/portprobe=32764

Включите ведение журнала

Это хорошая привычка время от времени проверять логи на подозрительную активность. Правильно настройте часы и временную зону, чтобы логи были более точными.

Поменяйте имя админа

Смените стандартное имя — admin, которое все знают, на любое другое.

Настройте «Гостевую» сеть

Многие современные роутеры могут создавать отдельные гостевые сети.

Убедитесь, что она имеет доступ только в Интернет, а не в локальную сеть. Естественно, используйте WPA2 и, конечно же, пароль должен быть другим, не тот же самый, что от вашего основного Wi-Fi.

Дополнительные шаги по защите роутера

Если вам ещё мало предыдущего, то вот вам ещё несколько советов.

Используйте альтернативные DNS

Большинство использует DNS, которые предоставляет их Интернет-провайдеры. Всё чаше и чаще DNS становится мишенью атак. Поэтому хорошей идеей является использование DNS от тех, кто принимают дополнительные шаги по обеспечению безопасности. Бонус этому может стать ускорение Интернет производительности.

Измените диапазон IP адресов, установленных по умолчанию для вашей локальной сети

Все роутеры для пользователей, которые я видел, имеют один и тот же диапазон локальных адресов. Это 192.168.1.x или 192.168.0.x. Это облегчает автоматизированную атаку с использованием скрипта.

Доступные диапазоны:

Любые 10.x.x.x

Любые 192.168.x.x

172.16.x.x до 172.31.x.x

Измените локальный адрес роутера, установленный по умолчанию

Если кто-то проникнет в вашу сеть, они точно знают, что адрес вашего роутера x.x.x.1 или x.x.x.254, затрудним им задачу.

Ограничьте административный доступ по беспроводной сети

Это подходит не всем. Например, может так быть, что абсолютно все компьютеры подключены только по беспроводной сети. Но если это можно сделать, то это здорово усложнит задачу нападающему.

Сделать сеть невидимой, отключить трансляцию SSID

Как раз это делать не нужно. Я пишу об этом только для того, чтобы в комментариях не писали, что я об этом забыл. Нападающему это не причинить особых неудобств, а вот нормальным пользователям, например, вашим гостям, это здорово усложнит жизнь.

Использование фильтрации по MAC

Только для статичных сетей, в которых редко добавляются новые устройства. Эта опция может сильно усложнить жизнь легитимным пользователям, например, вашим гостям или члену вашей семьи, который купил новое устройство и не смог его подключить к Интернету. Может ли она сильно усложнить задачу нападающим — есть мнение, что нет.

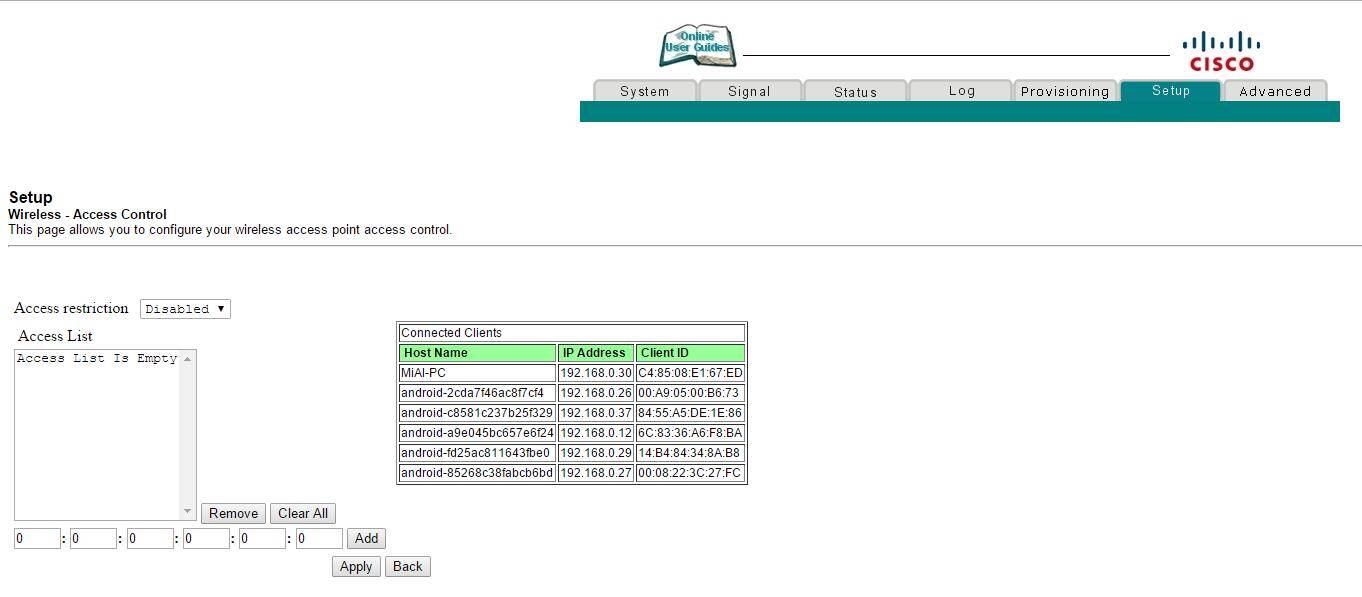

Проверяйте логи, контролируйте подключённые устройства

Посмотрите на этот скриншот, одного взгляда достаточно, чтобы понять, какое устройство здесь лишнее (я неавторизованно подключился к соседскому вай-фаю):

На телефонах (Андройдах) для этих целей можно использовать программу Fing.

Спасибо за интересные статьи. Волей случая пришлось администрировать небольшую сеть, притом комбинированную, кабель-вайфай5-кабель-вайфай2.4-кабель, а сам нуб нубом ) Узнал много нового, все понятно и доступно. Еще раз спасибо за полезную деятельность.