Ссылка скрыта от гостей

Сегодня нам попалась в руки модель роутера TP Link Archer C5, который будем тестировать на известные уязвимости. Протестируем скрытые лазейки и установленные пароли, а также слабые места в интерфейсе. В этом руководстве по взлому WiFi будем использовать различные инструменты Kali Linux 2.0: Reaver, pixiewps и Aircrack-ng набор для исследования возможных уязвимостей. Известно, что TP Link легок в использовании для взлома установленных по умолчанию паролей. Например WPS PIN, который по умолчанию установлен в качестве беспроводного пароля, или пароля, полученного непосредственно из МАС-адреса. Последний особенно сильно облегчает поиск пароля, так как MAC-адрес не подразумевает секретность и отправляется с каждым единичным беспроводным пакетом, отосланным с роутера. При помощи анализатора пакета, например, Wireshark, можно легко получить MAC-адрес из передающего и принимающего устройства, в том числе роутера. Для этой цели в данном руководстве мы будем использовать атаку на беспроводные сети (airodump-ng).

Это заинтересует вас:

Характеристики роутера TP Link Archer C5

TP Link Archer C5 Роутер – роутер потребительского класса по цене приблизительно $70. Роутер поддерживает стандарт 802.11 ac и предлагает одновременно два диапазона 2.4GHz 300Mbps и 5GHz 867Mbps соединений с общей пропускной способностью 1.2Gbps. И IPv4 и IPv6 поддерживаются роутером. TP-Link Archer C5 имеет следующие доступные антенны и порты:

- 2 внешние съемные антенны

- 1 Gigabit WAN порт

- 4 Gigabit LAN порты

- 2 USB порта для внешних устройств

TP Link Archer C5 - вид спереди

TP Link Archer C5 – вид сзади

Имея личную беспроводную гостевую сеть, вам не нужно делиться вашим WiFi паролем ни с кем.

Комплектация TP Link Archer C5

Комплектация пакета включает:

- AC1200 беспроводной двухдиапазоновый гигабитный роутер Archer C5;

- 2 съемные антенны;

- Блок питания;

- Установочный CD;

- Кабель - витая пара;

- Руководство по быстрой установке.

Пароли и настройки по умолчанию TP Link Archer C5

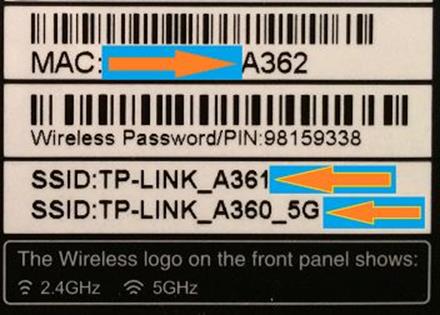

Как мы и предполагали, паролем по умолчанию для беспроводной сети является WPS PIN, который состоит из 8 цифр. Тестируемый нами роутер C5 имеет WPS PIN по умолчанию, используемый в качестве установленного беспроводного ключа: 98159338. Установленное имя пользователя и пароль для доступа к настройкам роутера такие же, как у всех роутеров TP Link:

Код:

Имя пользователя: admin

Пароль: adminSSID настройки по умолчанию TP Link Archer C5

Стандартное SSID имя сети 2.4 GHz - TP-LINK_A361, а для сети 5 GHz - TP-LINK_A360. Стандарт SSID базируется на MAC-адресе роутера и состоит из последних 4х цифр MAC-адреса минус 1 для 2.4 GHz SSID, и минус 2 с _5G, добавленные для 5 GHz SSID.

MAC-адрес находится в шестнадцатеричной системе счисления, поэтому, если MAC-адрес заканчивается буквой, эта буква является в действительности числом в десятичной системе счислений. Например, когда MAC-адрес заканчивается на А, которая означает 10 для шестнадцатеричной системы в десятичной системе, вам следует вычесть 1 из 10, чтобы определить последнюю цифру установленного по умолчанию SSID, которое в данном должно составить 9. Если вы хотите высчитать последнюю цифру MAC-адреса с использованием SSID по умолчанию, вы должны знать, что это будет А, если последняя цифра SSID по умолчанию составляет 9.

У всех TP Link по умолчанию установлен беспроводной пароль основанный на MAC адресе. Но это не применимо для роутера TP Link Archer C5. Давайте продолжим подключение роутера и посмотрим, есть ли у него какие-то WPS уязвимости.

Сканирование TP Link Archer C5 для обнаружения уязвимостей WPS

Wi-Fi Protected Setup (WPS) предоставляет упрощенный механизм подключения к беспроводным сетям при помощи PIN, состоящего из 8 цифр. Механизм обмена PIN – уязвимое место для брутфорс атак, который будет возвращать PIN и WPA для атаки, используемой для подключения к беспроводной сети. Теоретически существует 10^8 (= 100.000.000) возможных величин для WPS PIN. К сожалению, WPS PIN состоит из 8 цифр, поделенных на 3 сегмента, которые могут быть тестированы отдельно при помощи брутфорс атаки. Последняя цифра – контрольная сумма, которую можно вычислить. PIN был составлен следующим образом:

- 1 часть pin - 5 цифр = 10^4 (= 10.000) брутфорс попыток, необходимых для нахождения этого сегмента;

- 2 часть PIN - 3 цифры = 10^3 (1.000) брутфорс попыток, необходимых для нахождения этого сегмента;

- 3 часть PIN - 1 цифра, являющаяся подсчитанной контрольной суммой.

На роутере TP Link Archer C5 WPS включен по умолчанию, поэтому мы будем проверять его на наличие известных WPS уязвимостей. Мы уже выпустили несколько руководств по поводу исследования WPS уязвимостей при помощи Reaver и Pixiewps, поэтому мы не будем углубляться в детали здесь. Давайте запустим Kali Linux и посмотрим, можем ли мы взломать роутер TP Link Archer C5, перебирая WPS PIN при помощи Reaver.

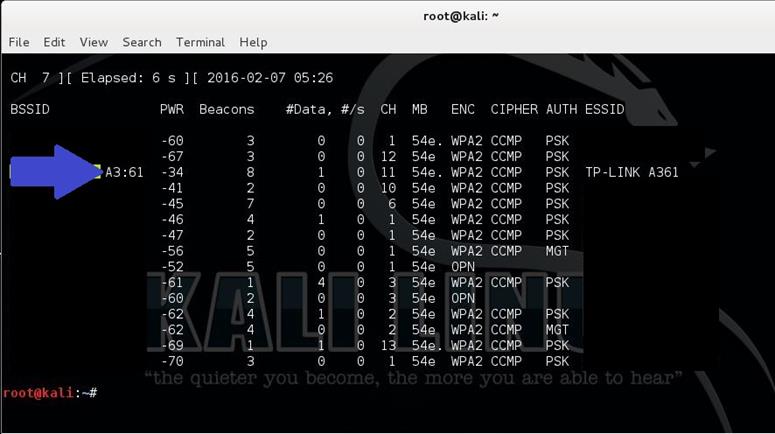

Брутфорс атаки Archer C5 WPS PIN с Reaver

Сначала мы переведем Wifi адаптер в режиме мониторинга, используя следующие команды:

Код:

Airmon-ng start wlan0

Код:

reaver airodump-ng –i wlan0mon

Затем мы будем использовать следующие команды:

Код:

reaver –I wlan0mon –b [router MAC address]–c [channel]–vv

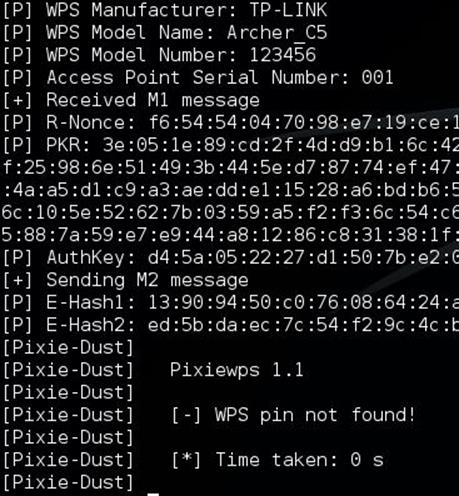

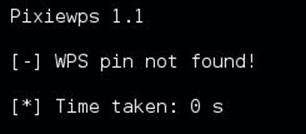

TP Link Archer C5 Pixie dust attack

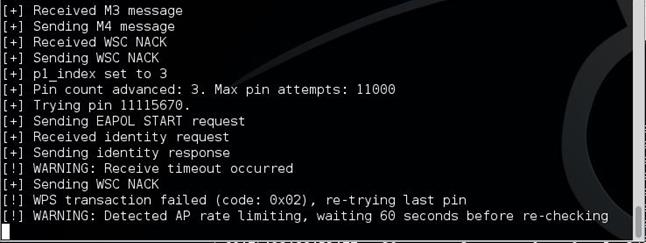

Другая WPS уязвимость известна как Pixie Dust Attack. Pixie dust attack производится с помощью модифицированной версии Reaver со вспомогательным инструментом под названием pixiewps. The pixie dust attack является оффлайн WPS атакой, подразумевающей, что атакующий извлекает необходимые данные в считанные секунды, которые могли бы быть использованы для получения беспроводного пароля.

Чтобы запустить pixie dust attack с помощью Reaver используйте следующие команды:

Код:

reaver -i wlan0mon -b [Router MAC address] -c [channel]-vvv -K 1 –f

Или же используйте следующую команду для запуска pixiewps вручную и самостоятельного получения необходимых для вас данных.

Код:

pixiewps -e [PKE] -s [EHASH1] -z [EHASH2] -a [AUTHKEY] –S

Роутер TP Link Archer C5 не является уязвимым к pixie dust WPS attack. Если роутер является уязвимым, то pixiewps вернет WPS PIN, который может быть использован в Reaver для получения WPA ключа. Чтобы это сделать используйте следующую команду:

Код:

reaver -i mon0 -c 1 -b [Router MAC] -vv -S –pin=[WPS PIN]

Код:

reaver -i mon0 -c 1 -b [Router MAC] –vv –d 0 –w –n -S –pin=98159338

При правильно PIN Reaver вернет WPA PSK

Хотя точка доступа закрывает сама себя после нескольких попыток, извлечения WPA PSK становиться возможным с проверенной версией WPS PIN и Reaver.

Изменять направление WPS PIN по умолчанию

Вопрос, который до сих пор остался это – каким образом TP Link Archer C5 создает WPS PIN по умолчанию, потому что каждый раз, когда мы перезагружаем WPS PIN, он перезапускается с настройками по умолчанию PIN. Некоторые производители роутеров, такие как Belkin (Belkin N900) и D-Link (D-Link DIR-810L), используются для подсчета PIN по умолчанию из МAC-адресов в прошлом, которые были открыты обратным инженерным алгоритмом. В других роутерах PIN в вшит NVRAM по умолчанию. NVRAM означает Энергонезависимую память с произвольным доступом, которая удерживает сохраненный контент после отключения питания. Конечно же, производители роутера не хотят терять WPS PIN по умолчанию после отключения питания устройства.

В данный момент мы не знаем, какой метод используется TP-Link для восстановления PIN по умолчанию для роутера Archer C5 router. Если кто-то преуспеет в поиске метода риверсирования WPS PIN от статических форм по умолчанию, таких как что МАС адрес или серийный номер, это сделает большинство роутеров с включенным WPS уязвимыми. Получения беспроводного пароля, будет настолько простым, насколько просто можно ввести PIN, BSSID и канал для Reaver , и как мы уже показывали ранее в руководстве.

Защита против атак, использующих WPS уязвимость

Мы всегда советуем вам выключать WPS в настройках роутера, чтобы предотвратить желание атакующих использовать уязвимости WPS. Но даже после этого роутер остается уязвимым к любым проверенным атакам WPS, новые WPS уязвимости могут быть запущены без вашего ведома. Учитывая то, что роутеры имеют продолжительный цикл жизни (чаще всего без обновлений), если они используются для домашних целей, или в целях небольшого офиса, мы все равно рекомендуем отключить эту бессмысленную опцию. Для роутера Archer C5 вы просто можете получить доступ к беспроводному меню и выключить WPS, используя 'Disable WPS' кнопку, как показано ниже.

Заблокированный WPS в этом меню

Давайте продолжим рассмотрение роутера на наличие известных лазеек и уязвимостей в следующей главе.

Бэкдоры и уязвимости TP Link Archer C5

Хорошей точкой начала поиска известных бэкдоров и уязвимостей для нашего роутера TP Link Archer C5 является Национальная База данных уязвимостей и исследование базы данных вебсайтов. На этих вебсайтах мы сталкиваемся с двумя слабыми местами для роутера Archer C5 с высокой строгостью оценки; CVE-2015-3035 и CVE-2015-3036. Обе уязвимости уже были исправлены производителем через обновление встроенного программного обеспечения в 2015.

CVE-2015-3035: каталог обхода уязвимости

Этот каталог обхода уязвимости позволяет удаленному атакеру считывать произвольные файлы через .. (dot dot) в PATH_INFO до login/. Эта уязвимость влияет на следующие продукты роутера TP Link, включая Archer C5 роутер (Hardware version 1.2) с прошивкой до 150317:

- TP-LINK Archer C5 (1.2) с прошивкой до 150317;

- C7 (2.0) с прошивкой до 150304;

- C8 (1.0) с прошивкой до 150316;

- Archer C9 (1.0);

- TL-WDR3500 (1.0);

- TL-WDR3600 (1.0);

- TL-WDR4300 (1.0) с прошивкой до 150302;

- TL-WR740N (5.0);

- TL-WR741ND (5.0) с прошивкой до 150312;

- TL-WR841N (9.0);

- TL-WR841N (10.0);

- TL-WR841ND (9.0);

- TL-WR841ND (10.0) с прошивкой до 150310.

Ссылка скрыта от гостей

CVE-2015-3036: переполнение стекового буфера в модуле KCodes NetUSB

Переполнение стекового буфера в функции run_init_sbus в KCodes NetUSB модуле для ядра Linuxl. KCodes NetUSB используется в неокторых Netgear, TP-LINK, а также других продуктах, и позволяет удаленным атакерам выполнять произвольный код, предоставляя длинное имя компьютера в сессии на TCP порт 20005. Более детальную информацию по этой уязвимости можно найти здесь:

Ссылка скрыта от гостей

Как защитить свой роутер от сканирования на уязвимости

Обе строго оцененные уязвимости показывают важность обновления прошивки вашего роутера. CVE-2015-3035 и CVE-2015-3036 были зафиксированы в 2015 для Archer C5 со следующими обновлениями: Archer C5(UN)_V2_150515. TP Link упоминает следующее по поводу обновления на своем вебсайте:

- Исправлена ошибка безопасности вызванная переполнением буфера Kcodes.

- Исправлена ошибка, что вы можете получить доступ к Серверу FTP из порта WAN без пароля.

Брут форс пароля по умолчанию для TP Link Archer C5

Беспроводной пароль по умолчанию для роутера Archer C5 – это WPS PIN по умолчанию. WPS PIN – это восемь цифр, которые оставляют нас с 10^8 = 100.000.000 различными возможностями, если бы мы использовали брут форсинг пароля. При крэкинге WPA при помощи oclHashcat GPU из руководства Windows прошлого года мы узнали, что старая видео карта, как например AMD Radeon 7670M может выполнять 20.000 попыток в секунду. Более новая и более мощная видео карта, например, AMD HD7970 может легко выполнять 142.000 попыток в секунду. При делении 100 млн. возможностей на 142.000 получается 705 секунд, что составляет меньше, чем 12 минут, чтобы осуществить брут форсинг пароля. Помните, что более новая и совершенная видео карта, возможно, может выполнить это за менее, чем 10 минут. С этими цифрами, исходя от оборудования потребителей со средней мощностью обработки, мы не перестаем удивляться, что TP Link использует WPS PIN по умолчанию, как беспроводной пароль по умолчанию. Если бы была другая причина для этого, могли бы, по крайней мере, сообщить или предупредить конечного пользователя о замене беспроводного пароля по умолчанию на более безопасный. В прошлом году мы уже рассказывали, как применять брут форс на пароль WPA при помощи мощности GPU. Вы можете посмотреть это здесь:

Давайте посмотрим, сможем ли мы захватить handshake WPA и преобразовать введенный .cap file в .hccap, чтобы мы могли использовать oclHashcat при помощи GPU для взлома пароля посредством oclHashcat. Теоретически это может занять около 1.5 часов с 20k попытками в секунду.

Handshake захват WPA для TP Link Archer C5

Мы давали много рекомендаций по поводу хэндшейк захвата, взлома беспроводного пароля с использованием CPU/GPU и т.д., поэтому мы не будем вдаваться в подробности. Если вы не знаете, как это сделать в Kali Linux, тогда можете следовать любым этим рекомендациям WiFi хакинга:

- Взлом Wi-Fi пароля (WPA/WPA2), используя pyrit и cowpatty в Kali Linux

Ссылка скрыта от гостей

Если вы хотите узнать о списке паролей пользователя, вы можете следовать руководству по созданию списка паролей:

Получение пароля с помощью брутфорс атаки с oclHashcat GPU

Теперь, когда у нас есть список паролей, мы можем использовать oclHashcat для Windows, чтобы получить пароль, с помощью брутфорс атаки. Мы будем использовать Windows для этих целей, потому что здесь намного проще установить драйвера и получить рабочую версию oclHashcat, которая может взаимодействовать с GPU на Windows, но не на Kali Linux. Это не означает, что данный способ запуска не работает на Linux, иначе я бы не потратил столько времени, углубляясь в это.

Если вы хотите узнать о получении паролей с помощью брутфорс атаки с GPU на Windows, следуйте по этой ссылке:

-

Ссылка скрыта от гостей

Код:

TP-LINK_A361: a361:84b153e65963:98159338Как вы можете увидеть, и как ожидалось, oclHashcat успешно заполучил пароль с помощью брутфорс атаки за 90 минут. Он использовал 98% различных возможностей для беспроводного получения пароля WPS PIN, чтобы достичь успеха в данной ситуации. Теоретически, существует 50% шанс взлома пароля в 50% случаев. Что мы смогли извлечь из данного урока, так это то, что вам действительно нужно изменить настройки пароля по умолчанию, потому что даже, используя выключенный WPS, атакующему будет очень легко взломать беспроводную сеть.

Спасибо за прочтение этой статьи Hacking Tutorial и, пожалуйста, подписывайтесь на наш канал YouTube channel, для получения более детальной информации о хакерских руководствах.