woolf1514

Green Team

- 06.03.2017

- 176

- 188

Всем доброго времени суток! Сразу хочу еще раз поблагодарить пользователей Vander и

SooLFaa за предоставленные вами материалы, они помогли мне продвинуться. Но сегодня я застрял на одном интересном месте. Итак:

Захожу я в Armitage, запускаю Listener с настройками:

Порт 4444 на моем шлюзе проброшен.

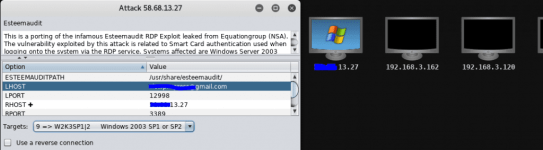

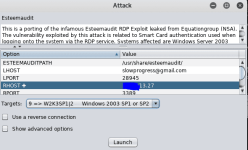

Далее беру уязвимость estemaudit и направляю ее на IP адрес, ОС которого подходит по параметрам:

LHOST такой потому что работает через сервис DDNS, чтоб с IP адресами не париться и потому что мне нужны для начала хосты из внешней сети. Обратите внимание, LPORT установлен не 4444.

Скрипт нормально отрабатывает (!!??), я получаю сессию.

Пропустим момент с повышением привилегий, закреплением в системе, миграции в процесс и т.д.

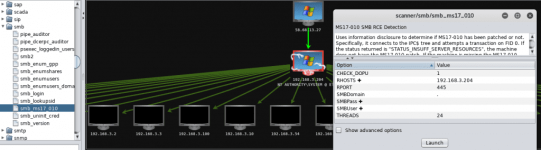

Дальше больше. Устанавливаю на скомпроментированную ОС Pivot, чтоб увидеть что творится в местной локальной сети:

Запускаю ARP сканирование и вот что вижу:

Руки начинают чесаться, первым делом проверим, есть ли уязвимые машины под eternalblue:

И вот какой результат получаю:

То есть, вроде как, еще остались хосты, которые все еще не обновили и не пропатчили.

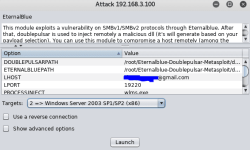

Запускаю атаку на одного из них:

НО! Что бы я дальше не делал - получаю всегда один и тот же результат:

Что ж, действительно, что-то пошло не так!

Прошу помочь понять мне два момента:

1) ПОЧЕМУ ЕКСПЛОИТ СРАБОТАЛ? Листенер настроен на LPORT 4444, а вот эксплоит настроен на мой No-IP и на порт 28945. Насколько я понимаю, удаленный хост должен отстукивать на мой внешний IP по порту, который я перенаправил в моем NAT на мой локальный IP - 4444. Но там установлен порт 28945, как я получил сессию? Эксплоит сам подтянул данные из листенера, а 28945 это порт для исходящих соединений на ПК жертвы?

2) С запуском eternalblue я перепробовал уже практически все, что можно. Разные порты, LHOST в нормальном виде, несколько разных машин внутри той сети, указывал разные разрядности в настройке параметров запуска эксплоита (к сожалению, пока не удалось выяснить разрядность этих хостов на 100%). Я хочу понять, либо это я делаю что-то не так, либо есть какие-то неведомые проблемы с Pivot, или с той локальной сетью, которую я вес день мучаю.

SooLFaa за предоставленные вами материалы, они помогли мне продвинуться. Но сегодня я застрял на одном интересном месте. Итак:

Захожу я в Armitage, запускаю Listener с настройками:

Порт 4444 на моем шлюзе проброшен.

Далее беру уязвимость estemaudit и направляю ее на IP адрес, ОС которого подходит по параметрам:

LHOST такой потому что работает через сервис DDNS, чтоб с IP адресами не париться и потому что мне нужны для начала хосты из внешней сети. Обратите внимание, LPORT установлен не 4444.

Скрипт нормально отрабатывает (!!??), я получаю сессию.

Пропустим момент с повышением привилегий, закреплением в системе, миграции в процесс и т.д.

Дальше больше. Устанавливаю на скомпроментированную ОС Pivot, чтоб увидеть что творится в местной локальной сети:

Запускаю ARP сканирование и вот что вижу:

Руки начинают чесаться, первым делом проверим, есть ли уязвимые машины под eternalblue:

И вот какой результат получаю:

То есть, вроде как, еще остались хосты, которые все еще не обновили и не пропатчили.

Запускаю атаку на одного из них:

НО! Что бы я дальше не делал - получаю всегда один и тот же результат:

Что ж, действительно, что-то пошло не так!

Прошу помочь понять мне два момента:

1) ПОЧЕМУ ЕКСПЛОИТ СРАБОТАЛ? Листенер настроен на LPORT 4444, а вот эксплоит настроен на мой No-IP и на порт 28945. Насколько я понимаю, удаленный хост должен отстукивать на мой внешний IP по порту, который я перенаправил в моем NAT на мой локальный IP - 4444. Но там установлен порт 28945, как я получил сессию? Эксплоит сам подтянул данные из листенера, а 28945 это порт для исходящих соединений на ПК жертвы?

2) С запуском eternalblue я перепробовал уже практически все, что можно. Разные порты, LHOST в нормальном виде, несколько разных машин внутри той сети, указывал разные разрядности в настройке параметров запуска эксплоита (к сожалению, пока не удалось выяснить разрядность этих хостов на 100%). Я хочу понять, либо это я делаю что-то не так, либо есть какие-то неведомые проблемы с Pivot, или с той локальной сетью, которую я вес день мучаю.