Введение

Рад приветствовать дорогих читателей в рубрике статей “Без про-v-ода”, посвящённой изучению беспроводных технологий в целях безопасности! Героем этой статьи будет выступать известная в своих кругах плата ESP8266. У платы есть целых 3 известных прошивки: esp8266_deauther, ESP8266-EvilTwin и ESP8266-Captive-Portal. Чаще всего ставят deauther, в том числе и я, но сегодня рассмотрим две оставшиеся прошивки ESP8266-EvilTwin и ESP8266-Captive-Portal. Дополнительно к этому рассмотрим детище этих двух прошивок под названием PhiSiFi и проверим, настолько ли прошивки эффективны в действии.Дисклеймер: Все данные, предоставленные в данной статье, взяты из открытых источников, не призывают к действию. Являются только лишь данными для ознакомления и изучения механизмов используемых технологий.

Кратко знакомимся с платой и учимся ставить прошивки на Линуксе

Что это?

ESP8266 — это недорогая Wi-Fi микросхема, разработанная компанией Espressif Systems. Она часто используется в проектах IoT благодаря своим компактным размерам и простоте интеграции.

Таким образом выглядит моя версия платы, не удивляйтесь и не бойтесь что ваша версия отличается визуально, вероятней всего у вас также всё будет работать.

Как устанавливать прошивки?

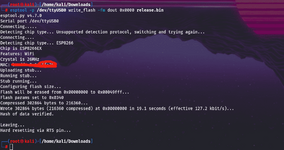

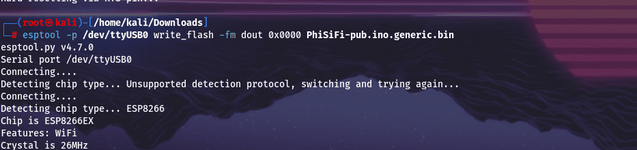

Для установки прошивки на Линукс, нам потребуется только утилита esptool и бинарный файл прошивки. Чаще всего утилита уже присутствует в пакетах дистрибутива и её можно установить простой командой:

Код:

apt install esptool

Код:

ls /dev/tty* | grep -E "USB|ACM"

Код:

esptool -p /dev/ttyUSB0 write_flash -fm dout 0x0000 прошивка.bin

Это означает что установка прошла успешно и можно приступать к тесту.

PhiSiFi

Что это?

PhiSiFi - использует метод фейковой точки доступа для взлома WIFI. По-сути объединение проекта Evil-Twin и Captive-Portal. Сам автор в официальном GitHub проекта утверждает, что прошивка была создана больше для развлечения.

Установка и использование

Скачиваем прошивку и ставим на плату.

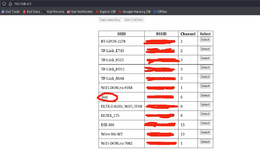

После окончания загрузки, у нас должна будет появиться точка доступа с именем WiPhi_34732, подключаемся при помощи пароля

d347h320. После чего переходим в браузер и вбиваем 192.168.4.1.

В веб-панели сразу наблюдаем доступные точки доступа для атаки. Я буду использовать свою точку доступа Test с паролем

12345678.

Для начала выбираем точку доступа которую будем атаковать и нажимаем Start deauthing, плата начнёт отключать всех пользователей от точки доступа. После чего нажимаем Start EvilTwin для создания фейковой точки доступа с именем оригинала но без пароля.

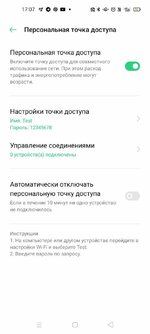

После проделаннных действий у вас должна появится эта точка доступа и при подключении к ней, должно сразу перекидывать на Captive Portal. Но это всё разумеется в идеале, поэтому мы рассмотрим действия жертвы с телефона.

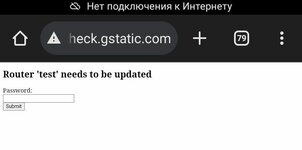

Как только мы подключились к этой точке, у нас сразу начали спрашивать пароль. Каждый пароль который мы будем вписывать, плата будет отправлять на проверку к оригинальной точке доступа и в случае успеха, плата отключит фейковую точку и запустит снова дефолтную, а атака деаутентификации прекратиться.

У меня всё получилось именно так, как и задумано. Прошивка рабочая, интересная, как вариант тестирования Wi-Fi очень хорошо подходит. Также если требуется отключить или переключить атаку на другую точку доступа, то подключаемся к поддельной точке, и переходим к 192.168.4.1/admin там будет наш интерфейс для настройки.

Evil-Twin

Установка и использование

- Скачиваем бинарный файл прошивки в официальном репозитории и ставим через esptool.

- Подключаемся к точке доступа

M1z23Rпо паролюdeauther.

- Интерфейс идентичный предыдущему, поэтому снова выбираем точку доступа, выбираем deauthing и после Evil-Twin.

4. Единственным и весьма критичным отличием будет интерфейс который совсем очевидно самописный.

Инструмент работает абсолютно по тому же принципу и тоже работает, но приоритет будет всё же к PhiSiFi исключительно за более симпатичный Captive Portal из коробки.

Captive Portal

Установка и использование

- По тому же принципу скачиваем прошивку и ставим через esptool.

- Теперь у нас показывается точка без пароля под названием Free WiFi, подключаемся к ней и нас сразу встречает Captive Portal.

3. Как только мы что-то введём, нас сразу перекинет на страницу post, где будет просто вечно ожидаться обновление.

4. А мы тем временем изменяем ссылку

connectivitycheck.gstatic.com/post на connectivitycheck.gstatic.com/pass.

5. На этой странице нас встречают все пароли и просто всё что любой пользователь на свой ум вводил в строку.

6. А на странице с

ssid вместо pass мы можем поменять имя точки доступа.