Всем привет! В этой статье внимание будет обращено на фреймворк, для проведения тестов на проникновение. Ориентированный на среду VoIP.

Фреймворк базируется на Node или Node.js — программная платформа, основанная на движке V8.

Страница разработчиков на Github

Описание функционала:

· Автоматизирование проведения тестов на проникновение VoIP / UC

· Генерация отчетов

· Анализ и характеристика

· Соответствие RFC

· Поддержка SIP TLS и IPv6

· Поддержка SIP через websockets (и WSS) (RFC 7118)

· SHODAN, exploitsearch.net и Google Dorks

· Общие инструменты безопасности SIP (сканирование, bruteforce расширений / паролей и т. Д.)

· Брутфорс аутентификаций и расширений через различные типы запросов SIP

· SIP Torture (RFC 4475) частичная поддержка

· Проверка SIP SQLi

· Тестирование отказа в обслуживании SIP (DoS)

· Обнаружение панелей веб-управления

· DNS-брутфорс, Передача зоны DNS и т. Д.

· Brute-force других протоколов: Asterisk AMI, MySQL, MongoDB, SSH, (S) FTP, HTTP (S), TFTP, LDAP, SNMP

· Некоторые общие сетевые инструменты: whois, ping (также TCP), traceroute и т. Д.

· Asterisk AMI пост эксплуатация

· Dumb fuzzing

· Автоматический поиск эксплоитов (Exploit DB, PacketStorm, Metasploit)

· Автоматический поиск уязвимостей (CVE, OSVDB, NVD)

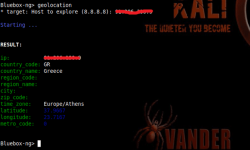

· Определение геолокации

· Выполнение команд

· Поддержка кросс-платформенности

Установка для Kali Linux значительно упрощена, и выполняется следующей командой:

Запуск:

Получение дополнительной информации:

Использование:

Попробуем провести тестирование сервера Asterisk 13 базирующегося на ОС FreeBSD 11.1.

Для начала немного nmap’a:

Теперь, можно подключить Bluebox-ng с модулем SipScan:

Информации стало немногим больше, попробуем проверить, поддерживает ли наш Asterisk неавторизированные звонки:

Фреймворк свалился в ошибках, суть которых мне не ясна. Сразу так же, скажу, что поиск по базам публичных эксплоитов ничего не дал, так же как и попытки провести DDoS – атаку на сервер.

Немного больше информации выдал модуль nmap, но только лишь, из за того, что я не стал запариваться со сканированием утилитой nmap, а поставил всего два флага.

Зато, правильно отработал геолокационный модуль:

Далее, тестировать, смысла нет, т.к. я, приблизительно, знаю результаты. Но в запасах осталось немало всего интересного, брутфорс, дорки, AMI, TFTP и куча всего. Так, что я обязательно его попробую, на другом сервере, в ближайшем будущем. В целом, фреймворку – быть, довольно простой и интересный инструмент. На этом все, спасибо за внимание.

Фреймворк базируется на Node или Node.js — программная платформа, основанная на движке V8.

Страница разработчиков на Github

Описание функционала:

· Автоматизирование проведения тестов на проникновение VoIP / UC

· Генерация отчетов

· Анализ и характеристика

· Соответствие RFC

· Поддержка SIP TLS и IPv6

· Поддержка SIP через websockets (и WSS) (RFC 7118)

· SHODAN, exploitsearch.net и Google Dorks

· Общие инструменты безопасности SIP (сканирование, bruteforce расширений / паролей и т. Д.)

· Брутфорс аутентификаций и расширений через различные типы запросов SIP

· SIP Torture (RFC 4475) частичная поддержка

· Проверка SIP SQLi

· Тестирование отказа в обслуживании SIP (DoS)

· Обнаружение панелей веб-управления

· DNS-брутфорс, Передача зоны DNS и т. Д.

· Brute-force других протоколов: Asterisk AMI, MySQL, MongoDB, SSH, (S) FTP, HTTP (S), TFTP, LDAP, SNMP

· Некоторые общие сетевые инструменты: whois, ping (также TCP), traceroute и т. Д.

· Asterisk AMI пост эксплуатация

· Dumb fuzzing

· Автоматический поиск эксплоитов (Exploit DB, PacketStorm, Metasploit)

· Автоматический поиск уязвимостей (CVE, OSVDB, NVD)

· Определение геолокации

· Выполнение команд

· Поддержка кросс-платформенности

Установка для Kali Linux значительно упрощена, и выполняется следующей командой:

Код:

curl -sL https://raw.githubusercontent.com/jesusprubio/bluebox-ng/master/artifacts/installScripts/kali2.sh | sudo bash -Запуск:

Код:

bluebox-ngПолучение дополнительной информации:

Код:

helpИспользование:

Попробуем провести тестирование сервера Asterisk 13 базирующегося на ОС FreeBSD 11.1.

Для начала немного nmap’a:

Теперь, можно подключить Bluebox-ng с модулем SipScan:

Информации стало немногим больше, попробуем проверить, поддерживает ли наш Asterisk неавторизированные звонки:

Код:

sipUnauthCallФреймворк свалился в ошибках, суть которых мне не ясна. Сразу так же, скажу, что поиск по базам публичных эксплоитов ничего не дал, так же как и попытки провести DDoS – атаку на сервер.

Немного больше информации выдал модуль nmap, но только лишь, из за того, что я не стал запариваться со сканированием утилитой nmap, а поставил всего два флага.

Зато, правильно отработал геолокационный модуль:

Код:

geolocationДалее, тестировать, смысла нет, т.к. я, приблизительно, знаю результаты. Но в запасах осталось немало всего интересного, брутфорс, дорки, AMI, TFTP и куча всего. Так, что я обязательно его попробую, на другом сервере, в ближайшем будущем. В целом, фреймворку – быть, довольно простой и интересный инструмент. На этом все, спасибо за внимание.