Приветствую аудиторию Codeby. Давно хотел начать писать сюда, но всё откладывал. Знаю, что здесь уже есть похожие статьи, но я не могу по зову совести выбросить какой-то материал, т.к планируется целый цикл статей и одна статья будет ступенью в понимании другой.

Это самый настоящий армейский швейцарский нож в мире ИБ. Если вы хотите уметь проводить аудиты безопасности, то вы обязаны изучить эту платформу, т.к она ускорит весь процесс, а её удобству можно только позавидовать.

Burp Suite – это интегрированная платформа для выполнения тестов по безопасности веб-приложений. Её различные инструменты эффективно работают вместе для поддержки всего процесса тестирования, от составления карты сайта и анализа поверхности атаки приложения до поиска и эксплуатации уязвимостей безопасности. Написан на Java.

Официальный сайт:

Burp может показаться слишком сложным для новичка, ведь он требует начальных знаний в сети, post и get запросов.

Содержит:

Burp имеет 3 версии, Free (Community), Professional и Enterprise.

Нам пока хватит и Free (я же буду писать статьи на примере Pro версии), но платные версии неописуемо лучше, прошу ознакомиться со способностями и разбросом цен:

Да, цена говорит сама за себя. Но вы окупите её через пару аудитов.

Настройка Burp Suite

Сегодня мы лишь настроим его для работы, а самое интересное будет в других статьях.

Как уже было написано выше, Burp выступает в роли proxy, то есть трафик идёт через него и не пойдет, пока мы не разрешим это. А когда мы остановили трафик, то можем его модифицировать «на лету». Мы сможем сменить юзерагент, вставить бекдор в запрос, подменить данные и многое, многое, многое другое.

Настройка proxy будет проводиться на примере Firefox Quantum.

Если вы не хотите каждый раз ходить в настройки, то ставьте дополнение FoxyProxy, вот ссылка https://addons.mozilla.org/ru/firefox/addon/foxyproxy-standard/?src=search

С его настройкой всё просто, не буду на этом заострять внимание. Теперь давайте перехватим запрос к сайту http://www.ng.ru/

Сайт был выбран чисто случайно из выдачи гугла, нам нужен сайт именно на протоколе HTTP.

Запускаем наш Burp Suite и видим окно приветствия:

Далее у нас вот такое окно, давайте его разберем:

Тут мы видим 3 опции:

Нам подойдет временный проект, жмём Next.

Теперь у нас Use Burp defaults и Load from configuration file. Тут уже тем более всё понятно. Скажу лишь то, что Burp Suite имеет свой файл конфигурации, в котором весь процесс аудита безопасности можно изменить под себя, к этому мы ещё вернемся.

Жмём Start Burp.

Пред нами предстал интерфейс Burp Suite:

Теперь идём в браузер и включаем Proxy, который мы с вами настроили в начале статьи, чтобы Burp смог перехватить запросы. Напоминаю, что с сайтами HTTPS это пока не будет работать, но это пока.

Идем на сайт

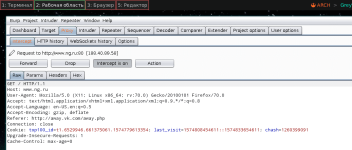

У нас в Burp загорелась вкладка Proxy и вкладка Intercept, значит мы перехватили запрос, вот:

Давайте на него посмотрим и изменим User-Agent

Сейчас мой User-Agent

И мы имеем:

Чтобы отправить запрос нажмите кнопку Forward. Чтобы сбросить - Drop. А чтобы отключить перехват нажмите Intercept is on. Всё просто) Перехват нам пока не нужен, так что отключаем.

Теперь давайте настроим Burp на работу с HTTPS, потому что при включенном Burp вас будет ждать ошибка защищенного соединения при попытке зайти на сайты с HTTPS, вот пример (старый скриншот).

Добавляем сертификат:

6. Жмём OK.

6. Жмём OK.

Теперь Burp будет без каких-либо проблем работать с HTTPS

Мне безумно не нравится цветовая гамма и размер шрифта, что на большом мониторе 23" не так трудно потерять зрение вечно щурясь.

Идём в User options, Display и выбираем нужный вам размер шрифта, мне удобен 18. Для запросов я поставил 20. Теперь необходимо перезапустить Burp для вступлений изменений в силу.

А вот выглядит теперь Burp Suite после небольшой настройки шрифтов (2 больших скриншота):

Стоит упомянуть магазин аддонов для Burp Suite, который мгогократно увеличит и без того большие возможности Burp Suite.

Стоит упомянуть магазин аддонов для Burp Suite, который мгогократно увеличит и без того большие возможности Burp Suite.

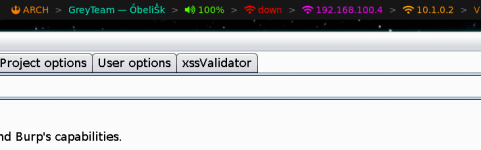

Открываем вкладку Extender > BApp Store > Смотрим и восхищаемся.

Предлагаю установить аддон XSS Validator, он находится внизу списка по алфавиту, но не по полезности.

И вот он появился у нас во вкладках:

А как с помощью этого аддона искать XSS мы поговорим в другой части.

На этом всё, друзья. Очень надеюсь, что статья вам понравилась и была полезна. В следующей статье мы будем изучать возможности этой потрясающей платформы и кратко разберем SQL injection.

Я открыт для отзывов и зравой критики, буду ждать.

Это самый настоящий армейский швейцарский нож в мире ИБ. Если вы хотите уметь проводить аудиты безопасности, то вы обязаны изучить эту платформу, т.к она ускорит весь процесс, а её удобству можно только позавидовать.

Что такое Burp Suite

Burp Suite – это интегрированная платформа для выполнения тестов по безопасности веб-приложений. Её различные инструменты эффективно работают вместе для поддержки всего процесса тестирования, от составления карты сайта и анализа поверхности атаки приложения до поиска и эксплуатации уязвимостей безопасности. Написан на Java.

Официальный сайт:

Ссылка скрыта от гостей

Burp может показаться слишком сложным для новичка, ведь он требует начальных знаний в сети, post и get запросов.

Содержит:

- Перехватывающий прокси, который позволяет вам инспектировать и модифицировать трафик между вашим браузером и целевым приложением.

- Паук для приложений для обхода контента и функциональности.

- Продвинутый сканер веб-приложений для автоматизированного выявления ряда типов уязвимостей.

- Инструмент Intruder для выполнения мощный пользовательских атак для поиска и эксплуатирования необычных уязвимостей.

- Инструмент Repeater для манипуляций и повторной отправки индивидуальных запросов.

- Инструмент Sequencer для тестирования хаотичных сессионных токенов (маркеров).

- Возможность сохранять вашу работу и возобновлять рабочий процесс позже.

- Расширяемость, позволяющая вам легко писать ваши собственные плагины, для выполнения комплексных и высоко настраиваемых задач внутри Burp.

- Перебор паролей грубой силой (Brute Force)

Brute Force - это атака грубой силы для подбора какого-либо значения (пароль, хеш, директории и тд) с помощью подстановки случайных значений, так же есть Brut Force с помощью словаря с заранее подготовленными значениями.

Нам пока хватит и Free (я же буду писать статьи на примере Pro версии), но платные версии неописуемо лучше, прошу ознакомиться со способностями и разбросом цен:

Да, цена говорит сама за себя. Но вы окупите её через пару аудитов.

Настройка Burp Suite

Сегодня мы лишь настроим его для работы, а самое интересное будет в других статьях.

Как уже было написано выше, Burp выступает в роли proxy, то есть трафик идёт через него и не пойдет, пока мы не разрешим это. А когда мы остановили трафик, то можем его модифицировать «на лету». Мы сможем сменить юзерагент, вставить бекдор в запрос, подменить данные и многое, многое, многое другое.

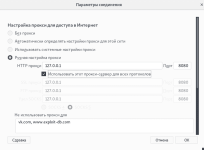

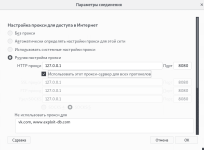

Настройка proxy будет проводиться на примере Firefox Quantum.

- Заходим в настройки

- Основные

- В самом низу Параметры сети

- Повторите мои настройки и нажмите Ok (АХТУНГ! Как только вы включите proxy, то перестанут работать сайты, которые вы не внесли в исключение!)

С его настройкой всё просто, не буду на этом заострять внимание. Теперь давайте перехватим запрос к сайту http://www.ng.ru/

Сайт был выбран чисто случайно из выдачи гугла, нам нужен сайт именно на протоколе HTTP.

Запускаем наш Burp Suite и видим окно приветствия:

Далее у нас вот такое окно, давайте его разберем:

Тут мы видим 3 опции:

Temporary project - это временный проект, после работы он будет очищен. Подходит для быстых запусков и тестов.

New project on disk - это постоянный проект, который будет сохранен на диске. Походит для долгой работы с перерывами и возможностью переноса проекта на другое устройство.

Open existing project - это открытие ранее сохраненного проекта, который мы создали через New project on disk.

Теперь у нас Use Burp defaults и Load from configuration file. Тут уже тем более всё понятно. Скажу лишь то, что Burp Suite имеет свой файл конфигурации, в котором весь процесс аудита безопасности можно изменить под себя, к этому мы ещё вернемся.

Жмём Start Burp.

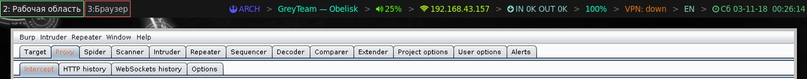

Пред нами предстал интерфейс Burp Suite:

Теперь идём в браузер и включаем Proxy, который мы с вами настроили в начале статьи, чтобы Burp смог перехватить запросы. Напоминаю, что с сайтами HTTPS это пока не будет работать, но это пока.

Идем на сайт

Ссылка скрыта от гостей

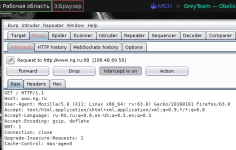

(сайт был выбран случайно из выдачи Google) — он будет вечно загружаться, потому что Burp «держит» все запросы.У нас в Burp загорелась вкладка Proxy и вкладка Intercept, значит мы перехватили запрос, вот:

User-Agent - это отпечаток клиентского приложения, который используется для идентификации чего-либо. Как пример, отпечаток браузера будет таким: Mozilla/5.0 (Linux; U; Android 4.2.2; xx AppleWebKit/536 (KHTML, like Gecko) NX/3.0 (DTV; HTML; R1.0

AppleWebKit/536 (KHTML, like Gecko) NX/3.0 (DTV; HTML; R1.0 . Посмотреть на другие можно тут:

. Посмотреть на другие можно тут:

Ссылка скрыта от гостей

Mozilla/5.0 (X11; Linux x86_64; rv:70.0) Gecko/20100101 Firefox/70.0, что видно на 2 строчке запроса, заменим его на что-то нейтральное, например на Hello_there!И мы имеем:

Настройка работы с HTTPS

Теперь давайте настроим Burp на работу с HTTPS, потому что при включенном Burp вас будет ждать ошибка защищенного соединения при попытке зайти на сайты с HTTPS, вот пример (старый скриншот).

- При запущенном Burp переходим на сайт

Ссылка скрыта от гостей

- Жмем CA Certificate срава в углу и загружаем файл cacerd.der

- В Firefox идём по пути Настройки > Приватность и Защита > В самом низу видим Сертификаты > Просмотр сертификатов/

- Жмём Импортировать и выбираем наш cacerd.cer

- Приводим настройки к такому виду:

Теперь Burp будет без каких-либо проблем работать с HTTPS

HTTPS - это расширение протоколоа HTTP, который направлен на защиту передаваемых данных посредством её шифрования с помощью SSL или TLC.

Настройка интерфейса.

Мне безумно не нравится цветовая гамма и размер шрифта, что на большом мониторе 23" не так трудно потерять зрение вечно щурясь.

Идём в User options, Display и выбираем нужный вам размер шрифта, мне удобен 18. Для запросов я поставил 20. Теперь необходимо перезапустить Burp для вступлений изменений в силу.

Пока я проводил настройку шрифтов, я и не заметил, что Burp нашел 2 уязвимости.

Открываем вкладку Extender > BApp Store > Смотрим и восхищаемся.

Предлагаю установить аддон XSS Validator, он находится внизу списка по алфавиту, но не по полезности.

На этом всё, друзья. Очень надеюсь, что статья вам понравилась и была полезна. В следующей статье мы будем изучать возможности этой потрясающей платформы и кратко разберем SQL injection.

Я открыт для отзывов и зравой критики, буду ждать.

Вложения

-

1574779386573.png25,9 КБ · Просмотры: 1 344

1574779386573.png25,9 КБ · Просмотры: 1 344 -

1574779529985.png34,3 КБ · Просмотры: 572

1574779529985.png34,3 КБ · Просмотры: 572 -

1574779766848.png200,3 КБ · Просмотры: 540

1574779766848.png200,3 КБ · Просмотры: 540 -

1574780282825.png11,2 КБ · Просмотры: 569

1574780282825.png11,2 КБ · Просмотры: 569 -

1574780323015.png128,2 КБ · Просмотры: 571

1574780323015.png128,2 КБ · Просмотры: 571 -

1574781501334.png11,2 КБ · Просмотры: 533

1574781501334.png11,2 КБ · Просмотры: 533 -

1574781509017.png26,1 КБ · Просмотры: 576

1574781509017.png26,1 КБ · Просмотры: 576 -

1574781523785.png128,2 КБ · Просмотры: 525

1574781523785.png128,2 КБ · Просмотры: 525 -

1574781557556.png68 КБ · Просмотры: 540

1574781557556.png68 КБ · Просмотры: 540 -

1574781590598.png132,4 КБ · Просмотры: 552

1574781590598.png132,4 КБ · Просмотры: 552 -

1574781726184.png26,1 КБ · Просмотры: 548

1574781726184.png26,1 КБ · Просмотры: 548 -

1574830954185.png28 КБ · Просмотры: 547

1574830954185.png28 КБ · Просмотры: 547 -

1574833788492.png25,5 КБ · Просмотры: 608

1574833788492.png25,5 КБ · Просмотры: 608 -

1574835225585.png85,9 КБ · Просмотры: 546

1574835225585.png85,9 КБ · Просмотры: 546 -

1574835265985.png85,9 КБ · Просмотры: 537

1574835265985.png85,9 КБ · Просмотры: 537 -

1574839415907.png5,7 КБ · Просмотры: 560

1574839415907.png5,7 КБ · Просмотры: 560