Привет, мир! В этой небольшой шпаргалке хочу описать способ ручной проверки документов на наличие вредоносов. Чаще всего оружием тёмной стороны становятся документы MS Office ( doc, rtf, xls, ppt, pptx, etc. ) и PDF

Общий подход к анализу документов

oletools - многофункциональный набор инструментов на Python для анализа

Установка на Linux:

Установка на Windows:

инструменты в пакете:

У oletools есть свой довольно неплохой читлист, так что разобраться не составит труда.

pcodedmp - дизассемблер

Инструменты для анализа PDF файлов

PDF Stream Dumper - утилита с графическим интерфейсом под Windows для анализа PDF.

pdf-parser - позволяет извлекать отдельные элементы PDF-файла, такие как заголовки, ссылки и прочее.

pdfid - перечисляет все объекты PDF-файла.

peepdf - довольно мощный инструмент для анализа. Включает в себя поиск shellcode, Javascript и много чего ещё. Включён по умолчанию в

https://github.com/jesparza/peepdf

pdfxray - имеет большую часть нужных утилит в виде отдельных python скриптов, но требует много зависимостей.https://github.com/9b/pdfxray_public

На что стоит обратить внимание при анализе PDF

В первую очередь на названия объектов, присутствующих в PDF:

Тестируем

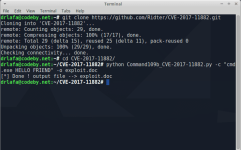

Под микроскопом у меня документ с сюрпризом в виде CVE-2017-11882

Проверим на VBA скрипты:

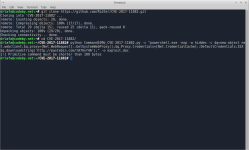

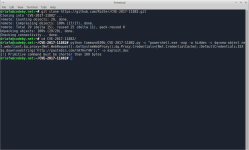

Нам сразу выкидавыет тонны строк VBA скрипта, а в конце ещё и показывают, что он делает.

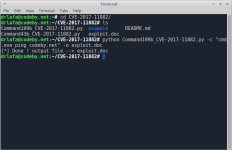

Следующим подопытным выступает PDF файл.

Используем pdfid для просмотра всех объектов в файле

Как видим, здесь есть /ObjStm объкты. Что бы убедиться, что они не делают ничего вредоносного, извлечём их из файла и рассмотрим отдельно с помощью утилиты pdf-parser.

В моём случае нет ничего страшного.

Надеюсь, этот читлист поможет вам, удачи!

Общий подход к анализу документов

- Проверить документ на опасные теги и скрипты

- Найти встроенный код, такой как shellcode, VBA-макрос, Javascript, Powershell и другие

- Извлечь подозрительный код или объект из файла

- Если возможно, деобфуцировать извлечённый код (хотя с очень большой долей вероятности обфуцированный код является вредоностым)

oletools - многофункциональный набор инструментов на Python для анализа

Ссылка скрыта от гостей

файлов, таких как документы Microsoft Office (MS Word, Excel, Powerpoint, etc.)Установка на Linux:

Код:

sudo -H pip install -U oletools

Код:

pip install -U oletoolsУ oletools есть свой довольно неплохой читлист, так что разобраться не составит труда.

pcodedmp - дизассемблер

Ссылка скрыта от гостей

(по сути шелл кода) из документов. Для запуска требуется oletools. https://github.com/bontchev/pcodedmp Инструменты для анализа PDF файлов

PDF Stream Dumper - утилита с графическим интерфейсом под Windows для анализа PDF.

Ссылка скрыта от гостей

pdf-parser - позволяет извлекать отдельные элементы PDF-файла, такие как заголовки, ссылки и прочее.

Ссылка скрыта от гостей

pdfid - перечисляет все объекты PDF-файла.

Ссылка скрыта от гостей

peepdf - довольно мощный инструмент для анализа. Включает в себя поиск shellcode, Javascript и много чего ещё. Включён по умолчанию в

Ссылка скрыта от гостей

.https://github.com/jesparza/peepdf

pdfxray - имеет большую часть нужных утилит в виде отдельных python скриптов, но требует много зависимостей.https://github.com/9b/pdfxray_public

На что стоит обратить внимание при анализе PDF

В первую очередь на названия объектов, присутствующих в PDF:

- /OpenAction и /AA могут автоматически выполнять скрипты

- /JavaScript и /JS соответственно запускают js

- /GoTo изменяет видимую страницу файла, может автоматически открывать перебрасывать на другие PDF файлы

- /Launch запускает программу или открывает документ

- /SubmitForm и /GoToR может отправлять данные по URL

- /RichMedia может использоваться для встраивания flash

- /ObjStm может скрывать объекты

Код:

/Ja\[/SIZE][/SIZE][/SIZE][/SIZE]

[SIZE=6][SIZE=4][SIZE=6][SIZE=4] vascr\

iptПод микроскопом у меня документ с сюрпризом в виде CVE-2017-11882

Проверим на VBA скрипты:

Код:

olevba exploit.docНам сразу выкидавыет тонны строк VBA скрипта, а в конце ещё и показывают, что он делает.

Следующим подопытным выступает PDF файл.

Используем pdfid для просмотра всех объектов в файле

Как видим, здесь есть /ObjStm объкты. Что бы убедиться, что они не делают ничего вредоносного, извлечём их из файла и рассмотрим отдельно с помощью утилиты pdf-parser.

В моём случае нет ничего страшного.

Надеюсь, этот читлист поможет вам, удачи!

Вложения

-

upload_2017-11-28_10-31-30.png24,4 КБ · Просмотры: 417

upload_2017-11-28_10-31-30.png24,4 КБ · Просмотры: 417 -

upload_2017-11-28_10-50-31.png20,4 КБ · Просмотры: 274

upload_2017-11-28_10-50-31.png20,4 КБ · Просмотры: 274 -

upload_2017-11-28_10-50-37.png20,4 КБ · Просмотры: 262

upload_2017-11-28_10-50-37.png20,4 КБ · Просмотры: 262 -

upload_2017-11-28_10-55-39.png10,8 КБ · Просмотры: 257

upload_2017-11-28_10-55-39.png10,8 КБ · Просмотры: 257 -

upload_2017-11-28_10-56-52.png36,3 КБ · Просмотры: 260

upload_2017-11-28_10-56-52.png36,3 КБ · Просмотры: 260 -

upload_2017-11-28_12-31-34.png6,3 КБ · Просмотры: 290

upload_2017-11-28_12-31-34.png6,3 КБ · Просмотры: 290