Добрый день,Уважаемые Друзья и Форумчане.

Данный софт был создан автором Arya Narotama.

Crascan предназначен для нахождения у ресурсов следующих уязвимостей:

LFI,RFI,RCE.

Он может искать админ-панели и интересные файлы.

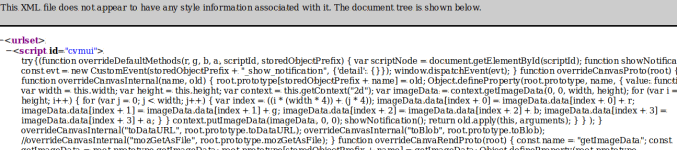

И также обнаруживает Joomla Components и возможные Shell-backdoor.

Установка:

Код:

# git clone https://github.com/aryanrtm/Crascan.git

# cd Crascan

# chmod +x crascan.sh

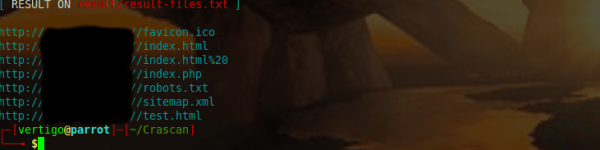

# ./crascan.shНо они не представляли интереса на тестируемом ресурсе.

Единственным полезным файлом оказался sitemap.xml

Где можно понять всю архитектуру сайта.

Обычно за ним охотятся после успешной атаки для его изменения и дополнения в него ссылок (спама).

Дело в том,что эти файлы тесно связаны с индексацией и поисковиками.

Раньше даже был баг в 2017 году,используя который,можно было мгновенно продвинуть любой ресурс в топ.

К сожалению,google заплатил нашедшему баг и правда,сомнительно-небольшую сумму и пофиксил его.

Но зато наглядно видно,как такое можно применить в чёрном SEO.

Да кстати,можете почитать,вдруг,будет интересно кому

Ссылка скрыта от гостей

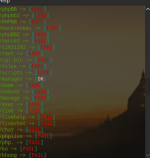

Идём далее,возможная уязвимость LFI на ресурсе.

То же самое было и с нахождением RFI.

Известно,что эти уязвимости имеют родственные связи

Админка была найдена,очень много комбинаций используется инструментом.

В этом плане автор постарался на славу.

Была найдена возможная уязвимость RCE.

На проверку наличия залитого shell,всё благополучно обошлось без находок.

Но комбинаций,признаться,маловато.

Рекомендую зайти в директорию Lib и восполнить такой недочёт более внушительным списком в одлноимённом файле.

Это можно сделать и в любом другом файле на свой вкус.

Инструмент в этом плане гибкий и отлично откликается на редактирование файлов.

Что касается возможных уязвимостей-не было времени с ними возиться.

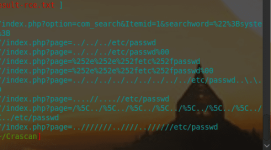

Стандартно,прочитать файлы при LFI не вышло,с небольшими подстановками.

И не было желания докручивать (да и с какой стати-то) уязвимости руками.

Обычно так и делают при разрешённом тестировании,применяют обход фильтров,

проверяют на возможность отброса приписанной строки,преобразовывают запрос в include.

По RCE аналогичная история,это одна из самых опасных уязвимостей.

Заливают web-shell на ресурс и это почти 100% -ное вторжение на ресурс.

Так что для защиты,надо обязательно включать фильтрацию параметров,

которые передают данные в assert(),eval(),create_function(),include(),require() и т.д.

Может у ресурса отлично настроены права доступа и отменная фильтрация передачи данных по протоколам.

Но это не точно).

Основные тестовые параметры,такие,как подкачка файла,использование нулевого байта,String Limit,

Сrascan умеет выполнять.

Результаты работы можно видеть как в терминале,так и в директории result

Почему-то не обнаружил там файла result-shell.txt на который тоже сослался сканер.

Пришлось создать :

Код:

# cd result

# touch result-shell.txtМожно и вообще удалить их, т.к. единственная польза от них,что туда дублируются гуды.

И если только может готовы высылать их заказчику при тесте.

Благодарю всех за внимание и до новых встреч.