Что вас ждёт в статье:

1. Введение.

1.1. Зачем же в DFIR нужен таймлайн.

1.2. Формат статьи и цель лабораторной работы.

2. Описание инцидента и входные данные.

3. Подход к расследованию.

4. Лабораторная работа по восстановлению таймлайна.

5. Итоги исследования.

6. Выводы и практическая польза.

1. Введение

В реальных ИБ инцидентах аналитик почти никогда не получает готовую историю атаки. Вместо этого перед ним оказывается система, в которой что-то происходило:

были входы, ошибки аутентификации, изменения файлов, какие-то процессы запускались, какие-то нет.

Все эти события существуют не в вакууме, а во времени, и именно время связывает их в осмысленную цепочку.

Поэтому в цифровой криминалистике мы не просто ищем подозрительные файлы и логи, куда важнее восстановить хронологию их появления и связать улики в полноценное дело, ну буквально как следователь.

В общем, пока события не выстроены в последовательность, невозможно уверенно говорить ни о точке входа, ни о действиях атакующего, ни о масштабе компрометации.были входы, ошибки аутентификации, изменения файлов, какие-то процессы запускались, какие-то нет.

Все эти события существуют не в вакууме, а во времени, и именно время связывает их в осмысленную цепочку.

Поэтому в цифровой криминалистике мы не просто ищем подозрительные файлы и логи, куда важнее восстановить хронологию их появления и связать улики в полноценное дело, ну буквально как следователь.

Эта статья посвящена именно такому спокойному и пошаговому подходу к восстановлению картины атаки по доступным артефактам.

В качестве примера я сообразил лабораторную CTF-задачу, имитирующая компрометацию Linux-хоста по SSH.

Несмотря на учебный формат, логика анализа полностью повторяет реальную работу DFIR сотрудника, подойдём серьезно к вопросу и проведём все этапы к созданию сборки финального таймлайна и формулирования выводов в отчёт, который и будет являться результатом нашей деятельности.

1.1. Зачем же в DFIR нужен таймлайн

Затем, что таймлайн - это основа любого расследования.

Без понимания последовательности событий форензик работает вслепую.

Он может находить отдельные артефакты, но не способен связать их в единую историю.

Один и тот же файл, процесс или лог-запись могут иметь принципиально разный смысл в зависимости от того, когда они появились.

Например, наличие исполняемого скрипта в домашнем каталоге пользователя само по себе ещё ничего не доказывает. Он мог быть создан задолго до атаки, во время компрометации или уже после неё. Только сопоставление временных меток файла с логами аутентификации позволяет понять, является ли он следствием взлома или обычной пользовательской активностью. В лабе этот момент детально рассмотрим.

В DFIR важно уметь работать даже с несовершенными временными данными.

Расхождения в часовых поясах, различия между atime, mtime и ctime, особенности ведения журналов - всё это нормальная часть реальных расследований.

Грамотно собранный таймлайн не скрывает такие несостыковки, а наоборот, учитывает их и объясняет. Именно это отличает аналитический вывод forensic эксперта от простого перечисления фактов.

Без понимания последовательности событий форензик работает вслепую.

Он может находить отдельные артефакты, но не способен связать их в единую историю.

Один и тот же файл, процесс или лог-запись могут иметь принципиально разный смысл в зависимости от того, когда они появились.

Например, наличие исполняемого скрипта в домашнем каталоге пользователя само по себе ещё ничего не доказывает. Он мог быть создан задолго до атаки, во время компрометации или уже после неё. Только сопоставление временных меток файла с логами аутентификации позволяет понять, является ли он следствием взлома или обычной пользовательской активностью. В лабе этот момент детально рассмотрим.

В DFIR важно уметь работать даже с несовершенными временными данными.

Расхождения в часовых поясах, различия между atime, mtime и ctime, особенности ведения журналов - всё это нормальная часть реальных расследований.

Грамотно собранный таймлайн не скрывает такие несостыковки, а наоборот, учитывает их и объясняет. Именно это отличает аналитический вывод forensic эксперта от простого перечисления фактов.

1.2. Формат статьи и цель лабораторной работы

Цель этой статьи - показать не результат, а процесс.

Мы не будем искать единственный правильный артефакт малварь, который всё объясняет.

Вместо этого разбор построен так, как обычно работает DFIR-аналитик.

От общего к частному, от очевидных источников данных к менее заметным следам.

Сделанная мною лабораторная работа моделирует ситуацию с подбором пароля к SSH-учётке и последующими интерактивными входами в систему.

В распоряжении аналитика журналы systemd, стандартные утилиты Linux и файловая система пользователя. Никаких специализированных фреймворков или автоматизированных тулов, только то, что в наличии на любом хосте.

В ходе разбора мы последовательно:

— определим контекст системы и временные рамки инцидента;

— проанализируем неудачные и успешные попытки аутентификации;

— сопоставим лог-события с пользовательской активностью;

— соберём цельный таймлайн атаки и сделаем выводы.

Такой формат позволит вам понять, почему именно эти шаги имеют значение и как мыслить при расследовании реальных инцидентов в SOC или DFIR-команде.

Мы не будем искать единственный правильный артефакт малварь, который всё объясняет.

Вместо этого разбор построен так, как обычно работает DFIR-аналитик.

От общего к частному, от очевидных источников данных к менее заметным следам.

Сделанная мною лабораторная работа моделирует ситуацию с подбором пароля к SSH-учётке и последующими интерактивными входами в систему.

В распоряжении аналитика журналы systemd, стандартные утилиты Linux и файловая система пользователя. Никаких специализированных фреймворков или автоматизированных тулов, только то, что в наличии на любом хосте.

В ходе разбора мы последовательно:

— определим контекст системы и временные рамки инцидента;

— проанализируем неудачные и успешные попытки аутентификации;

— сопоставим лог-события с пользовательской активностью;

— соберём цельный таймлайн атаки и сделаем выводы.

Такой формат позволит вам понять, почему именно эти шаги имеют значение и как мыслить при расследовании реальных инцидентов в SOC или DFIR-команде.

2. Описание инцидента и входные данные

Так вот, лабораторная задача моделирует стандартный сценарий компрометации Linux-хоста через SSH.

Работал на VM Kali, создал обычный пользователь testuser, у которого настроена учётная запись с паролем, который неизвестен, но успешно забрутфоршен атакующим.

Основная цель лабы в том, чтобы проследить весь процесс от первых неудачных попыток входа до успешной аутентификации и последующих действий пользователя в системе.

Особенностью является то, что в ходе атаки было совершенно несколько неудачных попыток, которые сменяются успешной, после чего злоумышленник совершает стандартные действия в среде пользователя.

В распоряжении аналитика есть набор первичных артефактов, которые отражают всё происходящее на хосте. Это журналы аутентификации systemd (journalctl -u ssh), стандартные утилиты для проверки сессий (last, who), а также информация о файловой системе и временные метки файлов в домашнем каталоге пользователя.

В отличие от идеальных учебных сценариев, данные не подаются в виде готового отчёта, записи могут быть пропущены, временные метки намеренно не идеально коррелируют между логами и файлами, а файлы могут находиться не в привычных директориях.

Именно это создаёт реалистичную рабочую среду, в которой аналитик должен сам принимать решения о том, какие события являются ключевыми, а какие вторичными или нерелевантными.

Работал на VM Kali, создал обычный пользователь testuser, у которого настроена учётная запись с паролем, который неизвестен, но успешно забрутфоршен атакующим.

Основная цель лабы в том, чтобы проследить весь процесс от первых неудачных попыток входа до успешной аутентификации и последующих действий пользователя в системе.

Особенностью является то, что в ходе атаки было совершенно несколько неудачных попыток, которые сменяются успешной, после чего злоумышленник совершает стандартные действия в среде пользователя.

В распоряжении аналитика есть набор первичных артефактов, которые отражают всё происходящее на хосте. Это журналы аутентификации systemd (journalctl -u ssh), стандартные утилиты для проверки сессий (last, who), а также информация о файловой системе и временные метки файлов в домашнем каталоге пользователя.

В отличие от идеальных учебных сценариев, данные не подаются в виде готового отчёта, записи могут быть пропущены, временные метки намеренно не идеально коррелируют между логами и файлами, а файлы могут находиться не в привычных директориях.

Именно это создаёт реалистичную рабочую среду, в которой аналитик должен сам принимать решения о том, какие события являются ключевыми, а какие вторичными или нерелевантными.

3. Подход к расследованию

Любое расследование начинается с выбора отправной точки.

DFIR начинает работу сначала с того, что однозначно фиксирует событие,

а уже потом осуществляет сопоставление фактов и выводы.

В нашем случае такой отправной точкой становятся логи аутентификации SSH. Они дают чёткое понимание того, кто и когда пытался войти в систему, какие попытки были неудачными, а какие успешными.

Эти данные формируют каркас таймлайна, вокруг которого выстраиваются остальные артефакты.

Цифровой криминалист не ограничивается поверхностным просмотром логов.

Он ищет закономерности, а именно:

повторяющиеся неудачные попытки, использование одного и того же пользователя или источника, моменты, когда успешная аутентификация впервые появляется в цепочке событий.

Именно на этом этапе выявляется точка компрометации, как ключевой момент, от которого можно вести дальнейший анализ действий злоумышленника.

Логи показывают не только сам факт входа, но и порты подключения, идентификаторы сессий, привязку ко времени системы.

Эти детали позволяют выявлять аномалии и сопоставлять их с другими событиями на хосте.

У вас может возникнуть логичный вопрос:

Почему же именно логи аутентификации?

Потому что они самые надёжные и структурированные источники для построения последовательности событий.

В отличие от файлов, которые могут быть созданы в разное время по причинам, не связанным с атакой, или процессов, которые запускаются автоматически системой, SSH-журналы фиксируют именно активность пользователя.

От этих данных аналитик отталкивается дальше, он проверяет, какие файлы появились или изменились после входа, какие процессы запустились, и как это соотносится с временными метками и поведением системы.

Такой подход позволяет постепенно выстраивать целостную картину и минимизировать риск ошибочной интерпретации.

Ну что-же, с прелюдией разобрались, пришло время для практической части!

DFIR начинает работу сначала с того, что однозначно фиксирует событие,

а уже потом осуществляет сопоставление фактов и выводы.

В нашем случае такой отправной точкой становятся логи аутентификации SSH. Они дают чёткое понимание того, кто и когда пытался войти в систему, какие попытки были неудачными, а какие успешными.

Эти данные формируют каркас таймлайна, вокруг которого выстраиваются остальные артефакты.

Цифровой криминалист не ограничивается поверхностным просмотром логов.

Он ищет закономерности, а именно:

повторяющиеся неудачные попытки, использование одного и того же пользователя или источника, моменты, когда успешная аутентификация впервые появляется в цепочке событий.

Именно на этом этапе выявляется точка компрометации, как ключевой момент, от которого можно вести дальнейший анализ действий злоумышленника.

Логи показывают не только сам факт входа, но и порты подключения, идентификаторы сессий, привязку ко времени системы.

Эти детали позволяют выявлять аномалии и сопоставлять их с другими событиями на хосте.

У вас может возникнуть логичный вопрос:

Почему же именно логи аутентификации?

Потому что они самые надёжные и структурированные источники для построения последовательности событий.

В отличие от файлов, которые могут быть созданы в разное время по причинам, не связанным с атакой, или процессов, которые запускаются автоматически системой, SSH-журналы фиксируют именно активность пользователя.

От этих данных аналитик отталкивается дальше, он проверяет, какие файлы появились или изменились после входа, какие процессы запустились, и как это соотносится с временными метками и поведением системы.

Такой подход позволяет постепенно выстраивать целостную картину и минимизировать риск ошибочной интерпретации.

Ну что-же, с прелюдией разобрались, пришло время для практической части!

4. Лабораторная работа по восстановлению таймлайна

Первичный осмотр системы

Самым первым шагом в любом инциденте является осмотр контекста системы экспертом.

Это позволяет понять, с чем мы имеем дело.

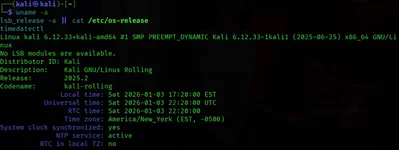

Важно понять какая стоит версия ОС, архитектура, синхронизация времени и общая конфигурация хоста.

На скрине видно, что среда представлена Kali GNU/Linux Rolling 2025.2 на ядре 6.12.33+kali-amd64. Такой хост полностью воспроизводит обычную лабораторную или тестовую среду, где безопасно моделировать компрометацию.

Информация о временных настройках особенно важна. Локальное время установлено на Sat 2026-01-03 17:20:00 EST, при этом универсальное время UTC - 22:20:00.

Система синхронизирована через NTP, а аппаратные часы не используют локальную зону времени. Эти данные позволяют правильно интерпретировать временные метки логов и файлов, чтобы все события корректно попадали в таймлайн.

В общем, скрин подтверждает, что мы имеем контролируемую виртуальную среду, синхронизированное время и стандартную конфигурацию Linux. Это создаёт надёжную основу для дальнейшего анализа аутентификации и активности пользователя, исключая ошибки из-за несовпадений времени или особенностей ОС.

Проверка состояния SSH

На следующем этапе фиксируем состояние сервиса SSH, через который происходила атака.

Скрин показывает вывод команды systemctl status ssh --no-pager, который подтверждает, что сервер OpenBSD Secure Shell действительно запущен и работает с момента Sat 2026-01-03 16:03:43 EST.

Сервис загружен корректно, включён при старте системы и ограничений на количество сессий нет, что создаёт потенциальную возможность для множественных попыток входа. Основной процесс sshd использует минимальный объём ресурсов, что характерно для легковесного демонного режима.

Начинаем палить часть логов, которые встроены в вывод systemctl.

Здесь уже видны первые признаки активности пользователя и злоумышленника!

Неудачная попыток входа (Failed password) для testuser с локального адреса ::1, а затем успешная аутентификация (Accepted password).

Параллельно фиксируются открытия сессий (session opened), что указывает на интерактивную работу пользователя после входа.

Скрин начинает формировать ключевой слой доказательной базы, он соединяет фактическое состояние системы с событиями логов и позволяет аналитикам однозначно зафиксировать точку компрометации.

А так, информация нам даёт следующую инфу:

- Подтверждает, что сервис SSH был доступен в момент атаки.

- Предоставляет первые артефакты для построения таймлайна, то есть точное время первых попыток и успешного входа, идентификаторы процессов и порты подключения.

Проверка доступности порта SSH

Тут просто чекаем чтобы SSH‑служба была фактически доступна по сети, а не просто запущена логически. Вывод команды ss -tulnp | grep :22 показывает, что порт 22 прослушивается на всех интерфейсах как по IPv4 (0.0.0.0:22), так и по IPv6 ([::]:22).

Это важно с точки зрения расследования, потому что устраняет возможные сомнения, что сервис не был ограничен только локальным сокетом или нестандартной конфигурацией.

SSH действительно принимал входящие соединения, что делает зафиксированные попытки аутентификации технически возможными и ожидаемыми.

С точки зрения таймлайна скрин инфы не даёт, но зато подтверждает условия атаки и закрывает вопрос «мог ли сервис быть доступен в принципе».

Неудачные попытки входа

На этом этапе переходим к целенаправленному анализу журналов SSH и извлекаем события, связанные с ошибками аутентификации. Вывод команды journalctl -u ssh | grep -Ei "failed password" демонстрирует серию последовательных неудачных попыток входа под учётной записью testuser. Все попытки выполняются с адреса ::1, что указывает на локальный источник подключения - это типичная ситуация для лабораторной среды или атак с уже имеющегося хоста.

Ключевой момент здесь в повторяемости и плотности событий во времени. В течение нескольких минут фиксируются множественные ошибки аутентификации, при этом меняются исходные порты (46166, 44382, 44192, 39718). Такое поведение характерно не для ручного единичного входа, а для подбора пароля или автоматизированной попытки аутентификации.

С точки зрения таймлайна этот фрагмент чётко обозначает фазу атаки до компрометации. Мы видим, что злоумышленник ещё не получил доступ, но активно взаимодействует с сервисом, создавая шум в логах. Эти события формируют нижнюю границу таймлайна и подготавливают почву для следующего, ключевого момента расследования - первого успешного входа.

Проверка успешного входа

Команда намеренно ограничена head -n 1, чтобы вытащить самое раннее событие типа Accepted password и тем самым определить момент компрометации учётной записи.

Запись от 03.12 16:23:48 показывает, что после серии неудачных попыток пароль для testuser всё‑таки был принят. Источник подключения остаётся тем же ( ::1 ), порт совпадает с последними неудачными попытками (39718), что логически связывает фазу перебора и успешную аутентификацию в одну цепочку событий.

В рамках расследования это и есть важнейшая точка таймлайна.

Всё, что происходило раньше, относится к подготовке атаки, а все последующие действия должны рассматриваться как активность уже после получения доступа. Именно от этого момента будем дальше раскручивать расследование.

Демонстрируем, что успешный доступ не был разовым событием.

После первого входа в 16:23:48 мы видим ещё несколько Accepted password с интервалами в десятки минут.

Это важный сдвиг в интерпретации инцидента, ведь атака переходит из фазы компрометации в фазу эксплуатации учётной записи.

Каждая строка - это новая SSH‑сессия с отдельным PID и новым исходным портом, но с тем же пользователем и тем же источником ( ::1 ). Это типичное поведение, когда злоумышленник либо вручную переподключается, либо автоматизированный сценарий проверяет доступность и устойчивость полученного доступа.

Для таймлайна это означает, что точка входа зафиксирована в 16:23, далее присутствует серия подтверждённых интерактивных сессий, между ними есть паузы, что косвенно указывает на осмысленные действия, а не на непрерывный перебор.

На этом этапе DFIR делает важный вывод, что учётная запись не просто была взломана, она использовалась повторно, а значит дальше имеет смысл искать артефакты пользовательской активности, а именно изменения файлов, запуск команд и побочные следы в домашнем каталоге.

Осмотр домашнего каталога пользователя

На этом этапе мы сознательно делаем паузу и смотрим на файловую систему без ожидания чуда. Домашний каталог testuser выглядит максимально буднично и именно этим он ценен для расследования. Перед нами не заражённая помойка, а аккуратное окружение обычного пользователя, которое позже станет точкой контраста.

В каталоге присутствует стандартный набор dot‑файлов: .bashrc, .profile, .zshrc, пользовательские конфигурации, старые даты создания, никаких резких выбросов по времени. Это важный для нас момент, ведь нормальное состояние системы тоже нужно уметь фиксировать и документировать.

Каталог .local как первый маркер активности перед нами маячит

Отдельно фиксируем его наличие причём с временем создания, совпадающим с периодом после первого успешного SSH‑входа. Сама по себе это не аномалия, ведь современные Linux‑десктопы и CLI‑утилиты активно используют .local для хранения пользовательского состояния. Но для расследования это идеальная зона первичного интереса, злоумышленники любят прятаться там же, где шумят легитимные приложения.

Важно подчеркнуть, что на этом шаге мы ничего не обвиняем. Мы просто отмечаем, что именно сюда логично смотреть дальше, когда появятся первые признаки пост‑компрометационной активности.

На самом деле, отсутствие явных бинарников - это тоже находка.

Не менее ценно то, чего мы не видим. В домашнем каталоге нет исполняемых файлов, нет подозрительных ELF‑бинарей, нет скриптов с флагом +x, нет странных имён и временных файлов. Для нашего лабораторного расследования это работает отлично, на данном этапе система выглядит чистой.

Такой скрин хорошо подаёт логику того, что сначала компрометация учётки, затем вход, и только потом глядим следы активности. Мы фиксируем baseline, чтобы дальше показать, как из этого чистого состояния начинают проявляться более грязные артефакты. Это именно тот момент, где таймлайн ещё ровный, и именно поэтому он так важен.

Первый исполняемый файл и работа с метаданными

Наш следующий шаг - это целенаправленный поиск исполняемых файлов в домашнем каталоге пользователя.

Команда find с фильтром -executable сразу сужает поле зрения и убирает весь шум конфигураций и данных.

Результат показателен: найден всего один файл - Terminal в каталоге .local/share/nautilus/scripts.

Это важный момент. Мы не видим россыпи бинарей или скриптов, а находим один единственный исполняемый объект, причём в типичном для пользовательского окружения месте. Такие директории часто используются графической оболочкой и файловыми менеджерами, поэтому сами по себе они не вызывают тревоги. Но именно поэтому злоумышленники их и любят.

Дальше начинается классическая DFIR рутина, не гадаем, а смотрим метаданные.

Вывод stat даёт нам сразу несколько временных опор. Время создания (Birth) и изменения метаданных (Change) совпадают и указывают на момент 16:19 - буквально за несколько минут до начала серии неудачных SSH‑аутентификаций. Это уже не совпадение, а сильный якорь.

При этом Modify указывает на более раннюю дату, что на первый взгляд может сбить с толку. Но именно такие расхождения и учат мыслить как DFIR. Cодержимое файла могло быть взято из шаблона или стандартного скрипта, а сам файл создан в системе позже.

Для таймлайна нас интересует не «что внутри», а когда объект появился в системе.

Команда file подтверждает, что перед нами обычный POSIX shell‑скрипт, а не бинарник и не обфусцированная полезная нагрузка. Размер в 25 байт и стандартные права 0755 ещё сильнее подчеркивают его невинный внешний вид. Такой файл легко пропустить при поверхностном осмотре и сложно заподозрить без привязки ко времени.

В итоге этот скрин идеально работает как переломный момент лабораторной работы. До этого мы видели чистый домашний каталог и легитимную активность. Здесь же появляется первый артефакт с аномальным таймингом, который логически предшествует брутфорсу и успешному входу. Именно так в реальных расследованиях из мелких, почти незаметных деталей начинает складываться связная картина атаки.

Анализ произвольного исполняемого файла

Для демонстрации методики проверки потенциально подозрительных объектов был рассмотрен произвольный скрипт update.sh. Важно подчеркнуть, что этот файл находится в каталоге аналитика /home/kali/dfir_case и не относится к активности пользователя testuser. Мы используем его исключительно как учебный пример для отработки навыка анализа файлов и интерпретации метаданных.

При изучении файла применялись стандартные команды DFIR: stat, ls -l, file. Метаданные показывают, что время создания Birth и время изменения Modify совпадают и указывают на 17:01:22 - это после серии успешных входов пользователя testuser, т. е. вероятность причастности этого скрипта к инциденту минимальна, тем более что владелец файла – root. Права доступа 0755, размер 11 байт, содержимое - обычный POSIX shell скрипт.

Для нас важно, что анализ этих данных позволяет понять, как отличать «подозрительные» объекты от файлов, созданных для работы аналитика или вспомогательных скриптов лаборатории. В реальных инцидентах такой подход помогает не отвлекаться на ложные следы, фиксировать точное время появления объектов и привязывать их к фазам атаки.

Даже такой небольшой файл, как update.sh, наглядно демонстрирует ключевые принципы работы DFIR-аналитика:

Сначала важно проверить владельца и права доступа, чтобы сразу исключить системные файлы или объекты, принадлежащие другим пользователям.

Затем мы смотрим на временные метки создания, изменения и доступа, чтобы оценить, пересекаются ли они с предполагаемым временем атаки и могут ли быть связаны с подозрительной активностью.

После этого анализируем тип файла и его содержимое, чтобы понять, что это обычный скрипт, бинарник или потенциально опасная полезная нагрузка.

На основе этих данных формируем гипотезу: представляет ли файл реальную угрозу или же это вспомогательный объект, используемый для работы аналитика или для лабораторных целей.

Таким образом, update.sh служит наглядным примером проверки каждого найденного исполняемого файла, чтобы аналитик умел отделять настоящие артефакты инцидента от чистого фона. Этот шаг отлично вписывается в логику лабораторной работы.

После него мы возвращаемся к домашнему каталогу пользователя testuser, где начинаем анализ его активности в системе.

Смотрим сеансы пользователя

После небольшого перерыва на произвольный скрипт возвращаемся к нашим баранам.

На этом этапе мы переходим от логов аутентификации к подтверждению реального интерактивного присутствия пользователя в системе. Команда last читает базу wtmp и показывает завершённые и активные сессии, то есть не попытки входа, а уже состоявшиеся логины с созданием терминала.

Для пользователя testuser зафиксировано несколько SSH-сессий в коротком временном окне. Первая из них начинается в 16:23, что идеально совпадает с моментом первого Accepted password, найденного ранее в журналах sshd. Дальнейшие записи (16:31, 16:44, 16:48) показывают повторные входы, причём некоторые из них длятся ноль секунд – это типичный признак быстрых подключений, проверок доступа или автоматизированных действий после успешного подбора пароля.

Отдельно важно поле источника подключения. Во всех случаях указан адрес ::1. Это означает локальное подключение, что хорошо ложится в лабораторный сценарий, но методически важно само наблюдение, аналитик всегда должен фиксировать источник сессии, чтобы затем соотнести его с сетевыми логами и архитектурой окружения.

Строка wtmpdb begins Thu Dec 18 16:55:39 2025 задаёт нижнюю границу достоверности данных. Это не время атаки, а момент, с которого система начала вести историю входов. Такой маркер полезен при построении таймлайна, мы чётко понимаем, что все отображённые сессии укладываются в период, где журнал полон и надёжен.

В сумме этот скриншот закрывает важный вопрос расследования - подбор пароля действительно привёл к интерактивному доступу, а не остался на уровне логов аутентификации.

Далее переходим попытки компрометации к факту компрометации, которые в реальных инцидентах часто определяет приоритет реагирования и масштаб последующих проверок.

Поиск следов активности после компрометации

Мы жёстко фиксируем момент первого успешного входа и начинаем смотреть, что изменилось в системе после него. В качестве опорной точки берётся время 16:23 - ровно тот момент, когда в логах SSH появляется первый Accepted password для пользователя testuser.

Команда find с параметром -newermt позволяет отфильтровать все файлы в домашнем каталоге пользователя, которые были созданы или изменены после указанного времени. Это удобный и наглядный способ быстро отделить старый шумный фон от потенциальных артефактов, связанных с действиями злоумышленника.

Результат показательный, найден всего один файл stream-properties в каталоге .local/state/wireplumber. Его временная метка 16:48 совпадает с одним из поздних SSH-входов, что сразу даёт нам контекст появления файла. При этом расположение и назначение файла выглядят легитимно. wireplumber - компонент пользовательской среды Linux, а .local/state - стандартное место для хранения runtime-состояния приложений.

В общем, копаясь в логах и проверяя исполняемые файлы пользователя testuser, ничего странного не обнаружили кроме серии неудачных и потом удачных попыток входа по SSH. Все остальные файлы и действия выглядели как обычная работа пользователя, никаких посторонних скриптов или необычных процессов не было. Этот момент тоже важен, работа подразумевает не только поиск чего-то подозрительного, но и уверенность, что вокруг инцидента нет лишнего шума. Такая проверка помогает построить чистый таймлайн и не перепутать реальные события с обычной повседневной активностью на системе.

Итоговая корреляция событий аутентификации и активности пользователя

Этот скрин можно и нужно воспринимать как финальную сводку всей лабораторной работы, своего рода отчётную точку, где все ранее собранные артефакты сходятся в единую, логически непротиворечивую картину инцидента.

Если предыдущие шаги были направлены на поиск и валидацию отдельных фактов, то здесь мы уже ничего не ищем, только подтверждаем выводы.

Последовательность событий в логе демонстрирует классический жизненный цикл компрометации учётной записи. Сначала фиксируется плотная серия неудачных попыток входа по SSH, короткие интервалы между событиями, повторяющиеся PID sshd-session, смена исходных портов. Это поведение практически не оставляет пространства для интерпретаций - перед нами не ошибка пользователя и не единичный сбой аутентификации, а целенаправленный подбор пароля.

Даже в лабораторном сценарии этот паттерн выглядит узнаваемо для любого SOC или DFIR-аналитика.

Далее появляется первая строка Accepted password. Она играет ключевую роль во всём таймлайне, потому что именно здесь атака формально завершается успехом.

С этого момента все последующие действия в системе уже происходят под валидной учётной записью, а значит выглядят для операционной системы как легитимная пользовательская активность. Это принципиально важный момент, именно так реальные инциденты чаще всего растворяются в шуме обычных событий.

Повторяющиеся успешные входы с различными портами и временными разрывами подтверждают, что доступ был не случайным и не одноразовым. Учётная запись использовалась повторно, что хорошо коррелирует с данными last, временными метками в домашнем каталоге пользователя и появлением новых или изменённых файлов после момента успешной аутентификации. В совокупности это позволяет уверенно говорить не просто о факте брутфорса, а о закреплении доступа.

Важность этого скриншота ещё и в том, что он демонстрирует сам подход DFIR-анализа. Мы не опираемся на одну строку лога и не делаем выводы по одному признаку. Мы собираем цепочку событий, проверяем её на согласованность с другими источниками и только после этого формируем выводы. Именно поэтому такая сводная выборка - это идеальное завершение лабораторной части, она наглядно показывает, как из разрозненных логов и команд рождается целостный таймлайн атаки.

В контексте всей лабораторной работы этот этап подводит жирную черту под расследованием. Мы восстановили момент начала атаки, точку компрометации, последующую активность пользователя и доказали всё это артефактами.

Ровно так же выглядит и реальная работа DFIR, только вместо учебного testuser и локального ::1 на кону обычно стоят реальные инциденты.

5. Итоги исследования

Проведённое расследование показало, что даже в относительно ограниченном лабораторном окружении можно восстановить довольно подробный таймлайн инцидента, если системно подойти к анализу логов и артефактов.

Мы смогли зафиксировать серию неудачных попыток входа в систему по SSH, определить момент первого успешного доступа и проследить за последовательностью сессий пользователя. Это позволило не только реконструировать ход брутфорса, но и оценить активность пользователя после компрометации, выделив периоды, когда происходила обычная работа, и периоды, когда велись потенциально опасные действия.

Особенно важным оказался подход с внимательным рассмотрением временных меток файлов и каталогов, сопоставлением их с событиями в логах и анализом структуры домашнего каталога. Мы научились отделять релевантные следы инцидента от служебных файлов и вспомогательных скриптов, что критически важно при формировании достоверного таймлайна.

В реальных расследованиях именно умение фильтровать шум и правильно определять, какие события действительно связаны с атакой, а какие - это просто часть стандартной работы системы, отличает качественного DFIR от начинающего исследователя.

Навыки восстановления таймлайна атаки по логам полезны не только для лабораторных задач. В реальной практике SOC специалисты ежедневно сталкиваются с огромными потоками данных: тысячи событий логов, сотни процессов, множество сетевых подключений и файловых артефактов.

Умение быстро выявлять последовательность действий злоумышленника позволяет принимать правильные решения по изоляции инцидента, минимизировать ущерб и формировать доказательную базу для дальнейшего расследования. Кроме того, точный таймлайн помогает выявить причины компрометации, оценить эффективность текущих средств мониторинга и предложить улучшения для предотвращения аналогичных инцидентов в будущем.

В рамках нашей лабораторной работы восстановление таймлайна позволило:

Мы смогли зафиксировать серию неудачных попыток входа в систему по SSH, определить момент первого успешного доступа и проследить за последовательностью сессий пользователя. Это позволило не только реконструировать ход брутфорса, но и оценить активность пользователя после компрометации, выделив периоды, когда происходила обычная работа, и периоды, когда велись потенциально опасные действия.

Особенно важным оказался подход с внимательным рассмотрением временных меток файлов и каталогов, сопоставлением их с событиями в логах и анализом структуры домашнего каталога. Мы научились отделять релевантные следы инцидента от служебных файлов и вспомогательных скриптов, что критически важно при формировании достоверного таймлайна.

В реальных расследованиях именно умение фильтровать шум и правильно определять, какие события действительно связаны с атакой, а какие - это просто часть стандартной работы системы, отличает качественного DFIR от начинающего исследователя.

Навыки восстановления таймлайна атаки по логам полезны не только для лабораторных задач. В реальной практике SOC специалисты ежедневно сталкиваются с огромными потоками данных: тысячи событий логов, сотни процессов, множество сетевых подключений и файловых артефактов.

Умение быстро выявлять последовательность действий злоумышленника позволяет принимать правильные решения по изоляции инцидента, минимизировать ущерб и формировать доказательную базу для дальнейшего расследования. Кроме того, точный таймлайн помогает выявить причины компрометации, оценить эффективность текущих средств мониторинга и предложить улучшения для предотвращения аналогичных инцидентов в будущем.

В рамках нашей лабораторной работы восстановление таймлайна позволило:

- увидеть точное время начала брутфорса и момент первого успешного входа;

- сопоставить действия пользователя с событиями системы;

- выявить, какие файлы и каталоги действительно относятся к активности пользователя, а какие артефакты самой лабораторной среды;

- понять, как правильно структурировать анализ и фиксировать ключевые моменты расследования.

6. Выводы и практическая польза

Работа над лабораторным кейсом тренирует не только технические умения, но и формирует базовые навыки, которые в реальной практике SOC аналитика становятся ежедневной необходимостью.

Основной вывод заключается в том, что DFIR анализ - это прежде всего умение сочетать источники данных, соотносить события и строить хронологию, а не просто констатировать факты.

В ходе лабораторного анализа мы научились видеть, как одни события предшествуют другим, как связаны логи аутентификации, сессии и артефакты файловой системы, и как правильно сегментировать данные, чтобы отделить релевантное от вторичного. Эти навыки напрямую переносятся на реальные инциденты, когда в распоряжении аналитика оказываются не аккуратно подготовленные журналы, а огромные массивы разрозненных событий.

Чтобы лучше представить, как применяется этот подход в большом SOC‑окружении, я для вас на Хабре нашёл интересный кейс F6, который мы напоследок обсудим.

//источник (сами тоже почитайте, интересно): Работа SOC. Как локализовать инцидент на ранней стадии — объясняем на практике

Так вот, в одном из расследований команда аналитиков F6 получила алерт о возможной компрометации учётной записи клиента на основе данных мониторинга внешнего периметра инфраструктуры.На основе этих данных специалисты обнаружили, что компрометация произошла через утилиту‑стилер, и полученные валидные учётные данные злоумышленник использовал для доступа к защищённым внутренним ресурсам. После первичного доступа по RDP злоумышленник провёл скрытную разведку с помощью команд терминала, загрузил инструмент для туннелирования и затем выполнил дополнительные шаги для перемещения по сети компании.

Аналитики сопоставили RDP‑сессии, сетевую активность и события в логах SIEM, что позволило выявить точку входа, виды и последовательность действий злоумышленника, а также своевременно локализовать инцидент, не дав атаке перерасти в более серьёзные последствия.

Такой пример показывает, что даже при большом объёме данных и разнообразии источников, сетевые логи, журналы аутентификации, события EDR и данные мониторинга периметра – это грамотная корреляция по времени и событиям позволяет построить связный таймлайн и принимать обоснованные решения по реагированию.

Ещё один важный практический вывод из этого кейса - это необходимость учитывать внешние данные о рисках и угрозах наряду с внутренними журналами. В примере F6 аналитики интегрировали сведения из ASM, что позволило раньше заметить признаки компрометации и объединить их с внутренней активностью. Это демонстрирует, что современные SOC не работают изолированно. Данные SIEM, внешние алерты, сетевые журналы и состояния конечных точек должны агрегироваться для построения полной картины инцидента.

Лабораторное задание, как и описанный кейс, учит и тому, что ни один артефакт не стоит в одиночку. Отдельная строка лога или метка времени файла - это только кусочек мозаики. Только сопоставив несколько источников можно получить целостное представление о ходе атаки.

Эта методология развивается на лабораторных задачах, но на практике SOC аналитик использует те же приёмы на куда большем массиве данных, где ошибка или неверная корреляция могут привести к упущенному инциденту или ложной тревоге.

В результате можно чётко сформулировать практическую пользу такого подхода. DFIR учится строить доказательные таймлайны, корректно интерпретировать события и отделять шум от релевантных данных. Это не просто технический навык, а критически важное умение в условиях постоянного роста объёмов данных и сложности атак.

Освоив навыки построения таймлайна и отделения значимого от шума, вы получаете полную историю атаки и понимаете её логику, можете вовремя остановить злоумышленника. После такой практики уже не просто интересно, но и реально приятно видеть, как хаос превращается в ясную картину, а знания сразу ложатся в практику безопасности.

Удачной и плодотворной практики, цифровые криминалисты!

Основной вывод заключается в том, что DFIR анализ - это прежде всего умение сочетать источники данных, соотносить события и строить хронологию, а не просто констатировать факты.

В ходе лабораторного анализа мы научились видеть, как одни события предшествуют другим, как связаны логи аутентификации, сессии и артефакты файловой системы, и как правильно сегментировать данные, чтобы отделить релевантное от вторичного. Эти навыки напрямую переносятся на реальные инциденты, когда в распоряжении аналитика оказываются не аккуратно подготовленные журналы, а огромные массивы разрозненных событий.

Чтобы лучше представить, как применяется этот подход в большом SOC‑окружении, я для вас на Хабре нашёл интересный кейс F6, который мы напоследок обсудим.

//источник (сами тоже почитайте, интересно): Работа SOC. Как локализовать инцидент на ранней стадии — объясняем на практике

Так вот, в одном из расследований команда аналитиков F6 получила алерт о возможной компрометации учётной записи клиента на основе данных мониторинга внешнего периметра инфраструктуры.На основе этих данных специалисты обнаружили, что компрометация произошла через утилиту‑стилер, и полученные валидные учётные данные злоумышленник использовал для доступа к защищённым внутренним ресурсам. После первичного доступа по RDP злоумышленник провёл скрытную разведку с помощью команд терминала, загрузил инструмент для туннелирования и затем выполнил дополнительные шаги для перемещения по сети компании.

Аналитики сопоставили RDP‑сессии, сетевую активность и события в логах SIEM, что позволило выявить точку входа, виды и последовательность действий злоумышленника, а также своевременно локализовать инцидент, не дав атаке перерасти в более серьёзные последствия.

Такой пример показывает, что даже при большом объёме данных и разнообразии источников, сетевые логи, журналы аутентификации, события EDR и данные мониторинга периметра – это грамотная корреляция по времени и событиям позволяет построить связный таймлайн и принимать обоснованные решения по реагированию.

Ещё один важный практический вывод из этого кейса - это необходимость учитывать внешние данные о рисках и угрозах наряду с внутренними журналами. В примере F6 аналитики интегрировали сведения из ASM, что позволило раньше заметить признаки компрометации и объединить их с внутренней активностью. Это демонстрирует, что современные SOC не работают изолированно. Данные SIEM, внешние алерты, сетевые журналы и состояния конечных точек должны агрегироваться для построения полной картины инцидента.

Лабораторное задание, как и описанный кейс, учит и тому, что ни один артефакт не стоит в одиночку. Отдельная строка лога или метка времени файла - это только кусочек мозаики. Только сопоставив несколько источников можно получить целостное представление о ходе атаки.

Эта методология развивается на лабораторных задачах, но на практике SOC аналитик использует те же приёмы на куда большем массиве данных, где ошибка или неверная корреляция могут привести к упущенному инциденту или ложной тревоге.

В результате можно чётко сформулировать практическую пользу такого подхода. DFIR учится строить доказательные таймлайны, корректно интерпретировать события и отделять шум от релевантных данных. Это не просто технический навык, а критически важное умение в условиях постоянного роста объёмов данных и сложности атак.

Освоив навыки построения таймлайна и отделения значимого от шума, вы получаете полную историю атаки и понимаете её логику, можете вовремя остановить злоумышленника. После такой практики уже не просто интересно, но и реально приятно видеть, как хаос превращается в ясную картину, а знания сразу ложатся в практику безопасности.

Удачной и плодотворной практики, цифровые криминалисты!

Вложения

Последнее редактирование: