И снова день добрый , Уважаемые Форумчане и Дорогие Читатели.

Наверное вам успел поднадоесть за эти несколько дней.

Тестировал неплохой сегодня инструмент.

Название у него немного созвучно с известным модулем.

Он вобрал в себя всё современное и необходимое для сбора информации.

Своего рода , небольшой framework.

В будущем , у автора неплохая задумка сделать так ,чтобы инструмент мог работать и с Windows.

И вживить модуль обнаружения и обхода файерволлa.

Cразу перейдём к делу.

Зависимости:

Linux

python3

Metasploit

Nmap

Autopwn-приложение для автоматизации модуля Eternal Blue из Metasploit

В него также входит необязательная зависимость-Ngrok

Но вполне можно обойтись и без этого.Корректно он пока не запускается.

Утомлять вас не собираюсь,если кто-то считает ,что не сможет жить без Autopwn:

Код:

# git clone https://github.com/rpranshu/Autopwn.git

# cd Autopwn/

# chmod +x Autopwn

# cp autopwn /usr/local/bin/AutopwnУстановка EternalView:

Код:

# git clone https://github.com/rpranshu/EternalView.git

# cd EternalView/

# chmod +x eternalview.py

# python3 eternalview.pyПробежимся по модулям и сделаю из личного наблюдения особенности.

Они вызываются поочерёдно выбором цифр под которыми расположены.

Далее идёт закономерный опрос о цели (IP или url)

1) Whois information - отработал неплохо,результаты ожидаемые.

2) DNS Lookup - информация о DNS

3) Cloudflare detection - будет скорее всего ошибка,если у ресурса отсутствует такая защита.

4) IP-Locator - результат не впечатляющий,я работал с соблюдением анонимности и кроме геокоординат,

модуль ничего более не смог мне предоставить.Модуль №1 куда лучше в этом инструменте.

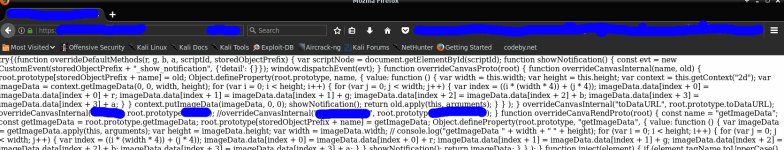

5) HTTP Headers - очень результативный модуль,всё необходимое и интересное ,он пригоняет

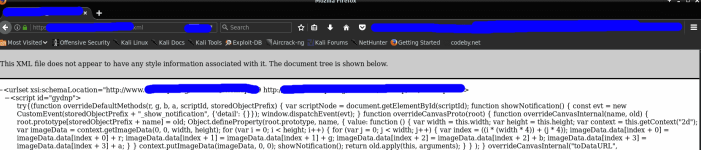

6) Robots.txt scanner - очень сильный,быстрый и опасный модуль.

Смог обнаружить и вытянуть в терминал этот файл.

7) Associated Links - ничего ошеломительного,вытаскивает в терминал все доступные ссылки с последними новостями и т.д. с ресурса.

8) Nmap Scan - в представлении не нуждается,великолепно работает по открытым портам.

9) Trace the route - трассировка , от греха не решился испытывать судьбу)

10) HTTP DOS Test - Подключает свой встроенный инструмент GoldenEye и проводит DOS-атаку.Думаю,что это на любителя)

12) Reload - перезапуск инструмента

13) Exit - этот модуль у меня вызвал улыбку.

Может связано с каким-либо суеверием,но на ввод цифры он не реагировал.

Получилось прекратить работу инструмента вводом Exit,да и то,раза со 2-го или 3-го.

Либо используйте сочетание клавиш Ctrl+C

2) DNS Lookup - информация о DNS

3) Cloudflare detection - будет скорее всего ошибка,если у ресурса отсутствует такая защита.

4) IP-Locator - результат не впечатляющий,я работал с соблюдением анонимности и кроме геокоординат,

модуль ничего более не смог мне предоставить.Модуль №1 куда лучше в этом инструменте.

5) HTTP Headers - очень результативный модуль,всё необходимое и интересное ,он пригоняет

6) Robots.txt scanner - очень сильный,быстрый и опасный модуль.

Смог обнаружить и вытянуть в терминал этот файл.

7) Associated Links - ничего ошеломительного,вытаскивает в терминал все доступные ссылки с последними новостями и т.д. с ресурса.

8) Nmap Scan - в представлении не нуждается,великолепно работает по открытым портам.

9) Trace the route - трассировка , от греха не решился испытывать судьбу)

10) HTTP DOS Test - Подключает свой встроенный инструмент GoldenEye и проводит DOS-атаку.Думаю,что это на любителя)

12) Reload - перезапуск инструмента

13) Exit - этот модуль у меня вызвал улыбку.

Может связано с каким-либо суеверием,но на ввод цифры он не реагировал.

Получилось прекратить работу инструмента вводом Exit,да и то,раза со 2-го или 3-го.

Либо используйте сочетание клавиш Ctrl+C

В небольшом тестировании , мне удалось увидеть необходимую информацию для сбора.

Моей целью является всё же дать вам представление о работе инструмента.

Не стал увлекаться более тщательным тестированием.

Не всё гладко у тестируемого ресурса , вот из одного файла robots.txt и найденных ссылок в нём ,

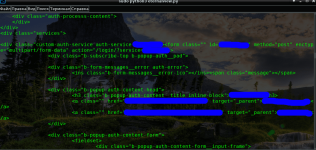

получилось ходить по ним и свободно читать многие файлы xml - формата в браузере.

Несмотря на то , что можно видеть директиву Disallow , которая отвечает за то , что надо скрыть от индексирования и посторонних глаз,

видны пути к этим скрытым файлам и директориям.

Некоторые файлы оказались доступными вопреки всему , в небольшом примере на обрезанном скрине ниже идут списки юр.контрагентов.

Сами понимаете , если кто занимается конкурентной разведкой , то такая информация может съиграть плохую шутку.

Мне даже не пришлось для этого подключать такой инструмент , как Dirbuster.

Согласитесь , что такое брождение и чтение , уже само по себе ненормально.

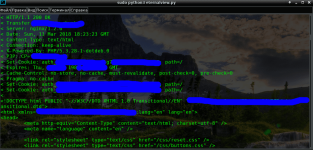

HTTP-заголовки. Их получилось перехватить достаточно много,видим ,что некоторые идут с ID , относятся к аутентификации.

Чуть позже , сканер Nikto вытащил мне файл phpmyadmin , была также обнаружена возможная уязвимость XSS , найден путь к админпанели.

Но после этого , я сразу оставил тестируемый ресурс в покое , без неприятных для него и себя последствий.

Всё же приходится признать , что многие сервера Debian ( как в этом случае) не всегда к сожалению грамотно админятся достойными специалистами.

Резюмирую:

C задатком на будущее , с доработками в дальнейшем , EternalView может оказаться в достойной обойме инструментария пентестера.

А у меня на этом всё , желаю всем прекрасного настроения.

Благодарю за внимание и до новых встреч на форуме.