Добрый день ,Уважаемые Форумчане,Друзья и Читатели.

Речь сегодня пойдёт о свежем framework для пентеста.

Он будет удобен для тех,кто собирает собственную коллекцию инструментов.

Galileo предназначен для тестирования на проникновение web-приложений.

Создателем Galileo является m4ll0k.Это итальянская школа пентеста.

Его вы можете узнать по авторству WAScan,WPSeku,Infoga.

И замечательных инструментов , которые синхронизированы для работы с Nmap.

Работы обладают собственным почерком-систематизацией модулей и команд.

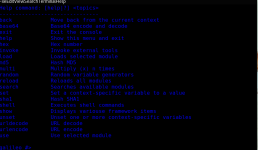

Как установить:

Код:

# git clone https://github.com/m4ll0k/Galileo.git

# cd Galileo/

# pip install -r requirements.txt

# chmod +x galileo.py

# python galileo.py -запуск на Debian Linux

# python2 galileo.py - запуск на Arch LinuxЗависимость основная - это наличие пакета python-pysocks

Инструмент адаптирован для работы и на ОС Windows.

Но насчёт Windows,далее без меня,т.к. не работаю с этой системой в пентесте.

Код:

# apt-get install python-pysocks - установка пакета на Debian Linux

# pacman -S python2-pysocks - установка пакета на Arch Linux

$ python -m pip install pysocks - установка на WindowsПеред началом работы , рекомендуется ввести команду help

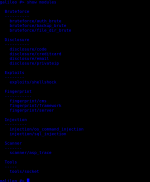

Чтобы посмотреть модули подробнее,надо набрать > show modules

В работе с Galileo ,важно соблюдать последовательность и слаженность действий:

Код:

1) > show modules - смотрим,какой модуль будем использовать

2) > use название_модуля , который выбрали

3) > show options - смотрим опции,которыми располагает выбранный модуль

4) > set HOST IP_цели ,или URL (заполняем требуемые параметры )

5) > run - запуск выбранного модуляАвтор показал на своей странице как работает атака с помощью брута.

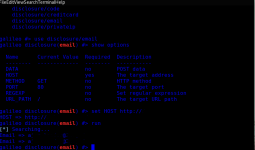

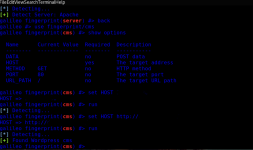

Я вам покажу небольшой пентест,с применением других модулей.

Поищем email и cms на тестируемых целях , они оказалась устойчивыми к наличию уязвимостей,

на которые их может проверить Galileo , поэтому здесь , такой пример не привожу.

При указании цели командой set , имейте в виду ,что если изменить не один какой-либо параметр,

то если выбрать другую цель , можно увидеть остальные параметры от предыдущей (которые меняли естественно).

Во избежании таких эксцессов,проверяйте,либо открывайте для следующей цели отдельный терминал.

Резюмирую:

К надёжности, выполнению команд , если претезий нет,то недостаток количества модулей явно заметен.

Например,модуль Exploit может проверить цель только на уязвимость shellshock.

Но возможно ,автор дополнит Galileo в будущем дополненными возможностями.

Присутствуют безусловно,интересные опции по поиску кредиток и различных отпечатков.

В целом же,инструмент конечно же , неплох.

На этом благодарю всех за внимание и потраченное время на чтение.

Спасибо,что Вы с нами , до новых встреч и всего доброго.

Последнее редактирование: