Что такое VeraCrypt

VeraCrypt — это программа для шифрования данных. Ключевыми особенностями шифрования являются надёжность — в программе нет «закладок» — и используемые асимметричные алгоритмы шифрования; они делают невозможными расшифровку данных кем бы то ни было кроме собственника.

У этой программы есть своя история, свои особенности, свои цели. Я не буду останавливаться на этом в данном мануале. Здесь только короткая и понятная инструкция об использовании. Кому интересно, посмотрите статью “VeraCrypt — достойная альтернатива TrueCrypt“.

Что такое контейнер

Тем не менее, необходима совсем краткое теоретическое отступление. На протяжении всей инструкции я буду использовать слово «контейнер». Применительно к VeraCrypt, контейнер — это оболочка, в которой в зашифрованном виде хранятся все файлы. Физически контенер — это единичный файл. Получить доступ к файлам, которые лежат внутри контейнера-оболочки можно только одним способом — введя правильный пароль. Процедура ввода пароля и подключения контейнера называется «монтированием».

Файлы в VeraCrypt шифруются не по одному, а контейнерами. Возможно, для вас это ново, но это действительно очень удобно. Когда программа подключает контейнер (монтирует его), то контейнер выглядит как флешка — появляется новый диск. И с этим диском можно делать любые операции — копировать туда файлы, открывать файлы, удалять файлы, редактировать файлы. При этом не нужно думать о шифровании — всё, что внутри контейнера, уже надёжно зашифровано и сохраняется/шифруется в реальном времени. И как только вы отключите контейнер, то вход в него надёжно закроется.

Установка VeraCrypt

Установка на Windows очень проста — точно так же, как и для любой другой программы. Поэтому я совсем не буду останавливаться на этом процессе, только дам

Для Linux есть целая инструкция — обратитесь к ней по этой ссылке.

Шифрование данных в VeraCrypt

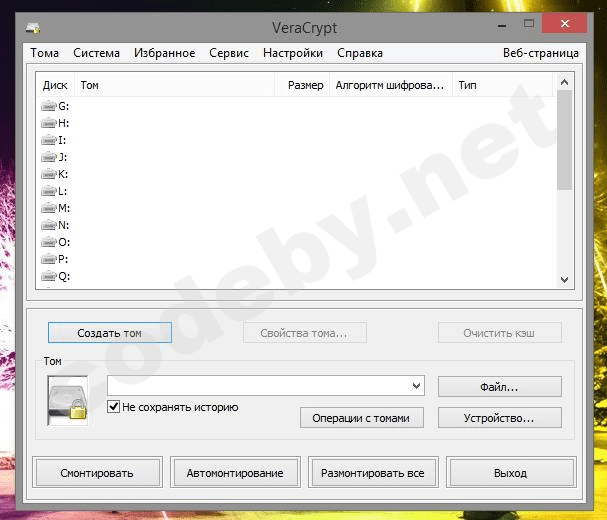

Запустите программу. В первую очередь, поменяйте язык программы на русский. Для этого щёлкните на меню ‘Settings’ там выберите ‘Language…’ и далее выберите «Русский».

Теперь нажмите «Создать том» (том — это то же самое что и контейнер).

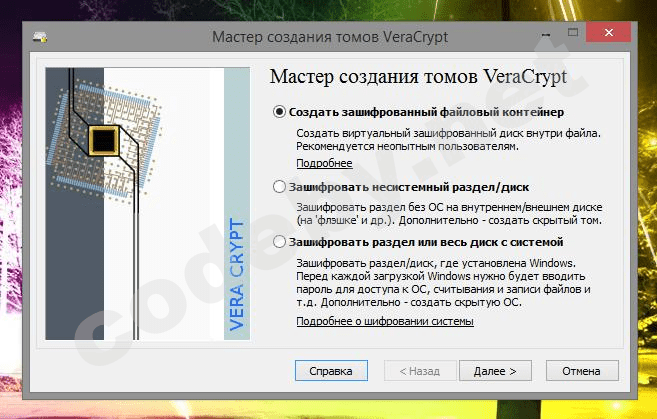

В открывшемся окне выбрана опция «Создать зашифрованный файловый контейнер» – именно это нам и нужно. Можно просто нажать далее.

А для любопытных небольшое разъяснение. Опция «Зашифровать несистемный раздел / диск». Это на тот случай, если вы хотите полностью зашифровать жёсткий диск или флешку.

Опция «Зашифровать раздел или весь диск с системой» означает то же самое, что и вторая опция, т. е. шифрование диска целиком, но для того случая, когда вы хотите зашифровать диск, на котором установлен Windows. Это, кстати говоря, интересный вариант. Даже если кто-либо получит доступ к вашему компьютеру, он не сможет воспользоваться никакими данными — даже не сможет его включить. Это значительно отличается от пароля БИОС или от пароля Windows. Поскольку оба этих пароля можно с лёгкостью сбросить. Или ещё проще — ничего не сбрасывать, просто вынуть жёсткий диск и скопировать с него данные на другой компьютер, и уже в спокойной обстановке поизучать: вытянуть все пароли от всех веб-сайтов, FTP, просмотреть все данные и т. д. Это хороший вариант, но пока на нём останавливаться не буду — пока мы просто научимся шифровать отдельные файлы.

Ко второму и третьему варианту ещё предлагаются такие опции, как, соответственно, создать скрытый том и создать скрытую ОС. Это очень хитрый и очень мудрый подход. Смысл его заключается в том, что создаётся два контейнера (хотя файл по прежнему будет один). Эти контейнеры открываются в зависимости от введённого пароля. Например, вас силой принуждают выдать пароль, тогда вы действительно сообщаете пароль, но пароль от контейнера, в котором лежит не очень важная информация. Все довольны: вы остались целы, недруги получили пароль и смогли открыть контейнер и даже нашли там какие-то файлы, которые вы предварительно туда поместили.

Точно также со скрытой операционной системой: одна настоящая, в которой и содержаться важные сведения, а вторая — та, которая установлена просто для прикрытия. Загрузка будет происходить в первую или во вторую — в зависимости от введённого пароля.

Эти опции интересные, но, напомню, мы просто учимся шифровать файлы. Поэтому нажимаем далее, ничего не меняя.

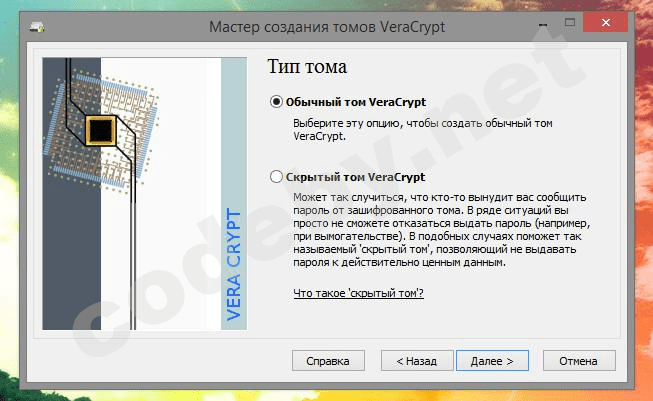

На следующем экране нам предлагают выбрать, создавать ли скрытый том. Эта опция на ваше усмотрение, мне достаточного обычного тома.

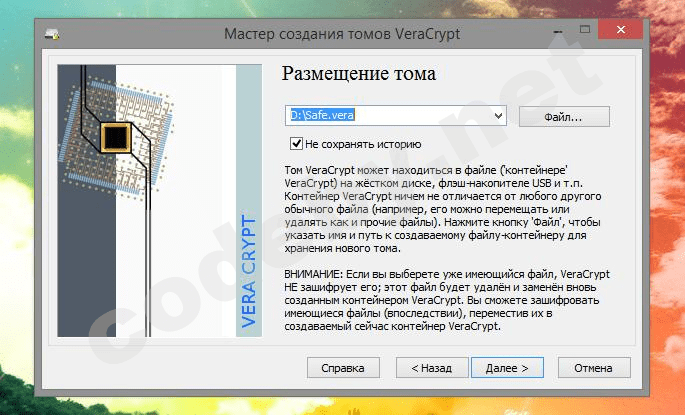

Теперь выберите, где будет расположен том и какое у него будет название. Название и расширение файла может быть любое — всё на ваше усмотрение. Можете даже выбрать расширение которое используется другими программами, например .mp4, .mkv, mp3 и т. д., можете вообще оставить файл без расширения.

Важно понимать, что если вы выберите существующий файл, то это не значит, что вы его сейчас зашифруете. Это значит, что файл будет удалён, а на его место записан контейнер VeraCrypt. Чтобы зашифровать файлы, мы их чуть позже разместим в созданный контейнер.

Алгоритмы шифрования и алгоритмы хеширования. По умолчанию уже сделан хороший выбор. Вы можете выбрать другой алгоритм, или выбрать сразу несколько алгоритмов, которые последовательно будут шифровать одни и те же данные — всё на ваше усмотрение.

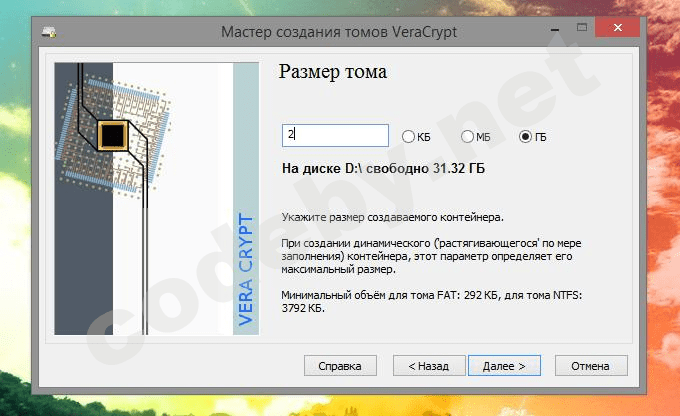

Далее выбираем размер — всё очень просто, чем больше размер, тем больше сможете записывать в зашифрованный контейнер. Следовательно, чем больше выбранный размер, тем больше зашифрованный контейнер будет занимать место на реальном жёстком диске.

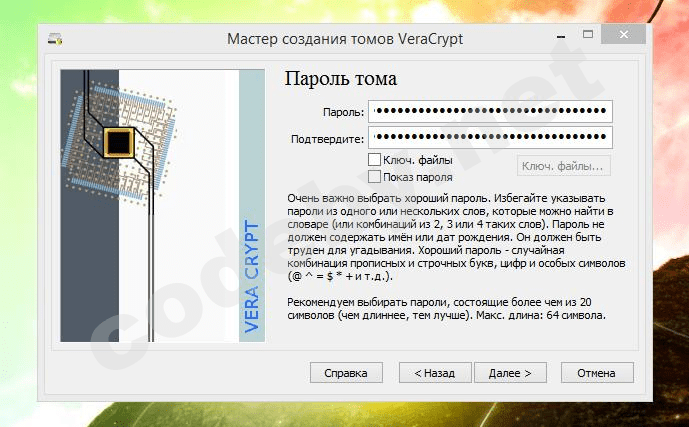

Пожалуй, самый ответственный этап — придумывание пароля. Если пароль простой или короткий, представляет собой осмысленное слово, то его довольно быстро смогут подобрать — и ваши данные без вашего желания попадут в руки тех, для кого они не предназначались. В то же самое время, если вы придумаете очень сложный и очень длинный пароль, а потом его забудете — то данные станут безвозвратно утерянными. Даже не знаю, что хуже. В общем пароль должен быть сложным, но вы ни в коем случае не должны его забыть — иначе это будет равносильно удалению зашифрованного контейнера.

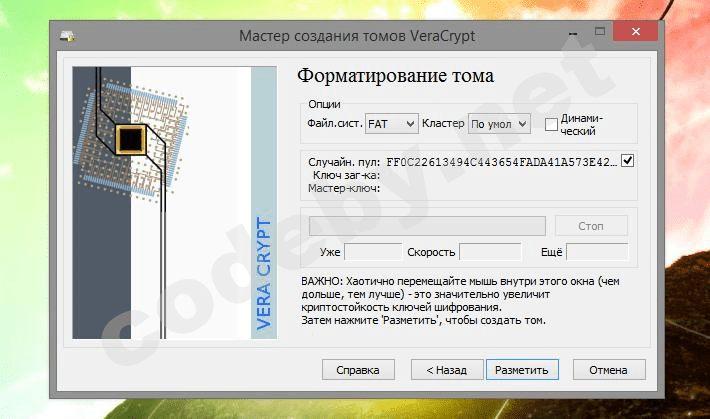

В следующем окне нам предлагают поиграть в занимательную игру — хаотически перемещать указатель мыши. Когда вам это надоест, посмотрите на дополнительные настройки. Можно выбрать файловую систему, можно поменять кластер, можно сделать том динамическим. Динамический — этот тот, который будет растягиваться по мере добавления новых данных. Динамический том сэкономит вам место, по крайней мере пока данных внутри контейнера мало. Но при этом динамический том не рекомендуется по целому ряду причин: понижается криптостойкость, появляется возможность повреждения тома и т. д. В общем, это не рекомендуется.

Нажимаем «Разметить».

После окончания форматирования, в следующем окне нас сообщат, что том успешно создан — нажимаем Выход.

Как пользоваться VeraCrypt

Опять, запустите программу VeraCrypt

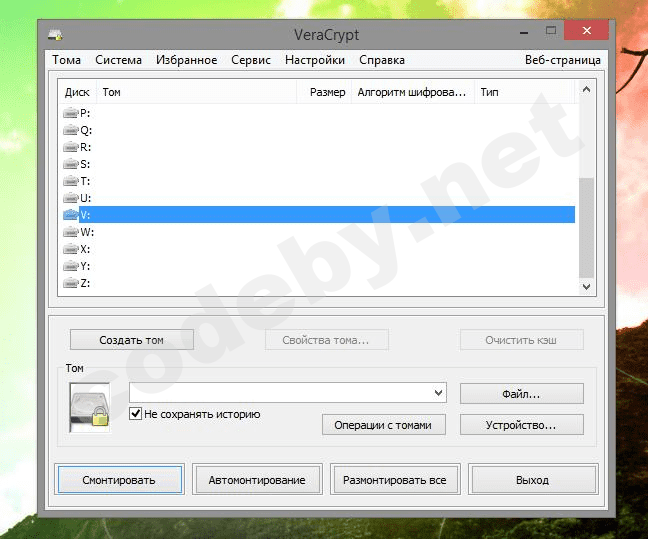

Выберите любую незанятую букву, нажмите кнопку Файл, найдите ваш контейнер, который мы только что создали и нажмите Смонтировать.

Теперь нам нужно ввести пароль и нажать ОК.

Появится окошечко, которое предупреждает, что этот процесс (монтирования) может занять долгое время и может показаться, что программа не отвечает. На самом деле, процесс не такой уж и долгий — лично я не успел даже сделать скриншот.

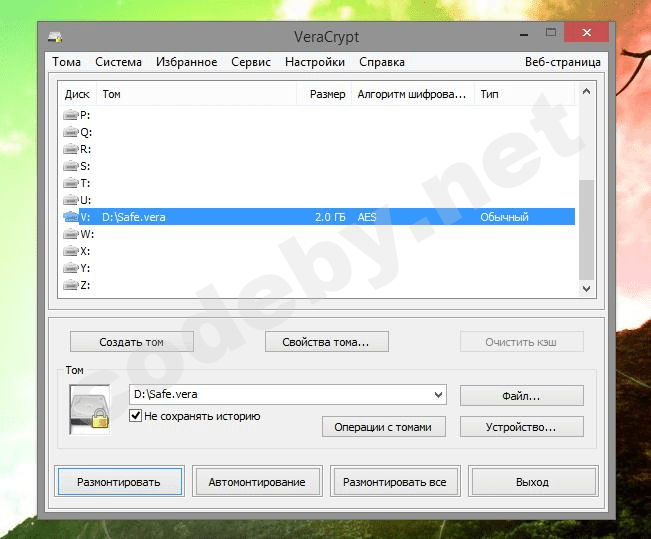

Вот так выглядит окно программы после монтирования.

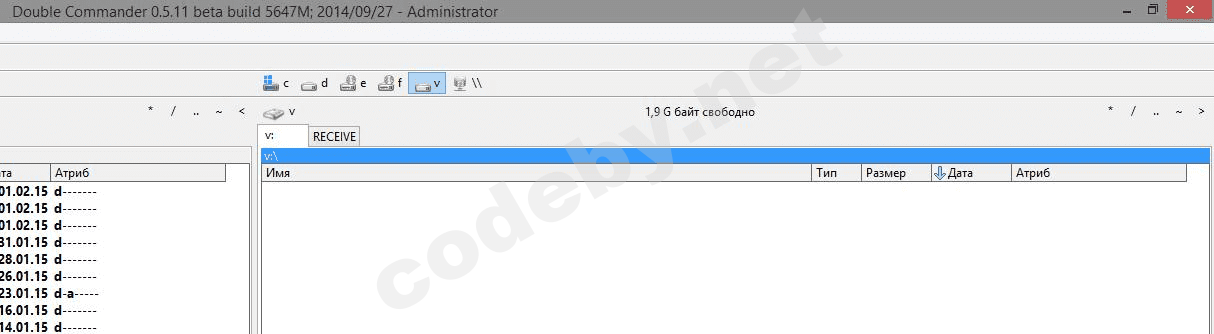

Откройте любой файловый менеджер и посмотрите — у вас появился новый диск. Он выглядит как флешка.

Вот и всё: просто копируйте на этот контейнер свои ценные данные. Вы можете их открывать прямо в контейнере, изменять, удалять, добавлять новые и т. д. – всё как на обычном диске или флешке.

Когда завершите работу с VeraCrypt, нажмите кнопку Размонтировать. Вы закроете доступ во внутрь вашего контейнера и уже никто не сможет получить ваши файлы. Когда они вам вновь понадобятся — смонтируйте том точно также, как это было показано чуть выше.

Настройка VeraCrypt

Самых разных настроек VeraCrypt очень много. Но я расскажу всего лишь о двух (я другими не пользуюсь — и они не такие уж сложные для понимания) — с остальными вы можете ознакомиться самостоятельно или я чуть позже напишу более подробную инструкцию с продвинутыми и необычными трюками по использованию VeraCrypt.

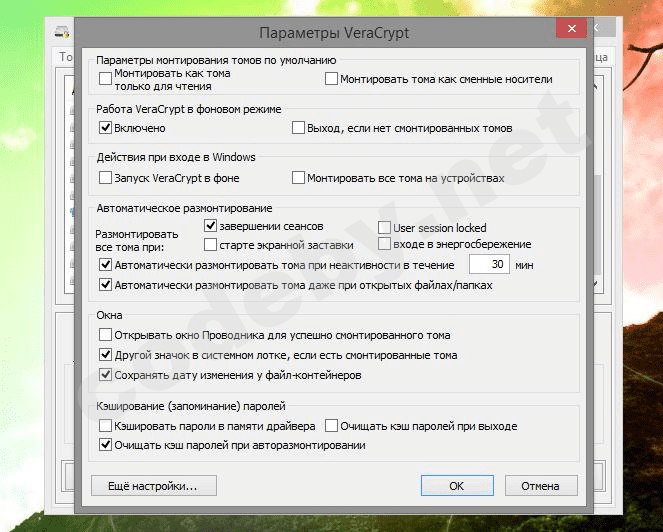

В верхнем меню выберите «Настройки», а затем «Параметры». Поставьте галочку напротив «Автоматически размонтировать тома при неактивности в течение» и выберите желаемое количество минут. Я, например, задал 30 минут. Т.е. если вы отлучились по делам от компьютера, но забыли размонтировать зашифрованные тома, то по истечении определённого срока, программа это сделает за вас. Чтобы никто случайно не получил к ним доступ.

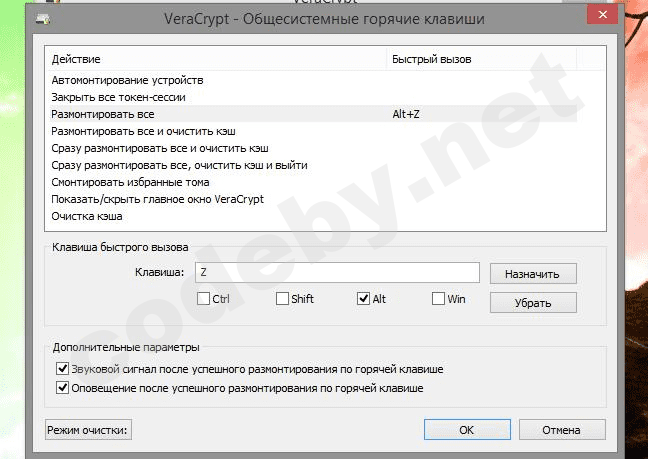

Теперь переходим в «Настройка», далее «Горячие клавиши». Теперь выберите «Размонтировать всё» и придумайте для этого действия сочетание клавиш. Т.е. если кто-то ворвётся в офис, то вы одним сочетанием клавиш размонтируете все контейнеры, т. е. закроете к ним доступ. Это может пригодиться чаще, чем вы думаете.

Заключение

Теперь вы можете шифровать файлы так, что никто не способен их расшифровать. Даже современным суперкомпьютерам понадобиться очень много времени, чтобы подобрать пароль. VeraCrypt — бесплатная программа, которая занимает совсем немного места на жёстком диске. Пусть вас не обманывает эта кажущаяся простота. В ваших руках инструмент колоссальной силы — если что-то зашифровано этой программой, то нет никакой возможности это расшифровать, если отсутствует пароль.

VeraCrypt — это программа для шифрования данных. Ключевыми особенностями шифрования являются надёжность — в программе нет «закладок» — и используемые асимметричные алгоритмы шифрования; они делают невозможными расшифровку данных кем бы то ни было кроме собственника.

У этой программы есть своя история, свои особенности, свои цели. Я не буду останавливаться на этом в данном мануале. Здесь только короткая и понятная инструкция об использовании. Кому интересно, посмотрите статью “VeraCrypt — достойная альтернатива TrueCrypt“.

Что такое контейнер

Тем не менее, необходима совсем краткое теоретическое отступление. На протяжении всей инструкции я буду использовать слово «контейнер». Применительно к VeraCrypt, контейнер — это оболочка, в которой в зашифрованном виде хранятся все файлы. Физически контенер — это единичный файл. Получить доступ к файлам, которые лежат внутри контейнера-оболочки можно только одним способом — введя правильный пароль. Процедура ввода пароля и подключения контейнера называется «монтированием».

Файлы в VeraCrypt шифруются не по одному, а контейнерами. Возможно, для вас это ново, но это действительно очень удобно. Когда программа подключает контейнер (монтирует его), то контейнер выглядит как флешка — появляется новый диск. И с этим диском можно делать любые операции — копировать туда файлы, открывать файлы, удалять файлы, редактировать файлы. При этом не нужно думать о шифровании — всё, что внутри контейнера, уже надёжно зашифровано и сохраняется/шифруется в реальном времени. И как только вы отключите контейнер, то вход в него надёжно закроется.

Установка VeraCrypt

Установка на Windows очень проста — точно так же, как и для любой другой программы. Поэтому я совсем не буду останавливаться на этом процессе, только дам

Ссылка скрыта от гостей

.Для Linux есть целая инструкция — обратитесь к ней по этой ссылке.

Шифрование данных в VeraCrypt

Запустите программу. В первую очередь, поменяйте язык программы на русский. Для этого щёлкните на меню ‘Settings’ там выберите ‘Language…’ и далее выберите «Русский».

Теперь нажмите «Создать том» (том — это то же самое что и контейнер).

В открывшемся окне выбрана опция «Создать зашифрованный файловый контейнер» – именно это нам и нужно. Можно просто нажать далее.

А для любопытных небольшое разъяснение. Опция «Зашифровать несистемный раздел / диск». Это на тот случай, если вы хотите полностью зашифровать жёсткий диск или флешку.

Опция «Зашифровать раздел или весь диск с системой» означает то же самое, что и вторая опция, т. е. шифрование диска целиком, но для того случая, когда вы хотите зашифровать диск, на котором установлен Windows. Это, кстати говоря, интересный вариант. Даже если кто-либо получит доступ к вашему компьютеру, он не сможет воспользоваться никакими данными — даже не сможет его включить. Это значительно отличается от пароля БИОС или от пароля Windows. Поскольку оба этих пароля можно с лёгкостью сбросить. Или ещё проще — ничего не сбрасывать, просто вынуть жёсткий диск и скопировать с него данные на другой компьютер, и уже в спокойной обстановке поизучать: вытянуть все пароли от всех веб-сайтов, FTP, просмотреть все данные и т. д. Это хороший вариант, но пока на нём останавливаться не буду — пока мы просто научимся шифровать отдельные файлы.

Ко второму и третьему варианту ещё предлагаются такие опции, как, соответственно, создать скрытый том и создать скрытую ОС. Это очень хитрый и очень мудрый подход. Смысл его заключается в том, что создаётся два контейнера (хотя файл по прежнему будет один). Эти контейнеры открываются в зависимости от введённого пароля. Например, вас силой принуждают выдать пароль, тогда вы действительно сообщаете пароль, но пароль от контейнера, в котором лежит не очень важная информация. Все довольны: вы остались целы, недруги получили пароль и смогли открыть контейнер и даже нашли там какие-то файлы, которые вы предварительно туда поместили.

Точно также со скрытой операционной системой: одна настоящая, в которой и содержаться важные сведения, а вторая — та, которая установлена просто для прикрытия. Загрузка будет происходить в первую или во вторую — в зависимости от введённого пароля.

Эти опции интересные, но, напомню, мы просто учимся шифровать файлы. Поэтому нажимаем далее, ничего не меняя.

На следующем экране нам предлагают выбрать, создавать ли скрытый том. Эта опция на ваше усмотрение, мне достаточного обычного тома.

Теперь выберите, где будет расположен том и какое у него будет название. Название и расширение файла может быть любое — всё на ваше усмотрение. Можете даже выбрать расширение которое используется другими программами, например .mp4, .mkv, mp3 и т. д., можете вообще оставить файл без расширения.

Важно понимать, что если вы выберите существующий файл, то это не значит, что вы его сейчас зашифруете. Это значит, что файл будет удалён, а на его место записан контейнер VeraCrypt. Чтобы зашифровать файлы, мы их чуть позже разместим в созданный контейнер.

Алгоритмы шифрования и алгоритмы хеширования. По умолчанию уже сделан хороший выбор. Вы можете выбрать другой алгоритм, или выбрать сразу несколько алгоритмов, которые последовательно будут шифровать одни и те же данные — всё на ваше усмотрение.

Далее выбираем размер — всё очень просто, чем больше размер, тем больше сможете записывать в зашифрованный контейнер. Следовательно, чем больше выбранный размер, тем больше зашифрованный контейнер будет занимать место на реальном жёстком диске.

Пожалуй, самый ответственный этап — придумывание пароля. Если пароль простой или короткий, представляет собой осмысленное слово, то его довольно быстро смогут подобрать — и ваши данные без вашего желания попадут в руки тех, для кого они не предназначались. В то же самое время, если вы придумаете очень сложный и очень длинный пароль, а потом его забудете — то данные станут безвозвратно утерянными. Даже не знаю, что хуже. В общем пароль должен быть сложным, но вы ни в коем случае не должны его забыть — иначе это будет равносильно удалению зашифрованного контейнера.

В следующем окне нам предлагают поиграть в занимательную игру — хаотически перемещать указатель мыши. Когда вам это надоест, посмотрите на дополнительные настройки. Можно выбрать файловую систему, можно поменять кластер, можно сделать том динамическим. Динамический — этот тот, который будет растягиваться по мере добавления новых данных. Динамический том сэкономит вам место, по крайней мере пока данных внутри контейнера мало. Но при этом динамический том не рекомендуется по целому ряду причин: понижается криптостойкость, появляется возможность повреждения тома и т. д. В общем, это не рекомендуется.

Нажимаем «Разметить».

После окончания форматирования, в следующем окне нас сообщат, что том успешно создан — нажимаем Выход.

Как пользоваться VeraCrypt

Опять, запустите программу VeraCrypt

Выберите любую незанятую букву, нажмите кнопку Файл, найдите ваш контейнер, который мы только что создали и нажмите Смонтировать.

Теперь нам нужно ввести пароль и нажать ОК.

Появится окошечко, которое предупреждает, что этот процесс (монтирования) может занять долгое время и может показаться, что программа не отвечает. На самом деле, процесс не такой уж и долгий — лично я не успел даже сделать скриншот.

Вот так выглядит окно программы после монтирования.

Откройте любой файловый менеджер и посмотрите — у вас появился новый диск. Он выглядит как флешка.

Вот и всё: просто копируйте на этот контейнер свои ценные данные. Вы можете их открывать прямо в контейнере, изменять, удалять, добавлять новые и т. д. – всё как на обычном диске или флешке.

Когда завершите работу с VeraCrypt, нажмите кнопку Размонтировать. Вы закроете доступ во внутрь вашего контейнера и уже никто не сможет получить ваши файлы. Когда они вам вновь понадобятся — смонтируйте том точно также, как это было показано чуть выше.

Настройка VeraCrypt

Самых разных настроек VeraCrypt очень много. Но я расскажу всего лишь о двух (я другими не пользуюсь — и они не такие уж сложные для понимания) — с остальными вы можете ознакомиться самостоятельно или я чуть позже напишу более подробную инструкцию с продвинутыми и необычными трюками по использованию VeraCrypt.

В верхнем меню выберите «Настройки», а затем «Параметры». Поставьте галочку напротив «Автоматически размонтировать тома при неактивности в течение» и выберите желаемое количество минут. Я, например, задал 30 минут. Т.е. если вы отлучились по делам от компьютера, но забыли размонтировать зашифрованные тома, то по истечении определённого срока, программа это сделает за вас. Чтобы никто случайно не получил к ним доступ.

Теперь переходим в «Настройка», далее «Горячие клавиши». Теперь выберите «Размонтировать всё» и придумайте для этого действия сочетание клавиш. Т.е. если кто-то ворвётся в офис, то вы одним сочетанием клавиш размонтируете все контейнеры, т. е. закроете к ним доступ. Это может пригодиться чаще, чем вы думаете.

Заключение

Теперь вы можете шифровать файлы так, что никто не способен их расшифровать. Даже современным суперкомпьютерам понадобиться очень много времени, чтобы подобрать пароль. VeraCrypt — бесплатная программа, которая занимает совсем немного места на жёстком диске. Пусть вас не обманывает эта кажущаяся простота. В ваших руках инструмент колоссальной силы — если что-то зашифровано этой программой, то нет никакой возможности это расшифровать, если отсутствует пароль.