Всем привет! Уже недели 3 безуспешно пытаюсь решить проблему использования Metasploit в облаке AWS. Сессия не прилетает хоть тресни. Я прошел этап тестирований в домашней лаборатории в сети NAT. Все хорошо работает, но в реальном мире все сложно. Сначала долго тестировал проникновение на предоставленной уязвимой машине через Bluekeep. Потом психанул и нашел в нете больше десятка уязвимых машин, попробовал все, ничего не вышло. Пробовал Eternalblue - безуспешно. Дело явно не в целях.

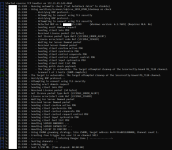

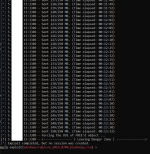

Недавно узнал, что для того чтобы все работа надо использовать продвинутые настройки: ReverseListenerBindAddress и ReverseListenerBindPort. В ReverseListenerBindAddress прописываю внутренний IP, а в LHOST внешний. Не помогло. Уже не знаю куда копать. Подскажите, пожалуйста, у кого есть реальный опыт эксплуатации Metasploit в облаке. Все настройки и результаты на скринах.

Недавно узнал, что для того чтобы все работа надо использовать продвинутые настройки: ReverseListenerBindAddress и ReverseListenerBindPort. В ReverseListenerBindAddress прописываю внутренний IP, а в LHOST внешний. Не помогло. Уже не знаю куда копать. Подскажите, пожалуйста, у кого есть реальный опыт эксплуатации Metasploit в облаке. Все настройки и результаты на скринах.