Nessus является одним из многих сканеров уязвимостей, используемых при оценке уязвимостей и проведении тестов на проникновение, включая вредоносные атаки. В этой статье основное внимание будет уделено этому сканеру уязвимостей, обсуждаются основные принципы, которые необходимо иметь перед началом работы с инструментом, различные возможности сканирования, которые он предоставляет, что требуется для запуска инструмента и как появляются результаты после завершения сканирования.

Краткое описание продукции Nessus

Nessus продается компанией Tenable Security. Инструмент бесплатный для использования не на предприятии; однако для корпоративного потребления существуют варианты, которые оцениваются по-разному. Ниже перечислены доступные варианты в вашем распоряжении:

Основы сканера уязвимостей Nessus

Чтобы оценить возможности, которые предлагает Nessus, нам необходимо понять некоторые основные принципы. Сначала мы обсудим пользовательский интерфейс и посмотрим, как установить Nessus в операционных системах Linux и Windows.

1. Установка в Linux

Загружаемый установщик можно найти

На момент написания этой статьи последняя версия Nessus - 8.0.0.

После того, как файл пакета был загружен, вы можете установить его из терминала Linux, используя следующую команду:

Если вы используете любую другую версию Linux, используйте команды ниже:

Для RedHat версии 6:

Для FreeBSD версии 10:

После установки в вашей системе Linux обязательно запустите демон Nessus, как показано ниже:

Для Red Hat, CentOS, Oracle Linux, Fedora, SUSE и FreeBSD используйте следующую команду:

Для Debian / Kali и Ubuntu используйте следующую команду:

2. Установка на Windows

Вы можете получить установщик Windows

Понимание интерфейса пользователя

После установки и во время первого запуска вам потребуется активировать продукт в зависимости от типа лицензии, которую вы собираетесь установить. Точные шаги для каждого из продуктов можно найти

Пользовательский интерфейс Nessus состоит в основном из двух основных страниц: страницы сканирования и страницы настроек. Эти страницы позволяют вам управлять конфигурациями сканирования и настраивать сканер в соответствии с тем, как вы хотите, чтобы он работал в вашей системе. Вы получаете доступ к этим страницам из панели вкладок, показанной ниже.

Как видите, созданный вами пользователь и любые другие уведомления появляются в правом верхнем углу.

1. Сканирует страницу

Эта страница позволит вам создавать новые сканы и управлять ими. Вы также заметите, что в нижней левой части экрана есть разделы, которые позволяют вам настраивать политики, которые будут применяться к вашим сканированиям, определять правила плагинов и также контролировать ваши сканеры и агенты. При создании нового сканирования или политики появляется шаблон сканирования или шаблон политики.

2. Страница настроек

Ваша страница настроек будет содержать информацию о конфигурации, что позволит вам определить настройки для вашего LDAP, Proxy и SMTP-сервера для дополнительной функциональности и интеграции в вашей сети.

В нижней части левого экрана у вас также будет доступ к вашей учетной записи, пользователям и настройкам группы.

Сканирование уязвимостей с помощью Nessus

Nessus выполняет сканирование, используя плагины, которые запускаются на каждом хосте в сети для выявления уязвимостей. Плагины можно рассматривать как отдельные фрагменты кода, которые Nessus использует для выполнения отдельных типов сканирования на целях. Плагины многочисленны и широки в своих возможностях. Например, плагин может быть запущен и нацелен на хост для:

Когда вы запускаете сканирование, Nessus проходит серию шагов.

Шаг 1: Nessus восстановит настройки сканирования. Настройки будут определять сканируемые порты, подключаемые модули и определения предпочтений политики.

Шаг 2. Затем Nessus выполнит обнаружение хостов, чтобы определить работающие хосты. Протоколы, используемые при обнаружении хоста, будут ICMP, TCP, UDP и ARP. Вы можете указать это по вашему желанию.

Шаг 3: Затем Nessus выполняет сканирование портов каждого обнаруженного хоста. Вы также можете определить, какие порты вы хотите сканировать. Порты могут быть определены в диапазонах или индивидуально, с допустимыми портами в диапазоне от 1 до 65535.

Шаг 4. Затем Nessus выполнит обнаружение служб, чтобы определить службы, которые работают за каждым портом на каждом обнаруженном хосте.

Шаг 5: Затем Nessus выполняет обнаружение операционной системы.

Шаг 6: После того, как все шаги завершены, Nessus запускает каждый хост для базы данных известных уязвимостей, пытаясь выяснить, какой хост содержит какие уязвимости.

Изображение ниже суммирует эти шаги:

Настройка сканирования Nessus

Nessus дает вам возможность настроить сканирование на основе различных шаблонов сканирования и политик. Описание каждого шаблона сканирования можно найти

Базовый: с помощью этого параметра вы можете указать связанные с безопасностью и организационные аспекты сканирования или политики. Эти аспекты будут включать имя сканирования, цели сканирования, запланировано ли оно и кто имеет к нему доступ. Разделы, доступные в основных настройках, можно найти

Обнаружение. Здесь вы можете определить порты для сканирования и методы, которые будут использоваться при выполнении этого обнаружения. В этой настройке есть несколько разделов, на которые стоит обратить внимание. Их можно найти

Оценка. Этот параметр позволяет определить тип сканирования уязвимостей и способ его выполнения. Nessus проверит подверженность веб-приложений атакам, а другие системы - атакам методом перебора. Этот параметр имеет разделы, которые позволяют настраивать общие операции сканирования для Windows, SCADA, веб-приложений и даже проверки методом перебора.

Отчет: этот параметр позволит вам определить, как создаются отчеты о сканировании, и информацию, которая должна быть включена в них.

Дополнительно: здесь вы определите эффективность сканирования и операции, которые должно выполнять сканирование. Вы также сможете включить отладку сканирования здесь. Вы можете найти больше информации о разделах, содержащихся в этом параметре

Запуск сканирования Nessus

Чтобы выполнить сканирование на наличие уязвимостей, вам нужно перейти в браузере по ссылке https: // localhost: 8834. См. ниже:

Нажмите кнопку «Новое сканирование» выше, затем выберите тип сканирования для выполнения из множества доступных шаблонов.

Показанные выше шаблоны будут ограничены в бесплатной версии Nessus. Ваша лицензия будет определять версию Nessus, которую вы используете. Этих шаблонов будет больше по количеству и возможностям для коммерческой версии.

Как видно из вышесказанного, вы можете выставить свои цели. Nessus способен выполнять сканирование нескольких целей, разделенных запятыми или выданных в формате CIDR. После этого вы будете перенаправлены на экран ниже.

Нажмите значок «Воспроизвести», чтобы запустить настроенное сканирование. Можно иметь несколько настроенных сканов, что позволяет вам выполнять несколько сканов. На приведенном выше экране мы настроили только одно сканирование. Ниже вы можете увидеть результаты двух хостов, обобщающие серьезность и случаи обнаруженных проблем.

(Это было включено, чтобы продемонстрировать, как отображаются результаты от нескольких хостов).

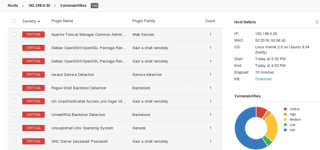

Nessus даже позволяет вам анализировать конкретные узлы и уязвимости и получать больше информации о том, как они были обнаружены, а также рекомендации по исправлению выявленных рисков. См. ниже:

Вывод

Сканер уязвимостей Nessus является одним из наиболее распространенных сканеров уязвимостей в современной отрасли кибербезопасности. Функциональность, которую вы получаете, особенно с коммерческой версией, является полной гарантией ценности ваших денег. Хотя также важно подтверждать свои уязвимости, запустив другие сканеры уязвимостей против ваших целей, чтобы исключить возможность ложных срабатываний, функции Nessus оправдывают его популярность.

Обратите внимание, что эта статья ни в коем случае не служит исчерпывающим руководством по Nessus, но является обзором.

Краткое описание продукции Nessus

Nessus продается компанией Tenable Security. Инструмент бесплатный для использования не на предприятии; однако для корпоративного потребления существуют варианты, которые оцениваются по-разному. Ниже перечислены доступные варианты в вашем распоряжении:

- Tenable.io - это сервис на основе подписки, доступный

Ссылка скрыта от гостей. Это позволяет различным командам обмениваться сканерами, расписаниями, политиками сканирования и результатами сканирования. Tenable также содержит то, что ранее было известно как Nessus Cloud, которое раньше было решением «Программное обеспечение как услуга». Tenable.io также позволяет настраивать рабочие процессы для эффективного управления уязвимостями.

- Агенты Nessus предоставляют гибкий способ сканирования хостов в вашей среде без необходимости предоставления учетных данных для хостов. Агенты позволяют выполнять сканирование, даже когда хосты отключены. Области применения этих агентов широки. Рассмотрим среды, в которых отсутствует традиционная защита от вредоносных программ, например антивирусные решения - накладные расходы, которые эти агенты оказывают на хосты, довольно малы. Здесь агенты занимают минимальные системные ресурсы на хостах, на которых они установлены, при этом обеспечивая адекватную защиту от вредоносных программ.

- Nessus Professional - наиболее распространенное решение для оценки уязвимостей в отрасли. Это решение помогает выполнять высокоскоростное обнаружение активов, профилирование целей, аудит конфигурации, обнаружение вредоносных программ, обнаружение конфиденциальных данных и многое другое. Nessus Professional работает на клиентских устройствах, таких как ноутбуки, и может эффективно использоваться вашими отделами безопасности в вашей организации.

- Nessus Manager используется для предоставления возможностей решения Nessus Professional наряду с многочисленными дополнительными функциями управления уязвимостями и совместной работы. Однако Nessus Manager больше не продается с 1 февраля 2018 года. Это решение использовалось в организациях для совместной работы и обмена информацией между различными отделами внутри организации. Это дало возможность контролировать активы компании, а также устройства в труднодоступных средах.

Основы сканера уязвимостей Nessus

Чтобы оценить возможности, которые предлагает Nessus, нам необходимо понять некоторые основные принципы. Сначала мы обсудим пользовательский интерфейс и посмотрим, как установить Nessus в операционных системах Linux и Windows.

1. Установка в Linux

Загружаемый установщик можно найти

Ссылка скрыта от гостей

для систем на основе Linux. Вы должны убедиться, что знаете дистрибутив Linux, который вы используете, чтобы выбрать, какой установщик загрузить. Например, эта статья посвящена файловой системе Debian, на которой основана Kali Linux, поэтому мы будем загружать установочный файл * .deb. Мы также используем 64-битную версию Kali Linux; вам нужно выяснить архитектуру, которую вы используете.На момент написания этой статьи последняя версия Nessus - 8.0.0.

После того, как файл пакета был загружен, вы можете установить его из терминала Linux, используя следующую команду:

| $ sudo dpkg -i Nessus-8.0.0-debian6_i386.deb |

Если вы используете любую другую версию Linux, используйте команды ниже:

Для RedHat версии 6:

| # rpm -ivh Nessus- <номер версии> -es6.x86_64.rpm |

Для FreeBSD версии 10:

|

После установки в вашей системе Linux обязательно запустите демон Nessus, как показано ниже:

Для Red Hat, CentOS, Oracle Linux, Fedora, SUSE и FreeBSD используйте следующую команду:

| # service nessusd start |

Для Debian / Kali и Ubuntu используйте следующую команду:

| # /etc/init.d/nessusd start |

2. Установка на Windows

Вы можете получить установщик Windows

Ссылка скрыта от гостей

. Не забудьте скачать в соответствии с вашей архитектурой и операционной системой. После загрузки дважды щелкните установщик и завершите установку, пройдя через мастер. Вам может быть предложено установить WinPcap; если так, продолжите эту установку также.Понимание интерфейса пользователя

После установки и во время первого запуска вам потребуется активировать продукт в зависимости от типа лицензии, которую вы собираетесь установить. Точные шаги для каждого из продуктов можно найти

Ссылка скрыта от гостей

. После активации лицензии настало время приступить к работе сканера Nessus.Пользовательский интерфейс Nessus состоит в основном из двух основных страниц: страницы сканирования и страницы настроек. Эти страницы позволяют вам управлять конфигурациями сканирования и настраивать сканер в соответствии с тем, как вы хотите, чтобы он работал в вашей системе. Вы получаете доступ к этим страницам из панели вкладок, показанной ниже.

Как видите, созданный вами пользователь и любые другие уведомления появляются в правом верхнем углу.

1. Сканирует страницу

Эта страница позволит вам создавать новые сканы и управлять ими. Вы также заметите, что в нижней левой части экрана есть разделы, которые позволяют вам настраивать политики, которые будут применяться к вашим сканированиям, определять правила плагинов и также контролировать ваши сканеры и агенты. При создании нового сканирования или политики появляется шаблон сканирования или шаблон политики.

2. Страница настроек

Ваша страница настроек будет содержать информацию о конфигурации, что позволит вам определить настройки для вашего LDAP, Proxy и SMTP-сервера для дополнительной функциональности и интеграции в вашей сети.

В нижней части левого экрана у вас также будет доступ к вашей учетной записи, пользователям и настройкам группы.

Сканирование уязвимостей с помощью Nessus

Nessus выполняет сканирование, используя плагины, которые запускаются на каждом хосте в сети для выявления уязвимостей. Плагины можно рассматривать как отдельные фрагменты кода, которые Nessus использует для выполнения отдельных типов сканирования на целях. Плагины многочисленны и широки в своих возможностях. Например, плагин может быть запущен и нацелен на хост для:

- Определите, какие операционные системы и службы работают на каких портах

- Определите, какие программные компоненты уязвимы для атак (FTP, SSH, SMB и т. Д.)

- Определите, выполняются ли требования соответствия на различных хостах

Когда вы запускаете сканирование, Nessus проходит серию шагов.

Шаг 1: Nessus восстановит настройки сканирования. Настройки будут определять сканируемые порты, подключаемые модули и определения предпочтений политики.

Шаг 2. Затем Nessus выполнит обнаружение хостов, чтобы определить работающие хосты. Протоколы, используемые при обнаружении хоста, будут ICMP, TCP, UDP и ARP. Вы можете указать это по вашему желанию.

Шаг 3: Затем Nessus выполняет сканирование портов каждого обнаруженного хоста. Вы также можете определить, какие порты вы хотите сканировать. Порты могут быть определены в диапазонах или индивидуально, с допустимыми портами в диапазоне от 1 до 65535.

Шаг 4. Затем Nessus выполнит обнаружение служб, чтобы определить службы, которые работают за каждым портом на каждом обнаруженном хосте.

Шаг 5: Затем Nessus выполняет обнаружение операционной системы.

Шаг 6: После того, как все шаги завершены, Nessus запускает каждый хост для базы данных известных уязвимостей, пытаясь выяснить, какой хост содержит какие уязвимости.

Изображение ниже суммирует эти шаги:

Настройка сканирования Nessus

Nessus дает вам возможность настроить сканирование на основе различных шаблонов сканирования и политик. Описание каждого шаблона сканирования можно найти

Ссылка скрыта от гостей

. Эти шаблоны будут определять параметры, которые будут найдены в настройках политики сканирования. Ниже приведены общие настройки, к которым можно получить доступ:Базовый: с помощью этого параметра вы можете указать связанные с безопасностью и организационные аспекты сканирования или политики. Эти аспекты будут включать имя сканирования, цели сканирования, запланировано ли оно и кто имеет к нему доступ. Разделы, доступные в основных настройках, можно найти

Ссылка скрыта от гостей

.Обнаружение. Здесь вы можете определить порты для сканирования и методы, которые будут использоваться при выполнении этого обнаружения. В этой настройке есть несколько разделов, на которые стоит обратить внимание. Их можно найти

Ссылка скрыта от гостей

.Оценка. Этот параметр позволяет определить тип сканирования уязвимостей и способ его выполнения. Nessus проверит подверженность веб-приложений атакам, а другие системы - атакам методом перебора. Этот параметр имеет разделы, которые позволяют настраивать общие операции сканирования для Windows, SCADA, веб-приложений и даже проверки методом перебора.

Отчет: этот параметр позволит вам определить, как создаются отчеты о сканировании, и информацию, которая должна быть включена в них.

Дополнительно: здесь вы определите эффективность сканирования и операции, которые должно выполнять сканирование. Вы также сможете включить отладку сканирования здесь. Вы можете найти больше информации о разделах, содержащихся в этом параметре

Ссылка скрыта от гостей

.Запуск сканирования Nessus

Чтобы выполнить сканирование на наличие уязвимостей, вам нужно перейти в браузере по ссылке https: // localhost: 8834. См. ниже:

Нажмите кнопку «Новое сканирование» выше, затем выберите тип сканирования для выполнения из множества доступных шаблонов.

Показанные выше шаблоны будут ограничены в бесплатной версии Nessus. Ваша лицензия будет определять версию Nessus, которую вы используете. Этих шаблонов будет больше по количеству и возможностям для коммерческой версии.

Как видно из вышесказанного, вы можете выставить свои цели. Nessus способен выполнять сканирование нескольких целей, разделенных запятыми или выданных в формате CIDR. После этого вы будете перенаправлены на экран ниже.

Нажмите значок «Воспроизвести», чтобы запустить настроенное сканирование. Можно иметь несколько настроенных сканов, что позволяет вам выполнять несколько сканов. На приведенном выше экране мы настроили только одно сканирование. Ниже вы можете увидеть результаты двух хостов, обобщающие серьезность и случаи обнаруженных проблем.

(Это было включено, чтобы продемонстрировать, как отображаются результаты от нескольких хостов).

Nessus даже позволяет вам анализировать конкретные узлы и уязвимости и получать больше информации о том, как они были обнаружены, а также рекомендации по исправлению выявленных рисков. См. ниже:

Вывод

Сканер уязвимостей Nessus является одним из наиболее распространенных сканеров уязвимостей в современной отрасли кибербезопасности. Функциональность, которую вы получаете, особенно с коммерческой версией, является полной гарантией ценности ваших денег. Хотя также важно подтверждать свои уязвимости, запустив другие сканеры уязвимостей против ваших целей, чтобы исключить возможность ложных срабатываний, функции Nessus оправдывают его популярность.

Ссылка скрыта от гостей

, TechTarget

Ссылка скрыта от гостей

, Tenable

Ссылка скрыта от гостей

, TenableОбратите внимание, что эта статья ни в коем случае не служит исчерпывающим руководством по Nessus, но является обзором.

Ссылка скрыта от гостей