Это неофициальный перевод руководства пользователя Metasploit на русский язык. Перевод может содержать неточности. Оригинал статьи на английском языке

Ссылка скрыта от гостей

, на официальном сайте правообладателя.Содержание

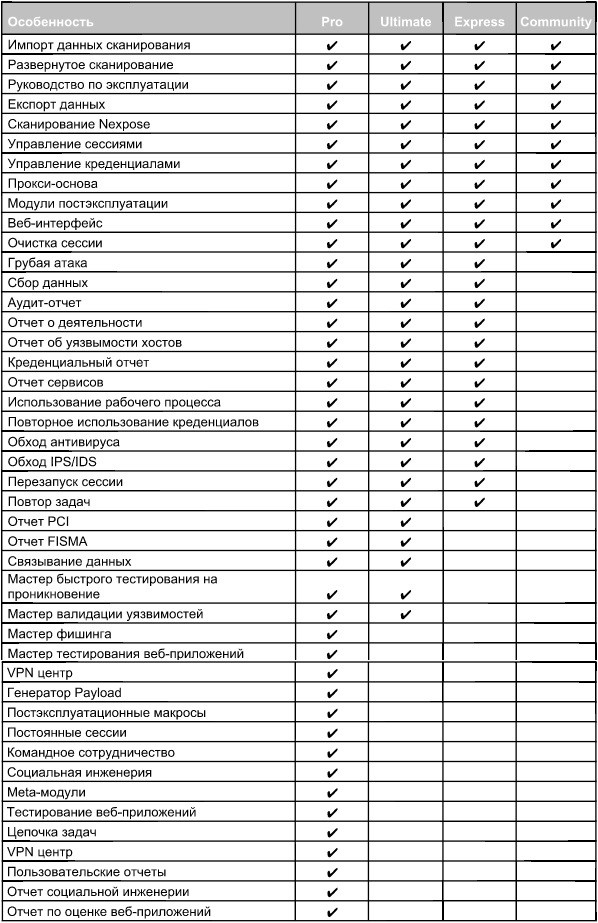

Сравнение версий продукта

Начало работы с Metasploit

-

Ссылка скрыта от гостей

- Работа Metasploit Pro

- Доступ к Metasploit Pro через веб-интерфейс

- Доступ к Metasploit Pro из командной строки

- Страница проекта

- Создание проекта

- Получение целевых данных

- Просмотр и управление данными хоста

- Запуск сканирования уязвимостей

- Использование известных уязвимостей

- Постэксплуатация и сбор данных

- Очистка сессий

- Создание отчета

- Дополнительные ресурсы

Создание и управление проектом

- Создание проекта

- Удаление проекта

- Настройка диапазона сети

- Ограничение проекта в зависимости от диапазона сети

- Изменение владельца проекта

-

Ссылка скрыта от гостей

- Добавление пользователя в проект

- Удаление пользователя из проекта

- Назначение проекта для пользователя

- Хост комментарии

- Типы аккаунтов

- Создание аккаунта пользователя

- Изменение пароля для аккаунта

- Сброс пароля

- Удаление аккаунта пользователя

- Как работает развернутое сканирование

- Порты в развернутом сканировании

- Опции развернутого сканирования

- Указание IPv6 адресов

- Запуск развернутого сканирования

- Просмотр результатов сканирования

- Терминология Nexpose

- Загрузка и настройка Nexpose

- Добавление консоли Nexpose

- Запуск сканирования Nexpose

- Импорт данных Nexpose

Работа с валидацией уязвимостей- Терминология валидации уязвимостей

- Перед тем, как вы начнете

- Уязвимости, импортированные с Nexpose

- Настройка и запуск мастера проверки уязвимости

- Настройка и запуск мастера проверки уязвимости

- Результаты проверки

- Понимание статусов

- Понимание кодов результатов

- Маркирование уязвимости

- Пушинг уязвимостей

- Создание исключений уязвимостей

- Обновление исключений уязвимости с Nexpose

- Автоматизированные бреши

- Ручные бреши

- Модуль рейтингов

- Настройка слушателя

- Доступ к Payload-генератору

- Создание динамических пейлоудов

- Опции динамических пейлоудов

- Создание динамических пейлоудов

- Создание классических пейлоудов

- Создание защищенных пейлоудов

- Кодирование пейлоудов

- Создание классического пейлоуда

- Слушатели

- Понимание терминологии учетных данных

- Получение учетных данных

- Добавление учетных данных

- Импорт и экспорт учетных данных

- Клонирование и редактирование учетных данных

- Удаление учетных данных

- Повтроный запуск рабочего процесса

- Настройка и запуск учетных данных

- Создание поисковых запросов

- Поиск синтаксиса

- Фильтр по метаданным

- Брутфорс атаки

- Доступ к рабочему процессу брутфорс атаки

- Определение хостов для брутфорс атаки

- Исключение хостов из брутфорс атаки

- Выбор сервисов для брутфорс атаки

- Создание списка паролей для брутфорс атаки

- Получение сессий для учетных данных

- Настройка перерыва брутфорс атаки

- Применение правил для брутфорс атаки

- Запуск брутфорс атаки

- Основные понятия брутфорс атаки

- John the Ripper

- Правила для пользователей

- Создание пользовательских правил

- Генерация списка слов

- Импорт списка слов с John the Ripper в проект

- Доступ к учетным данным Domino

- Выбор начального хоста для учетных данныхDomino

- Определение возможностей для учетных данных модуля Domino

- Обозначение высокоприоритетных хостов для учетных данных модуля Domino

- Настройка параметров передаваемых данных

- Установка условий для учетных данных модуля Domino

- Включение сгенерированных учетных данных модуля Domino

- Запуск проверки учетных данных модуля Domino

- Понимание учетных данных модуля Domino

- Риски блокировки

- Запуск отдельного тестирования учетных данных модуля

- Запуск модуля тестирования SSH Key

- Запуск известных учетных данных модуля Intrusion

- Выходная цель сканирования

- Состояние портов

- Настройка сервера выходного тестирования

- Запуск сегментации и брандмауэра модуля тестирования

- Экспорт директории

- Экспорт логов

- Центр статусов для экспорта

- Типы экспорта

- Просмотр экспортированных данных

- Методы социальной инженерии

- Терминология социальной инженерии

- Ограничения кампании

- Панель управления кампанией

- Состояние кампании

- Создание кампании

- Изменение имени кампании

- Запуск кампании

- Очистка данных кампании

- Просмотр выводов о кампании

- Добавление компонентов кампании

- Удаление компонента кампании

- Остановка кампании

- Отправка E-mail уведомлений при запуске кампании

- Удаление кампании

- Экспорт файлa CSV из выхода кампании

- Экспорт файлa CSV из электронной рассылки кампании

- Экспорт CSV файла целевых задач (E-mail)

- Экспорт CSV файла целевых задач (переход по ссылке)

- Экспорт файла CSV целевых задач (заполнение формы)

Загрузка пользовательских сертификатов SSL

Рекомендации по социальной инженерии- Социальная инженерия с Metasploit Pro

- Фишинг

- Техника USB Baiting

- Вредоносные вложения

- Задача продолжения UI Tour

- Поддерживаемые задачи

- Создание цепных задач

- Добавление задачи в цепь задач

- Клонирование задач

- Перегрупировка задач в цепочке

- Добавление постэксплуатационного модуля в цепь задач

- Удаление задачи с цепочки

- Очистка данных проекта перед запуском цепочки задач

- Сброс цепи задач

- Запуск цепи задач

- Изменение цепи задач

- Клонирование цепи задач

- Приостановка цепи задач

- Обновление расписания для цепи задач

- Остановка запуска цепи задач

- Остановка запуска всех задач

- Просмотр логов задач

- Очистка открытых сессий

- Удаление цепочки задач

- Параметры расписания

- Планирование цепочки задач

- Приостановка планирования

- Установка максимальной продолжительности цепочки задач

- Цетр уведомлений статусов для отчетов

- Генерирование стандартного отчета

- Создание пользовательского отчета

- Загрузка отчета

- Просмотр отчета

- Электронная отправка отчета

- Клонирование конфигурации отчета

- Удаление отчетов

- Разделы для исключения

- Исключение и внедрение хостов в отчеты

- Маскировка учетных данных

- Удаление диаграмм из отчетов

- Добавление страницы HTML в отчеты социальной инженерии

- Настройка имени отчетов

- Добавление пользовательского логотипа в отчет

- Jasper Reports и iReport

- Требования к проектированию пользовательских шаблонов

- Настройка базы данных Metasploit в iReport

- Директория пользовательских ресурсов

- Загрузка шаблонов

- Загрузка шаблона пользовательского отчета

- Удаление шаблона пользовательского отчета

- Загрузка примера шаблон

- Основные выводы

- Подробные выводы

- Вывод об учетных данных

- Подробности учетных данных

- Детали входа

- Детали хоста

- Детали модуля

- Приложение

- Опции отчета по учетным данным

- Основное резюме

- Подробные выводы

- Опции отчета FISMA

- Основное резюме

- Краткое описание требований

- Краткое описание статуса хоста

- Подробные выводы

- Основное резюме

- Краткое описание проекта

- Запуск описания

- Выводы

- Сводная таблица

- Скомпроментированные High Value -хосты

- Нескомпроментированные High Value-хосты

- Все скомпроментированные хосты

- Все нескомпроментированные хосты

- Приложение

- Опции отчета учетных данных

- Краткое описание проекта

- Выводы

- Аутентифицированные сервисы и сводные диаграммы хостов

- Аутентифицированные сервисы и детали хостов

- Приложение

- Опции отчета

- Краткое описание проекта

- Выводы

- Аутентифицированные сервисы и сводные диаграммы хостов

- Аутентифицированные сервисы и детали хостов

- Приложение

- Опции отчета

- Краткое описание проекта

- Выводы

- Аутентифицированные сервисы и сводные диаграммы хостов

- Аутентифицированные сервисы и детали хостов

- Приложение

- Опции отчета

- Описание проекта

- Выводы

- Аутентифицированные сервисы и сводные диаграммы хостов

- Аутентифицированные сервисы и детали хостов

- Приложение

- Опции отчета

- Применение еженедельного обновления

- Обновление Metasploit в режиме Offline

- Очистка кэша браузера после обновления

- Центр уведомлений

- Активация Metasploit

- Просмотр текущего лицензионного ключа

- Обновление лицензионного ключа

- Обновление Metasploit в режиме Offline

Резервное копирование и восстановление данных Metasploit- Резервное копирование данных

- Восстановление резервной копии

- Вход после резервного копирования

- Поиск файлов резервной копии

- Сброс пароля для учетной записи на Windows

- Сброс пароля для учетной записи на Linux

Не все версии Metasploit одинаковые. Ознакомьтесь с таблицей, чтобы узнать, какие функции включает ваша версия. Если вы желаете проверить работу конкретного продукта, вы можете скачать пробную версию Metasploit Pro или связаться с нашим отделом продаж, чтобы узнать больше информации.

Перевод: Виктория Верстлер