Приветствую Друзей и Уважаемых Жителей Форума.

По немногочисленным просьбам из ЛС решил описать небольшой способ по анонимности.

Мануал будет разделён на несколько частей и больше написан для новичков,т.к. опытные ребята вряд ли почерпнут для себя что-то новое.

Сразу скажу,что он отличается от курса Paranoid нашего форума и касается вопроса минимальной анонимности в сети.

Это сделано специально,чтобы решения не пересекались и не были похожими.

Курс Paranoid гибок и подстраиваем под современные реалии.Он крут на самом деле,и его стоит изучать и практиковать.

Не претендую на высшие баллы,но моменты некоторые готов обговорить с вами.

Я поделюсь как можно выходить в сеть и каким образом ,чтобы быть защищённым в это самое время.

Это ничего общего не имеет с обходом систем антифрода,так что критика здравая приветствуется,но без этого всего,лишнего,как говорится.

Дополнениям буду рад также и вашим собственным наблюдениям с замечаниями.

Условия,с которыми будем работать следующие:

1) Стационарный компьютер или ноут с ОС Windows 7 или 8 64-х разрядной версии.

2) Установленная гостевая ОС Linux на Virtual Box,которая настроена с типом соединения NAT.

3) Соединение кабельное от провайдера с интерфейсом eth0 соответственно (под роутеры также схема подойдёт).

4) Провайдер жёстко контролирует абонентов и фильтрует их по Mac-адресам и не позволяет нам соединение в виде моста.

Я рассмотрю в качестве гостевой Kali Linux,но при этом,может быть установлен какой угодно дистрибутив Linux.

Итак,приступим к доработке основной ОС Windows.

Кстати,самые лучшие ОС Windows на мой взгляд-это 7 -я и 8 -я версии,а не 10-ка.

А Linux ,на будущее , стоит настроить как тут : Как настроить Kali Linux в плане безопасности и анонимности

Я обойду этот момент.

На папке Администратора должен быть установлен пароль,но работать мы будем конечно же не под ним,а под обычным пользователем.

Заходим в центр управления сетями и общим доступом-дополнительные параметры общего доступа.

Ставим галку на отключение сетевого обнаружения,отключаем общий доступ к общим папкам и файлам,принтерам и т.п.

Затем,никаких удалённых помощников,поэтому идём в настройку удалённого доступа и отрубаем там его.

Не лишним будет и забежать в свойства интернета и перевести бегунки во вкладках безопасность и конфиденциальность на отметки выше среднего и средний уровни соответственно.

Не забудьте снять галки как здесь в свойствах в обеих вкладках сети и доступа.

Отключать ли индексацию данных,файл подкачки, режим гибернации-вопрос часто спорный,можно обойтись и без этого,да и система будет работать без критических сбоев.

Обязательно надо иметь при себе утилиты для чистки системы,такие как CCleaner,Wipe или другие им подобным.

Далее,отключаем следующие службы:Messenger,RemoteRegistry,Alerter,Shedule,SSDPSRV,mnmsrvc,Remote Desktop Help Session Manager,Telnet.

Не стану изобретать велосипед ,брал когда-то этот материал

Всё,с доработкой понятно,но имейте в виду,что теперь некоторые программы могут тормозить,лагать и т.д.

Если те проги,о которых буду говорить позже,станут вести себя некорректно- перезагружайте комп, т.к это самое верное решение при аналогичных инцидентах.

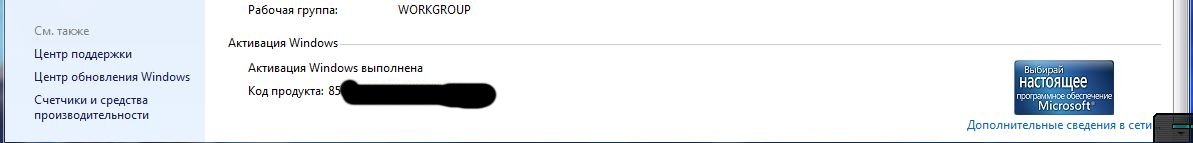

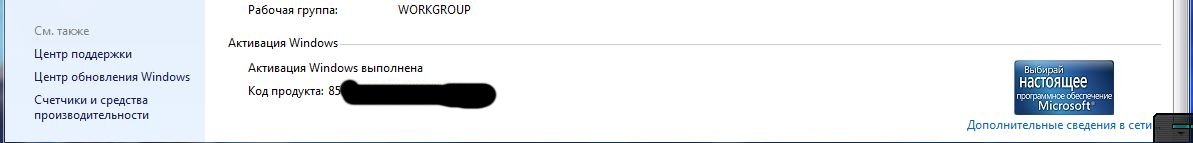

В блокнотик себе бумажный пишем настоящие данные Mac-адресов и т.д.на память,т.к. если проги дадут сбой,то надо будет вручную восстановить данные.

Многие конечно не переживают даже по этому поводу, но если установлена лицензионка,то всё же советую настоящие данные записать.

И к тому же,при обычном режиме работы,вы точно будете знать,что данные чистые и никто вас по ним искать не станет.

Теперь,нам надо скачать такие программы, как Softethervpnсlient,Tmacv6 и TS Unban.

Где вы будете их качать,каким образом-не моё дело и не забивайте мне этим голову пожалуйста.

Вместо TS Unban можно поискать другие программы,которые ,самое главное,меняют ID железа.

К тому же, её сейчас сложно найти и работает она только с 64-х разрядной версией Windows.

Установку сами также проведёте,не маленькие,особенно Softethervpn Client.

Пожалуй,это самое сложное,но в интернете много мануалов по установке этого японского чуда.

Статический IP и многие другие задачи для этого софта не проблема.

Это единственный серьёзный софт,известный мне,который всё завернёт в трафик vpn,будь то TCP, или UDP.

Даже скайп и сам чёрт будет ходить через vpn, а именно: всё то,что выходит в интернет с вашего компьютера.

Есть там и сервер,но нам надо устанавливать не его,а именно клиент.

Вопросы характера:а вот если у вас основная ОС Linux-это всё есть в инете,Softethervpn также ставится (сложно правда ) и на Linux.

Мы будем подсовывать фальшивые данные с самого начала для выхода в интернет.

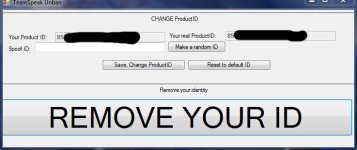

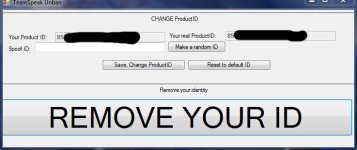

Шаг первый:с помощью TS Unban изменим ID железа.

Было так:

Меняем этот параметр (проги все не выключать,свернув в фоновом режиме для статуса кво после завершения работы)

А теперь вот так. ID Железа ,надо менять обязательно.

Какой здесь вариант промежуточный может быть?

Есть один,который стоит обговорить,но не в коем случае,не использовать его дома.

Об этом надо знать просто и забыть.

Вариант этот чёрный абсолютно и коварный.Хорош для ноутов, когда вы там подъехали на машине,подключились к бесплатному инету..

Вот ваш провайдер фильтрует по mac-адресам абонентов,раздаёт IP-адреса и не терпит чужаков в своей сети.

Мосты исключены,подмена MAC исключена практически для кабельного соединения без неудобных последствий.

У кого роутер, всё намного проще,но если инет действительно кабельный,то сложности с этим опишу далее в этом примере.

А кто сказал,что нельзя воспользоваться компами ,к которым нет доступа в сети провайдера?

Я имею в виду те компы,которые выключены.А они как раз-то нам и нужны.

А что для этого надо? Верно-сканер,который может расшарить подсеть провайдера.

Зная диапазон,мы можем установить свой,чтобы не сканировать всё.

И выбираем компьютер,который выключен,копируем его IP и Mac-адрес

IP ставим ,переведя галку на "использовать следующий IP-адрес" в дополнительных свойствах протокола IPv4

А MAC,отключив данный основной сетевой адаптер ,вставляем здесь же, во вкладке "настроить" и затем идём в "дополнительно" и ищем такой параметр.

Переводим галку в значение вместо установленного "отсутствует" и вставляем Mac без двоеточий и пробелов.

Теперь,включаем наш сетевой адаптер и можем видеть изменения как IP,так и Mac-адреса.

Разновидностью этого способа есть только копирование Mac-дреса,а IP может измениться при этом автоматически на тот,к которому Mac-адресу он был привязан.

Сразу скажу что,при возврате на круги свои данных при кабельном соединении,у провайдера может забиться канал ,а у вас исчезнуть интернет навечно практически.

Приходится звонить в службу поддержки и побыть актёром ,что мол пришли друзья со своим ноутом,а вот теперь нет инета.

Либо,сказка о том,что немного вышел из строя ваш компьютер,а вы позаимствовали другой на время у знакомых.

Что знакомые вам подсказали (у них была якобы такая же проблема) и им просто выполнили сброс на шлюзе.

(Девушки там не понимают в чём дело и надо им подсказать сразу решение о сбросе шлюза чтобы съэкономить их же время).

Дело-то секундное ,на самом деле.

Нотации о том,что в следующий раз,вы обязательно позвоните когда придут друзья,их ноут зарегистрируют,внесут в базу данных и не будет таких проблем,уж потерпите.

С другой стороны,этот способ есть не что иное,как уголовно наказуемая кража чужого интернета-это для тех,кто не понял,чем при этом рискуете по факту.

Пара таких фокусов с домашнего компа превращает вас в потенциального подозреваемого и врага вашего поставщика интернета.

А с поставщиком надо дружить,не позволяя себе сканирований и прочих нехороших выходок,это если с точки зрения,неписаного кодекса чести.

Потому и настаиваю его не использовать когда вы дома и дело касается подсети вашего поставщика услуг.

Плюс здесь только один,но весьма конечно весомый-в дверь,в случае форс-мажора,постучат к тому,чьими данными вы воспользовались.

Шаг второй: меняем Mac-адреса.

Нам пригодится утилита TMACv6,либо иная,которая умеет изменять Mac.

Она видит все адаптеры,в том числе и принадлежащих виртуальным машинам,а также адаптер для Softethervpn.

Если вы работаете с VMware,то меняем mac-адреса для неё,а если это VBox,то генерируем новый мак до запуска гостевой ОС в её настройках.

Здесь мы изменим Mac адаптера для VPN-Client от Softethervpnclient и на этом всё.

Менять MAC адаптера для основной ОС мы не будем, потому что поставщик услуг нам этого не позволит сделать нормально.

Он конечно измениться,но при возврате дефолтного значения ,скорее всего ,пропадёт интернет-соединение и будет такая же история со звонком в службу техподдержки.

Кому поставщик услуг позволяет это делать-вам повезло.

К сожалению,утилита TMACv6 не отличается стабильной работой и часто может дать сбой при изменении,или возврате значений.

Как и говорил ранее,не надо ничего трогать в таком случае,а просто закрыть всё и перезагрузиться .

Для этого мы и записали все данные в письменный блокнот.

В моём случае ,данная утилита не возвращает обратно значение mac адаптера Softethervpnclient кнопкой Restore Original.

Поэтому,возвращать приходится вручную-вбить в поле change mac address значение,нажать Random Mac address и он встанет на место.

При этом вверху,в колонке changed ,параметр Yes поменяется на No ,как и должно быть при возврате.

Шаг третий:подключаемся к VPN.

Для этого мы запускаем Softethervpnclient.

Если всё вы установили корректно,то нас ожидает вот такое окно

Затем надо нажать vpn gate и выбрать тот адрес,к которому хотим подконнектиться.

Адреса преимущественно данный софт предоставляет азиатские,но могут быть и другие.

О каждом есть сведения о продолжительности действия,скорости соединения и стране,ну и количество уже соединившихся клиентов на данном адресе.

Кнопкой Refresh list можно обновить список адресов.

Хорошим тоном и качественным vpn-адресом при этом считается тот,который выдаёт в сведениях о соединении вот такую картину.

В реальности,соединение конечно же есть и если запустить браузер,то можно будет видеть иностранный ютуб и т.д.

Но это не принципиально в данном случае,т.к.такое качество редко будет вам встречаться.

Наиболее успешно подбираются адреса c использованием UDP-протокола, что не уменьшает,как ни странно,надёжность.

Самое неприятное что может произойти-это разрыв VPN-соединения, но спасает то,что рабочая часть у нас всё-таки начинается с гостевой ОС.

Ещё одна особенность данного софта в том,что если не произошло соединения в течении 15-20 секунд,или прога начинает делать повторную попытку.

То время не стоит тратить, это бесполезно и необходимо пытаться подключиться к другому адресу.

Обратный процесс отключения стоит начинать при завершении работы с гостевой ОС и виртуальной машиной.

Затем,отключаем соединение в Softethervpn и завершаем работу с этим софтом.

Далее,меняем на дефолтные значения в TMACv6 адреса и также выходим из интерфейса утилиты и в конце возвращаем ID железа с помощью соотв.программы.

В следующей части мы начнём работать с гостевой ОС Linux на виртуальной машине непосредственно,а пока на этом всё.

Всех благодарю за внимание и до новой встречи.

По немногочисленным просьбам из ЛС решил описать небольшой способ по анонимности.

Мануал будет разделён на несколько частей и больше написан для новичков,т.к. опытные ребята вряд ли почерпнут для себя что-то новое.

Сразу скажу,что он отличается от курса Paranoid нашего форума и касается вопроса минимальной анонимности в сети.

Это сделано специально,чтобы решения не пересекались и не были похожими.

Курс Paranoid гибок и подстраиваем под современные реалии.Он крут на самом деле,и его стоит изучать и практиковать.

Не претендую на высшие баллы,но моменты некоторые готов обговорить с вами.

Я поделюсь как можно выходить в сеть и каким образом ,чтобы быть защищённым в это самое время.

Это ничего общего не имеет с обходом систем антифрода,так что критика здравая приветствуется,но без этого всего,лишнего,как говорится.

Дополнениям буду рад также и вашим собственным наблюдениям с замечаниями.

Условия,с которыми будем работать следующие:

1) Стационарный компьютер или ноут с ОС Windows 7 или 8 64-х разрядной версии.

2) Установленная гостевая ОС Linux на Virtual Box,которая настроена с типом соединения NAT.

3) Соединение кабельное от провайдера с интерфейсом eth0 соответственно (под роутеры также схема подойдёт).

4) Провайдер жёстко контролирует абонентов и фильтрует их по Mac-адресам и не позволяет нам соединение в виде моста.

Я рассмотрю в качестве гостевой Kali Linux,но при этом,может быть установлен какой угодно дистрибутив Linux.

Итак,приступим к доработке основной ОС Windows.

Кстати,самые лучшие ОС Windows на мой взгляд-это 7 -я и 8 -я версии,а не 10-ка.

А Linux ,на будущее , стоит настроить как тут : Как настроить Kali Linux в плане безопасности и анонимности

Я обойду этот момент.

На папке Администратора должен быть установлен пароль,но работать мы будем конечно же не под ним,а под обычным пользователем.

Заходим в центр управления сетями и общим доступом-дополнительные параметры общего доступа.

Ставим галку на отключение сетевого обнаружения,отключаем общий доступ к общим папкам и файлам,принтерам и т.п.

Затем,никаких удалённых помощников,поэтому идём в настройку удалённого доступа и отрубаем там его.

Не лишним будет и забежать в свойства интернета и перевести бегунки во вкладках безопасность и конфиденциальность на отметки выше среднего и средний уровни соответственно.

Не забудьте снять галки как здесь в свойствах в обеих вкладках сети и доступа.

Отключать ли индексацию данных,файл подкачки, режим гибернации-вопрос часто спорный,можно обойтись и без этого,да и система будет работать без критических сбоев.

Обязательно надо иметь при себе утилиты для чистки системы,такие как CCleaner,Wipe или другие им подобным.

Далее,отключаем следующие службы:Messenger,RemoteRegistry,Alerter,Shedule,SSDPSRV,mnmsrvc,Remote Desktop Help Session Manager,Telnet.

Не стану изобретать велосипед ,брал когда-то этот материал

Ссылка скрыта от гостей

Всё,с доработкой понятно,но имейте в виду,что теперь некоторые программы могут тормозить,лагать и т.д.

Если те проги,о которых буду говорить позже,станут вести себя некорректно- перезагружайте комп, т.к это самое верное решение при аналогичных инцидентах.

В блокнотик себе бумажный пишем настоящие данные Mac-адресов и т.д.на память,т.к. если проги дадут сбой,то надо будет вручную восстановить данные.

Многие конечно не переживают даже по этому поводу, но если установлена лицензионка,то всё же советую настоящие данные записать.

И к тому же,при обычном режиме работы,вы точно будете знать,что данные чистые и никто вас по ним искать не станет.

Теперь,нам надо скачать такие программы, как Softethervpnсlient,Tmacv6 и TS Unban.

Где вы будете их качать,каким образом-не моё дело и не забивайте мне этим голову пожалуйста.

Вместо TS Unban можно поискать другие программы,которые ,самое главное,меняют ID железа.

К тому же, её сейчас сложно найти и работает она только с 64-х разрядной версией Windows.

Установку сами также проведёте,не маленькие,особенно Softethervpn Client.

Пожалуй,это самое сложное,но в интернете много мануалов по установке этого японского чуда.

Статический IP и многие другие задачи для этого софта не проблема.

Это единственный серьёзный софт,известный мне,который всё завернёт в трафик vpn,будь то TCP, или UDP.

Даже скайп и сам чёрт будет ходить через vpn, а именно: всё то,что выходит в интернет с вашего компьютера.

Есть там и сервер,но нам надо устанавливать не его,а именно клиент.

Вопросы характера:а вот если у вас основная ОС Linux-это всё есть в инете,Softethervpn также ставится (сложно правда ) и на Linux.

Мы будем подсовывать фальшивые данные с самого начала для выхода в интернет.

Шаг первый:с помощью TS Unban изменим ID железа.

Было так:

Меняем этот параметр (проги все не выключать,свернув в фоновом режиме для статуса кво после завершения работы)

А теперь вот так. ID Железа ,надо менять обязательно.

Какой здесь вариант промежуточный может быть?

Есть один,который стоит обговорить,но не в коем случае,не использовать его дома.

Об этом надо знать просто и забыть.

Вариант этот чёрный абсолютно и коварный.Хорош для ноутов, когда вы там подъехали на машине,подключились к бесплатному инету..

Вот ваш провайдер фильтрует по mac-адресам абонентов,раздаёт IP-адреса и не терпит чужаков в своей сети.

Мосты исключены,подмена MAC исключена практически для кабельного соединения без неудобных последствий.

У кого роутер, всё намного проще,но если инет действительно кабельный,то сложности с этим опишу далее в этом примере.

А кто сказал,что нельзя воспользоваться компами ,к которым нет доступа в сети провайдера?

Я имею в виду те компы,которые выключены.А они как раз-то нам и нужны.

А что для этого надо? Верно-сканер,который может расшарить подсеть провайдера.

Зная диапазон,мы можем установить свой,чтобы не сканировать всё.

И выбираем компьютер,который выключен,копируем его IP и Mac-адрес

IP ставим ,переведя галку на "использовать следующий IP-адрес" в дополнительных свойствах протокола IPv4

А MAC,отключив данный основной сетевой адаптер ,вставляем здесь же, во вкладке "настроить" и затем идём в "дополнительно" и ищем такой параметр.

Переводим галку в значение вместо установленного "отсутствует" и вставляем Mac без двоеточий и пробелов.

Теперь,включаем наш сетевой адаптер и можем видеть изменения как IP,так и Mac-адреса.

Разновидностью этого способа есть только копирование Mac-дреса,а IP может измениться при этом автоматически на тот,к которому Mac-адресу он был привязан.

Сразу скажу что,при возврате на круги свои данных при кабельном соединении,у провайдера может забиться канал ,а у вас исчезнуть интернет навечно практически.

Приходится звонить в службу поддержки и побыть актёром ,что мол пришли друзья со своим ноутом,а вот теперь нет инета.

Либо,сказка о том,что немного вышел из строя ваш компьютер,а вы позаимствовали другой на время у знакомых.

Что знакомые вам подсказали (у них была якобы такая же проблема) и им просто выполнили сброс на шлюзе.

(Девушки там не понимают в чём дело и надо им подсказать сразу решение о сбросе шлюза чтобы съэкономить их же время).

Дело-то секундное ,на самом деле.

Нотации о том,что в следующий раз,вы обязательно позвоните когда придут друзья,их ноут зарегистрируют,внесут в базу данных и не будет таких проблем,уж потерпите.

С другой стороны,этот способ есть не что иное,как уголовно наказуемая кража чужого интернета-это для тех,кто не понял,чем при этом рискуете по факту.

Пара таких фокусов с домашнего компа превращает вас в потенциального подозреваемого и врага вашего поставщика интернета.

А с поставщиком надо дружить,не позволяя себе сканирований и прочих нехороших выходок,это если с точки зрения,неписаного кодекса чести.

Потому и настаиваю его не использовать когда вы дома и дело касается подсети вашего поставщика услуг.

Плюс здесь только один,но весьма конечно весомый-в дверь,в случае форс-мажора,постучат к тому,чьими данными вы воспользовались.

Шаг второй: меняем Mac-адреса.

Нам пригодится утилита TMACv6,либо иная,которая умеет изменять Mac.

Она видит все адаптеры,в том числе и принадлежащих виртуальным машинам,а также адаптер для Softethervpn.

Если вы работаете с VMware,то меняем mac-адреса для неё,а если это VBox,то генерируем новый мак до запуска гостевой ОС в её настройках.

Здесь мы изменим Mac адаптера для VPN-Client от Softethervpnclient и на этом всё.

Менять MAC адаптера для основной ОС мы не будем, потому что поставщик услуг нам этого не позволит сделать нормально.

Он конечно измениться,но при возврате дефолтного значения ,скорее всего ,пропадёт интернет-соединение и будет такая же история со звонком в службу техподдержки.

Кому поставщик услуг позволяет это делать-вам повезло.

К сожалению,утилита TMACv6 не отличается стабильной работой и часто может дать сбой при изменении,или возврате значений.

Как и говорил ранее,не надо ничего трогать в таком случае,а просто закрыть всё и перезагрузиться .

Для этого мы и записали все данные в письменный блокнот.

В моём случае ,данная утилита не возвращает обратно значение mac адаптера Softethervpnclient кнопкой Restore Original.

Поэтому,возвращать приходится вручную-вбить в поле change mac address значение,нажать Random Mac address и он встанет на место.

При этом вверху,в колонке changed ,параметр Yes поменяется на No ,как и должно быть при возврате.

Шаг третий:подключаемся к VPN.

Для этого мы запускаем Softethervpnclient.

Если всё вы установили корректно,то нас ожидает вот такое окно

Затем надо нажать vpn gate и выбрать тот адрес,к которому хотим подконнектиться.

Адреса преимущественно данный софт предоставляет азиатские,но могут быть и другие.

О каждом есть сведения о продолжительности действия,скорости соединения и стране,ну и количество уже соединившихся клиентов на данном адресе.

Кнопкой Refresh list можно обновить список адресов.

Хорошим тоном и качественным vpn-адресом при этом считается тот,который выдаёт в сведениях о соединении вот такую картину.

В реальности,соединение конечно же есть и если запустить браузер,то можно будет видеть иностранный ютуб и т.д.

Но это не принципиально в данном случае,т.к.такое качество редко будет вам встречаться.

Наиболее успешно подбираются адреса c использованием UDP-протокола, что не уменьшает,как ни странно,надёжность.

Самое неприятное что может произойти-это разрыв VPN-соединения, но спасает то,что рабочая часть у нас всё-таки начинается с гостевой ОС.

Ещё одна особенность данного софта в том,что если не произошло соединения в течении 15-20 секунд,или прога начинает делать повторную попытку.

То время не стоит тратить, это бесполезно и необходимо пытаться подключиться к другому адресу.

Обратный процесс отключения стоит начинать при завершении работы с гостевой ОС и виртуальной машиной.

Затем,отключаем соединение в Softethervpn и завершаем работу с этим софтом.

Далее,меняем на дефолтные значения в TMACv6 адреса и также выходим из интерфейса утилиты и в конце возвращаем ID железа с помощью соотв.программы.

В следующей части мы начнём работать с гостевой ОС Linux на виртуальной машине непосредственно,а пока на этом всё.

Всех благодарю за внимание и до новой встречи.