Приветствую Уважаемых Форумчан и Друзей.

Поговорим сегодня о амбициозном framework

Который был создан theinfecteddrake недавно.

Работа очень объёмная и впечатляющая.

В инструмент заложены 73 различных модуля,ориентированных на пентест.

Также,много уделено внимания по сбору информации,детекту защитных систем ресурсов.

Проще наверное перечислить чего в этом монстре нет.

Модули:

Reconnaissance + OSINT

Passive Reconnaissance:

Ping/Nping Enumeration

WhoIS Lookup

GeoIP Lookup

DNS Config. Lookup

Subdomains Lookup

Reverse DNS Lookup

Reverse IP Lookup

Web Links Gatherer

Google Search (manual search)

Google Dorking (multiple modules) automated

Active Reconnaissance

HPing3 enumeration (automated)

CMS Detection (185+ CMSs supported)

Advanced Traceroute IMPROVED

Grab HTTP Headers

Detect Server IMPROVED

Examine SSL Certificate

robots.txt and sitemap.xml Checker

Subnets Enumeration

Find Shared DNS Hosts

Operaing System Fingerprint

Information Disclosure

Credit Cards Disclosure in Plaintext

Email Harvester

Fatal Errors Enumeration Includes Full Path Disclosure checks

Internal IP Disclosure

Phone Number Havester

Social Security Number Harvester

Scanning & Enumeration

Remote Server WAF Analysis

Port Scanning Ingenious Modules

Simple Port Scanner via Socket Connections

TCP SYN Scan

TCP Connect Scan

XMAS Flag Scan

Fin Flag Scan

Service Detector

Crawlers

Depth 1

Depth 2 IMPROVED

Vulnerability Analysis

Web-Bugs & Server Misconfigurations

Insecure CORS iCORS

Same-Site Scripting

Zone Transfer DNS Server based

Clickjacking Framable Response

Security on Cookies HTTPOnly/Secure Flags

Cloudflare Misconfiguration Check + Getting Real IP

HTTP High Transport Security Usage

Spoofable Email (Missing SPF and DMARC Records)

Security Headers Analysis

Cross-Site Tracing (Port Based)

Network Security Misconfig. (Telnet Enabled)

Serious Web Vulnerabilities

File Intrusions

Local File Intrusion (LFI)

Remote File Inclusion (RFI)

OS Command Execution Linux & Windows (RCE)

Path Traversal (Sensitive Paths)

Cross-Site Request Forgery

SQL Injection

Cookie Value Based

Referer Value Based

User-Agent Value Based

Host Header Injection

Bash Command Injection Shellshock

Cross-Site Scripting beta

Cookie Value Based

Referer Value Based

User-Agent Value Based

CRLF Injection and HTTP Response Splitting

Auxillaries

Protocol Credential Bruteforce 3 more under dev.

FTP Bruteforce

SSH Bruteforce

POP 2/3 Bruteforce

SQL Bruteforce

String & Payload Encoder

URL Encode

Base64 Encode

HTML Encode

Plain ASCII Encode

Hex Encode

Octal Encode

Binary Encode

GZip Encode

Exploitation purely developmental

ShellShock

Passive Reconnaissance:

Ping/Nping Enumeration

WhoIS Lookup

GeoIP Lookup

DNS Config. Lookup

Subdomains Lookup

Reverse DNS Lookup

Reverse IP Lookup

Web Links Gatherer

Google Search (manual search)

Google Dorking (multiple modules) automated

Active Reconnaissance

HPing3 enumeration (automated)

CMS Detection (185+ CMSs supported)

Advanced Traceroute IMPROVED

Grab HTTP Headers

Detect Server IMPROVED

Examine SSL Certificate

robots.txt and sitemap.xml Checker

Subnets Enumeration

Find Shared DNS Hosts

Operaing System Fingerprint

Information Disclosure

Credit Cards Disclosure in Plaintext

Email Harvester

Fatal Errors Enumeration Includes Full Path Disclosure checks

Internal IP Disclosure

Phone Number Havester

Social Security Number Harvester

Scanning & Enumeration

Remote Server WAF Analysis

Port Scanning Ingenious Modules

Simple Port Scanner via Socket Connections

TCP SYN Scan

TCP Connect Scan

XMAS Flag Scan

Fin Flag Scan

Service Detector

Crawlers

Depth 1

Depth 2 IMPROVED

Vulnerability Analysis

Web-Bugs & Server Misconfigurations

Insecure CORS iCORS

Same-Site Scripting

Zone Transfer DNS Server based

Clickjacking Framable Response

Security on Cookies HTTPOnly/Secure Flags

Cloudflare Misconfiguration Check + Getting Real IP

HTTP High Transport Security Usage

Spoofable Email (Missing SPF and DMARC Records)

Security Headers Analysis

Cross-Site Tracing (Port Based)

Network Security Misconfig. (Telnet Enabled)

Serious Web Vulnerabilities

File Intrusions

Local File Intrusion (LFI)

Remote File Inclusion (RFI)

OS Command Execution Linux & Windows (RCE)

Path Traversal (Sensitive Paths)

Cross-Site Request Forgery

SQL Injection

Cookie Value Based

Referer Value Based

User-Agent Value Based

Host Header Injection

Bash Command Injection Shellshock

Cross-Site Scripting beta

Cookie Value Based

Referer Value Based

User-Agent Value Based

CRLF Injection and HTTP Response Splitting

Auxillaries

Protocol Credential Bruteforce 3 more under dev.

FTP Bruteforce

SSH Bruteforce

POP 2/3 Bruteforce

SQL Bruteforce

String & Payload Encoder

URL Encode

Base64 Encode

HTML Encode

Plain ASCII Encode

Hex Encode

Octal Encode

Binary Encode

GZip Encode

Exploitation purely developmental

ShellShock

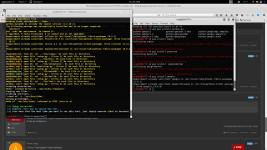

Как установить:

Код:

# git clone https://github.com/theinfecteddrake/TIDoS-Framework.git

# cd TIDoS-Framework

# chmod +x install

# pip install tld - на случай,если будет просить этот пакет

# ./install

# tidos - команда запускаЗапрещается использование инструмента в незаконных целях и без надлежащих обоюдосторонних договорённостей.

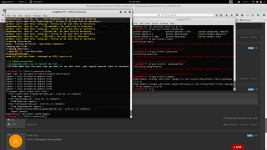

Но пришлось с ним повозиться,даже не помню какие пакеты он требовал.

Будьте готовы к тому,что запросто он не заведётся.

Работает он на ОС Debian,да и в установочном файле прописана команда установки через apt

И скачивание файлов с пакетами deb соответственно.

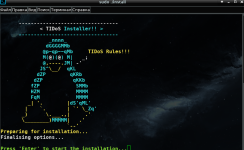

При установке нас встречает вот такое окно

Самое простое ,что характеризует TIDOS-это указание url цели.

Всё остальное сложно,хотя инструмент прекрасно работает.

Всегда переключает модули,предлагая различные тесты.

Остановить работу модуля можно с помощью клавиш Ctrl+C

При этом , работа продолжится с предоставлением очередного выбора опций.

Несколько часов могут пройти незаметно в компании с этим framework.

Есть возможность как ручного режима коррекции теста,так и автоматизированного.

Причём,такая опция присутствует на всех фазах проведения теста.

Надеюсь,что он понравится многим,а я на этом завершаю обзор.

Благодарю всех за внимание и до новых встреч.

Последнее редактирование: