Добрый день,Уважаемые Форумчане,Гости и те,кто следит за изменениями в мире ИБ.

Сегодня будем знакомиться с интересным и несколько таинственным инструментом.

morphHTA - инструмент для реализации атаки Powershell.

Информации о нём очень мало,то что видел повергло меня в растерянность и раздумья.

Таинственность понятна,т.к. он возвращает нас к событиям августа 2003 года.

Тогда ,как известно,была открыта уязвимость компанией eEye в Internet Explore

Связана с использованием тега OBJECT, используемый для внедрения ActiveX объектов в HTML код web-страницы.

C появлением morphHTA,появилось второе дыхание для реализации такой атаки.

Можно конечно провести первоначально параллель с уязвимостью CVE2017-0199 ,связанной с пакетом Microsoft Office.Но нет.

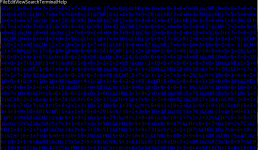

Цель этого инструмета-обфускация исполняемого файла с вредоносным атакующим кодом PowerShell и проломление браузерной и антивирусной защиты.

Автор обзора и администрация ресурса настоятельно напоминают о соблюдении законодательства и этики.Категорически запрещено использование рассматриваемого инструмента в незаконных целях.

Вся информация исключительно для ознакомления и исследования проблем безопасности.

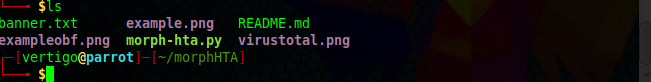

Как скачать и установить:

Код:

# git clone https://github.com/vysec/morphHTA.git

# cd morphHTA/

# chmod +x morph-hta.py

# python morph-hta.py команда запуска

# python morph-hta.py --help команда вызова справки

Для запуска на Arch linux: python2 morph-hta.py

Посмотрим,что нам предлагается в опциях:

Код:

usage: morph-hta.py [-h] [--in <input_file>] [--out <output_file>]

[--maxstrlen <default: 1000>] [--maxvarlen <default: 40>]

[--maxnumsplit <default: 10>]

optional arguments:

-h, --help вызов справки

--in <input_file> входящий файл Cobalt Strike PowerShell HTA

--out <output_file> выходной файл обработанный инструментом

--maxstrlen <default: Максимальная длина произвольно сгенерированных строк (по дефолту 1000)

--maxvarlen <default: Максимальная длина произвольно сгенерированных имен переменных (по дефолту 40)

--maxnumsplit <default: Изменение входного файла и выходных файлов,обфускация (по дефолту 10)Буду описывать и делиться своими впечатлениями.

Итак,у нас инструмент,который предназначен для атаки Powershall.

Не смотря на таинственность,много подсказок автор даёт в его названии.

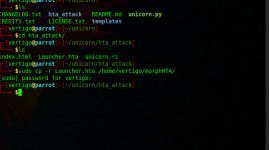

Мне на ум сразу пришёл такой инструмент-поставщик powershall,как единорожка c недобрым горящим взором (Unicorn)

Кому интересно,можно посмотреть здесь

https://github.com/trustedsec/unicorn.git

У него после генерирования нагрузки появляется директория hta_attack c файлами Index.html,Launcher.hta и unicorn.rc

В качестве тестовой машины у меня под рукой оказалась Windows .

С новейшим браузером Firefox и установленными на тестовый период антивирусами Kaspersky и Dr.Web

Все возможные защиты и настройки в состоянии полной активации.

Первой попыткой конечно было скачать подготовленный файл Launcher.hta от unicorn c использованием фишинговой страницы index.html

Dr.Web заблокировал сразу попытки попасть на страницу.

При получении письма с файлом,оба этих флагмана AV задержали и обезвредили файл мгновенно,даже не поперхнувшись.

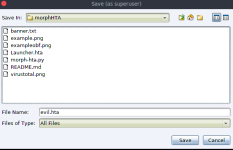

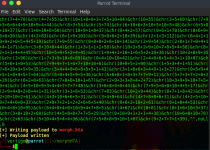

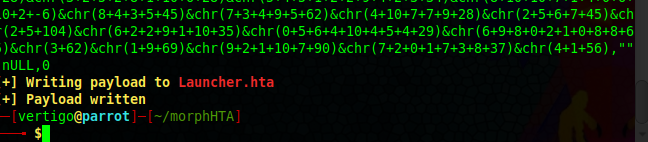

Скопировал файл Launcher.hta в директорию morphHTA и указал его в качестве выходного файла.Обработал.

python2 morph-hta.py --in morph.hta --maxstrlen 4 --maxvarlen 4 --maxnumsplit 4 --out Launcher.hta

Отлично,инструмент говорит теперь,мол работайте с Launcher.hta

Несмотря на указанные небольшие числовые переменные,файл вышел ёмким,в весе также прибавил заметно.

На Virustotal ,теперь этот файл взял все призы в свою пользу единоглассным решением остальных участников.

Далее наступает период творчества и фантазий.Произвёл замену у unicorn файлов Launcher.hta

Не важно,каким образом файл попадёт на тестируемую машину.

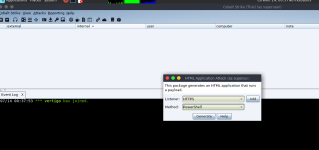

index.html,к примеру вызовет скачивание файла ,обработанного с помощью morphHTA.

Обработанный файл Launcher.hta попадая на windows,также при активации юзером,выполняется.

Надо отдать должное браузеру Internet Explorer.

на сей раз,он в отличии от Firefox спросил дважды,как и положено стоит ли скачать и выполнить файл.

И честно предупредил о возможной опасности. Firefox предлагает сразу выполнить.AV молчат.

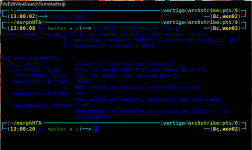

А где-то тем временем,в просторах сети ,завис в режиме ожидания соединения Metasploit с прослушивающим multi/handler..

В директории morphHTA можно также увидеть файл evil.hta ,он имеет отношение к powershall.exe

А почему всё-таки в названии инструмента фигурирует слово Cobalt Strike?

Да как-то ,все эти имена связаны ассоциативно:Cobalt Strike-Armitage-Metasploit-java

В общем,все возможности инструменты ещё не раскрыты.

Лично я с его появлением,завязываю с чтением интерактивных открыток в интернете))

А вам желаю отличного настроения и благодарю за потраченное время на чтение и внимание.