Приветствую всех обитателей форума. Здесь будет разобрана машина Blue TryHackME. Я постараюсь осветить уязвимость MS17-010, которая используется в данной задаче,

и которая наделала шуму в свое время.

В ходе атаки мы:

Используем детальное сканирование на уязвимости, используя NSE скрипты:

Обнаружена критическая уязвимость MS17-010

MS17-010 — критическая уязвимость в Microsoft Server Message Block v1 (SMBv1), обнаруженная в 2017 году. Позволяет злоумышленнику выполнять удаленный код (RCE) без аутентификации, используя специально сформированные SMB-запросы.

Также можно просканировать хост при помощи модуля в метасплоит "auxiliary/scanner/smb/smb_ms17_010":

Мы будем использовать windows/smb/ms17_010_eternalblue модуль из Metasploit:

В итоге мы получаем сессию в meterpreter и командой getuid убеждаемся, что мы SYSTEM.

В дальнейшем мы будем мигрировать в другой процесс.

Основные причины для миграции в другой процесс:

Если ты мигрируешь в критический системный процесс, и что-то пойдет не так, Windows может зависнуть, крашнуться или уйти в BSOD.

Это служба диспетчера очереди печати:

Мигрируем и получаем шелл:

Так как мы на правах системы, получаем дамп хешей:

В данном случае у нас есть только доступ к Jon:

Также можно сбрутить пароль, но в дальнейшем он не понадобится, так как доступов у нас нет практически никуда.

Поищем флаги в системе:

На этом я не остановился и попробовал сгенерировать нагрузку через С2 и загрузить ее. В итоге я получил сессию SYSTEM:

Далее я закрепился через планировщик задач. Это довольно попсовая техника, которую знают многие.

Создание задачи, которая будет запускаться каждую минуту, в данном случае:

В итоге через минуту прилетела еще одна сессия, это удобно использовать, если вас не устраивает сессия meterpreter:

Можно еще было сослаться на DoublePulsar - атаку, так как она использовалась APT-группировками в купе с EternalBlue для получения бэкдора.

Но я думаю, и этого хватит.

Любая уязвимая система = потенциальная жертва атаки! Защита начинается с обновлений и контроля сетевого трафика.

Спасибо, что дочитали статью до конца! Если эта статья помогла вам лучше понять механизмы атак, не забывайте применять знания на практике: исследуйте, анализируйте и защищайте свою инфраструктуру. До новых встреч!

и которая наделала шуму в свое время.

В ходе атаки мы:

- Просканируем цель на наличие уязвимости.

- Используем эксплойт EternalBlue для получения доступа.

- Сделаем миграцию в более подходящий процесс.

- И получим все имеющиеся флаги.

- В дополнение используем С2, получим сессию и закрепимся в системе с помощью диспетчера задач. (это не обязательно, можно применять в других задачах)

Цель: 10.10.31.186Используем детальное сканирование на уязвимости, используя NSE скрипты:

Обнаружена критическая уязвимость MS17-010

MS17-010 — критическая уязвимость в Microsoft Server Message Block v1 (SMBv1), обнаруженная в 2017 году. Позволяет злоумышленнику выполнять удаленный код (RCE) без аутентификации, используя специально сформированные SMB-запросы.

Также можно просканировать хост при помощи модуля в метасплоит "auxiliary/scanner/smb/smb_ms17_010":

Мы будем использовать windows/smb/ms17_010_eternalblue модуль из Metasploit:

В итоге мы получаем сессию в meterpreter и командой getuid убеждаемся, что мы SYSTEM.

В дальнейшем мы будем мигрировать в другой процесс.

Основные причины для миграции в другой процесс:

1. Устойчивость (Persistence)

- Если текущий процесс завершится (например, пользователь закроет программу, в которую внедрен Meterpreter), то сессия также закроется.

- Чтобы избежать потери доступа, можно мигрировать в системный процесс, который стабилен и редко перезапускается.

2. Повышение привилегий

- Если ваш изначальный процесс работает без административных привилегий, можно попробовать мигрировать в процесс SYSTEM.

- Пример: процесс spoolsv.exe (диспетчер очереди печати) часто работает от имени NT AUTHORITY\SYSTEM.

3. Антидетект (Evasion)

- Антивирусы и системы обнаружения вторжений (IDS/IPS) могут быстро выявить вредоносный процесс и завершить его.

- Миграция в легитимный процесс (например, svchost.exe) помогает скрыть присутствие вредоносного кода.

4. Возможность выполнения Mimikatz и других атак

- Некоторые инструменты (например, Mimikatz) требуют участия в процессе с SYSTEM-привилегиями.

Если ты мигрируешь в критический системный процесс, и что-то пойдет не так, Windows может зависнуть, крашнуться или уйти в BSOD.

- Риск зависания или краша системы

- Антивирусы и EDR следят за системными процессами

- Многие процессы с низкими PIDs защищены от внедрения кода

Это служба диспетчера очереди печати:

- Работает с системными привилегиями

- Редко завершает работу, работает всегда

- Не вызывает подозрений в сетевых средах

- Доступен почти на всех версиях Windows

Мигрируем и получаем шелл:

Так как мы на правах системы, получаем дамп хешей:

В данном случае у нас есть только доступ к Jon:

Также можно сбрутить пароль, но в дальнейшем он не понадобится, так как доступов у нас нет практически никуда.

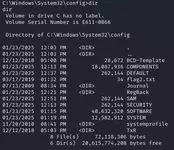

Поищем флаги в системе:

На этом я не остановился и попробовал сгенерировать нагрузку через С2 и загрузить ее. В итоге я получил сессию SYSTEM:

Далее я закрепился через планировщик задач. Это довольно попсовая техника, которую знают многие.

Создание задачи, которая будет запускаться каждую минуту, в данном случае:

В итоге через минуту прилетела еще одна сессия, это удобно использовать, если вас не устраивает сессия meterpreter:

Можно еще было сослаться на DoublePulsar - атаку, так как она использовалась APT-группировками в купе с EternalBlue для получения бэкдора.

Но я думаю, и этого хватит.

Итог:

MS17-010 остаётся ключевой уязвимостью в атакующих цепочках, при эксплуатации старых серверов и рабочих станций. Несмотря на наличие патчей, недостаточная кибергигиена позволяет злоумышленникам использовать её даже спустя годы.Любая уязвимая система = потенциальная жертва атаки! Защита начинается с обновлений и контроля сетевого трафика.

Спасибо, что дочитали статью до конца! Если эта статья помогла вам лучше понять механизмы атак, не забывайте применять знания на практике: исследуйте, анализируйте и защищайте свою инфраструктуру. До новых встреч!