sith_ortodox

Green Team

- 11.10.2018

- 52

- 34

Первое, что нужно сделать. Если вы еще не скачали Metasploit, ознакомьтесь с

О Metasploit

Metasploit – это платформа для тестирования, поиска и использования уязвимостей. Она включает фреймворки Metasploit и их коммерческие аналоги: Metasploit Pro, Express, Community и Nexpose Ultimate.

Фреймворк Metasploit

Metasploit Framework является основой для создания коммерческих продуктов. Это проект с открытым кодом, который обеспечивает инфраструктуру, содержание и инструменты для проведения тестов и обширного аудита безопасности. Благодаря сообществу с открытым исходным кодом и собственной трудолюбивой контент-команде, регулярно добавляются новые модули. А это значит, что они становятся доступными для вас сразу после публикации.

В интернете есть довольно много ресурсов, которые могут помочь вам узнать, как использовать фреймворк Metasploit. Тем не менее, мы настоятельно рекомендуем ознакомиться с Metasploit Framework Wiki, которая поддерживается командой Rapid 7.

Если вы не можете найти то, что вам нужно, дайте нам знать, и мы добавим нужную информацию.

Metasploit Pro и другие коммерческие версии

Коммерческие версии Metasploit, которые включают Pro, Express, Community и Nexpose Ultimate, доступны для пользователей, которые предпочитают использовать веб-интерфейс для тестирования на проникновение. В дополнение к веб-интерфейсу некоторые коммерческие издания предоставляют возможности, которые недоступные в Metasploit Framework.

Большинство дополнительных функций нацелены на автоматизацию и оптимизацию общих задач тестирования, как, например, проверка уязвимости, социальная инженерия, методы грубой атаки.

Если вы используете командную строку, но по-прежнему желаете получить доступ к коммерческим функциями, не волнуйтесь. Metasploit Pro включает консоль, которая очень похожа на Msf консоль, за исключением того, что она дает доступ к большинству функций в командной строке Metasploit Provia.

Запуск Metasploit

Rapid7 представляет коммерческие и открытые версии Metasploit для операционных систем Linux и Windows.

Вы можете загрузить и запустить файл для установки Metasploit Pro на локальном компьютере или на удаленном хосте. Вне зависимости от того, где вы устанавливаете Metasploit Pro, вы можете получить доступ к интерфейсу через веб-браузер. Metasploit использует защищенное соединение с сервером.

Если вы установили Metasploit Pro на веб-сервер, пользователи могут использовать веб-браузер, чтобы получить доступ к интерфейсу с любого места. Пользователям нужно знать адрес и порт сервера. По умолчанию служба Metasploit использует порт 3790. Вы можете изменить порт, который использует Metasploit, в процессе установки.

Если Metasploit повторно запускается на вашем локальном компьютере, вы можете использовать локальный хост и порт 3790, чтобы получить доступ к Metasploit Pro. Например, введите

Чтобы получить больше информации об установке, ознакомьтесь с разделом «Установка фреймворка Metasploit» или «

Компоненты Metasploit Pro

Metasploit Pro состоит из нескольких компонентов, которые обеспечивают полный пакет инструментов для тестирования. Следующие компоненты входят в состав Metasploit Pro.

Фрейморк Metasploit

Metasploit Framework – это платформа для тестирования с открытым исходным кодом, которая предоставляет доступ к различным приложениям, операционным системам и платформам. Вы можете использовать Metasploit Framework для создания дополнительных инструментов пользовательской безопасности или написать свой код для новых уязвимостей.

Команда Metasploit регулярно выпускает обновления, которые содержат новые модули и обновления, которые содержат исправления и улучшения для Metasploit Pro.

Moдули

Модуль – это отдельный элемент кода или программного обеспечения, который расширяет функциональные возможности Metasploit Framework. Модули автоматизируют функциональные возможности, которые обеспечивает Metasploit Framework.

Модули бывают: эксплойт, пейлоуд, NOP, модуль постэксплуатации и другие. Тип модуля определяет его назначение.

Сервисы

Metasploit использует следующие сервисы:

Для работы с Metasploit Pro доступен веб-интерфейс. Чтобы запустить его, откройте браузер и перейдите на

Интерфейс командной строки

Консоль Pro позволяет выполнить командную строку с помощью Metasploit.

Основные понятия и термины

Чтобы познакомить вас с Metasploit Pro, ниже представлены некоторые понятия и термины, которые необходимо понимать:

Общий процесс тестирования на проникновение может быть разделен на несколько этапов или фаз. В зависимости от методологии, которую вы будете применять, в тесте на проникновение может быть использовано от четырех до семи фаз. Названия этапов могут меняться, но они, как правило, состоят из: зондирования, сканирования, эксплуатации, постэксплуатации, сохранения доступа, очистки и отчетности.

Работа Metasploit Pro может быть основана на разных этапах тестирования. Рабочий процесс в общем включает в себя такие шаги:

Чтобы использовать веб-интерфейс для работы с Metasploit Pro, откройте браузер и перейдите на

Для входа в веб-интерфейс вам нужно имя пользователя и пароль для учетной записи, созданной при активации лицензионного ключа для Metasploit Pro. Если вы не можете вспомнить пароль, установленный для учетной записи, вам нужно его

Поддерживаемые браузеры

Если пользовательский интерфейс не отображает все элементы должным образом, пожалуйста, убедитесь, что вы используете один из поддерживаемых браузеров, перечисленных ниже:

Pro Console обеспечивает функциональные возможности Metasploit Pro через интерфейс командной строки и служит альтернативой Metasploit Web UI. Если вы традиционно используете Metasploit Framework, то Pro Console предоставит вам нечто похожее на консоль Msf.

Вы можете использовать Pro Console для исполнения следующих задач:

Чтобы запустить консоль на Windows, выберите Начало > Metasploit > Консоль Metasploit.

Вы также можете запустить консоль из командной строки. Для того, чтобы запустить консоль из командной строки, введите следующее:

Запуск Pro Console на Linux

Для того, чтобы запустить консоль на Linux, выполните следующие действия:

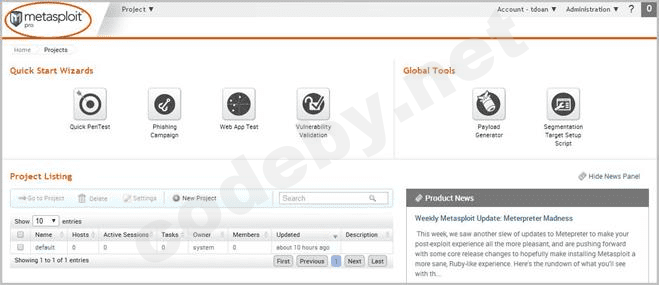

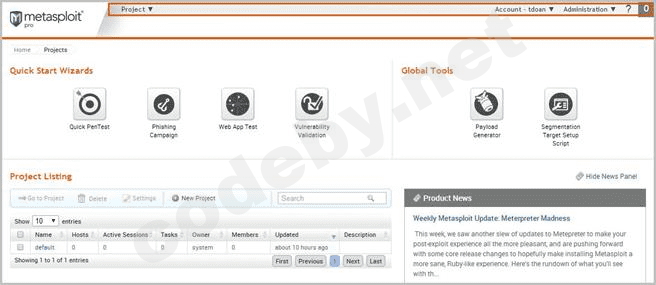

Страница «Проекты»

Теперь, когда вы знакомы с некоторыми основами Metasploit, давайте более детально рассмотрим Metasploit Pro. После входа в Metasploit Pro первый экран, который открывается – это страница Проекты. Здесь представлены все проекты, которые в настоящее время хранятся в Metasploit Pro. Также вам открывается доступ к новостям о продуктах и запуску мастеров, инструментов.

Вне зависимости от того, где вы находитесь в приложении, вы можете выбрать Проекты > Показать все проекты из панели инструментов или нажать на логотип Metasploit Pro, чтобы перейти на страницу (см. ниже):

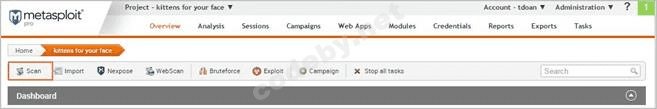

Панель инструментов

Основная панель инструментов расположена в верхней части веб-интерфейса. Она доступна из любой точки в Metasploit Pro. Вы можете использовать панель инструментов для доступа к меню проектов, настройки учетной записи и меню администратора.

Мастер быстрого запуска

Каждый мастер быстрого запуска работает с помощью управляемого интерфейса, который проведет вас через задачу тестирования на проникновение, как, например, сканирование и эксплуатация цели, создание инженерных социальных кампаний, сканирование и использование веб-приложений, а также проверка уязвимостей.

Вы можете нажать на любую из иконок мастера быстрого запуска, чтобы запустить управляемый интерфейс.

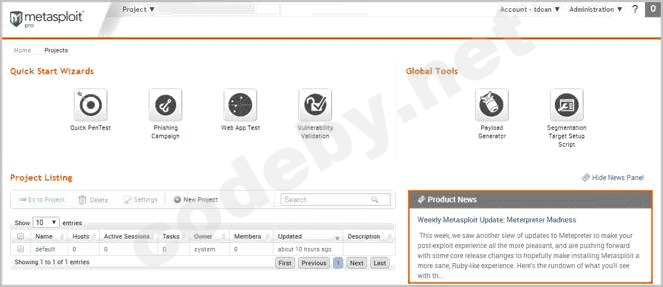

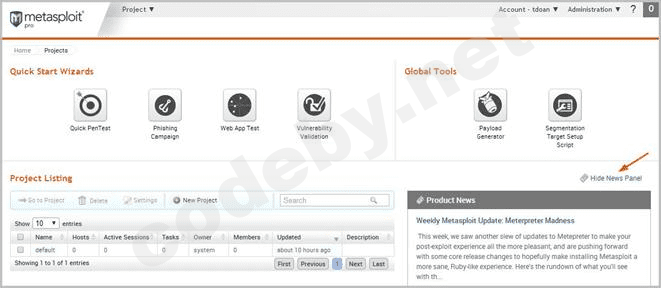

Новости о продуктах

В этом разделе представлены последние новости Rapid 7. Если вы хотите использовать самые новые модули из Rapid 7 и сообщества, панель «Новости о продуктах» – отличное место для того, чтобы узнать больше об актуальных обновлениях.

Если по какой-то причине вы не хотите видеть панель новостей, вы можете скрыть ее так, чтобы она не отображалась на странице проектов.

Создание проекта

Теперь, когда вы знакомы со страницей проектов, давайте попробуем создать проект.

Проект содержит рабочее пространство, хранилище данных. Есть возможность взаимодействовать логическими группами. У вас будут часто возникать различные требования к разным подсетям в организации, поэтому иметь несколько проектов для представления этих требований – отличная идея.

Например, вы можете создать проект для отдела кадров и еще один проект для IT-отдела. Ваши требования для этих отделов могут сильно отличаться, поэтому логично распределить цели в разные проекты. Вы можете создавать отдельные отчеты для каждого отдела, чтобы провести сравнительный анализ и предоставить свои выводы организации.

Создать проект просто. Можно нажать на кнопку Новый проект на странице проектов или выбрать Проект > Новый проект на основной панели инструментов.

Когда появится страница «Новые проекты», вам нужно всего лишь указать имя. Если вы хотите настроить проект, вы можете добавить описание, указать диапазон сети, а также назначить уровень доступа пользователей.

Желаете узнать больше о проектах?

Получение целевых данных

Следующее, что нужно сделать – добавить данные в проект. Есть несколько способов сделать это:

Сканирование представляет собой процесс исследования хостов и перечисления открытых портов для получения видимости служб, работающих в сети. Сканирование позволяет идентифицировать активные системы с сервисами, через которые вы можете общаться. Благодаря этому можно разработать эффективный план атаки.

Metasploit имеет свой собственный встроенный развернутый сканер, который использует Nmap для выполнения сканированияя TCP портов и сбора дополнительной информации о целевых хостах.

По умолчанию процесс иследования включает в себя UDP сканирование, которое посылает UDP зонды к наиболее известным портам UDP, как, например, NETBIOS, DHCP, DNS и SNMP. Сканирование проверяет около 250 портов, которые, как правило, используются внешними сервисами.

В процессе сканирования Metasploit Pro автоматически сохраняет данные хоста в проекте. Вы можете просмотреть данные хоста, чтобы получить лучшее представление о топологии сети и определить наилучший способ использования каждой цели. Чем больше информации вы сможете собрать о цели, тем точнее сможете настроить тест для нее.

Запуск тестирования – процесс не сложный. В рамках проекта нажмите кнопку Сканировать.

Когда появится форма «Новое развернутое сканирование», введите хосты, которые необходимо проверить в поле «Целевые адреса». Можно ввести один IP-адрес, диапазон IP или стандартную CIDR запись. Каждый элемент должен появиться в новой линии.

Вы можете запустить сканирование с помощью всего лишь одного целевого диапазона. Однако, если вы хотите более детально настроить сканирование, можно воспользоваться дополнительными параметрами. Например, вы можете указать хосты, которые вы хотите исключить из сканирования и установить скорость сканирования.

Хотите узнать больше о развернутом сканировании? Перейдите на

Импорт данных

Если вы используете сканер уязвимостей, вы можете импортировать отчет об уязвимости в проект Metasploit. Импортированные данные об уязвимости также включают в себя хост-метаданные, которые можно анализировать, чтобы определить дополнительные пути для атаки. Metasploit поддерживает несколько сканеров уязвимостей, в том числе Nessus, Qualys и Core Impact.

Вы также можете экспортировать и импортировать данные из одного проекта Metasploit в другой. Это позволяет обмениваться результатами между проектами и другими членами команды.

Чтобы импортировать дынные в проект, нажмите на кнопку Импорт, расположенную в панели задач. Когда появится страница импорта данных, выберите импорт из NeXpose или импорт из файла. В зависимости от выбранного варианта форма отобразит параметры, которые необходимо настроить для импорта файла.

Например, если вы хотите импортировать из NeXpose, необходимо выбрать консоль, которую вы желаете использовать, чтобы запустить сканирование или импортировать сайт. Если вы хотите импортировать файл, нужно перейти к местоположению файла.

Чтобы увидеть полный список доступных типов импорта и узнать больше об импорте, перейдите на

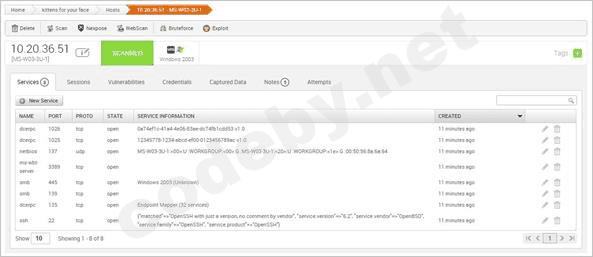

Просмотр и управление данными хоста

Вы можете просматривать данные хоста на уровне проекта или на уровне хоста. На уровне проекта Metasploit обеспечивает представление всех хостов, которые были добавлены в проект.

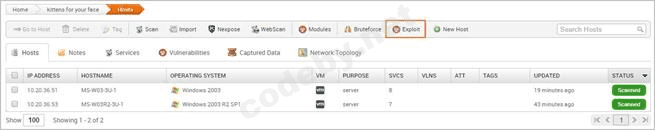

Для доступа к просмотру на уровне проекта выберите Aнализ > Хосты.

Просмотр на уровне проекта изначально показывает список узлов сети с количеством портов и сервисов для каждого хоста. Вы также можете просмотреть все записи, сервисы, уязвимые места и полученные данные для проекта. Чтобы получить доступ к ним, нажмите на их вкладки.

Чтобы просмотреть подробные детали для хоста, необходимо нажать кнопку IP-адрес хоста. Это хороший способ, с помощью которого можно увидеть уязвимые места и учетные данные конкретного хоста.

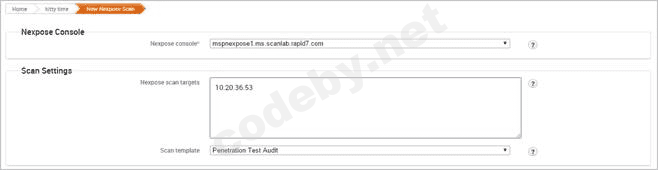

Запуск сканирования уязвимостей

После добавления целевых данных в ваш проект вы можете запустить сканирование уязвимостей, чтобы точно определить недостатки безопасности, которые могут быть использованы. Сканеры проверяют известные уязвимости и ошибки конфигурации, которые существуют на целевых машинах. Эта информация поможет вам определить возможные направления и планы атаки.

Интеграция с NeXpose позволяет запустить сканирование уязвимостей непосредственно из веб-интерфейса Metasploit. Сканирование NeXpose идентифицирует активные сервисы, открытые порты, а также приложения, которые работают на каждом хосте; NeXpose пытается определить уязвимые места, которые могут существовать на основе известных сервисов и приложений.

Чтобы запустить сканирование NeXpose, нажмите кнопку NeXpose, расположенную в панели задач.

Когда появится форма настроек NeXpose, нужно настроить и выбрать консоль, которую вы хотите использовать для выполнения сканирования. Также необходимо определить узлы для проверки и выбрать один из доступных шаблонов сканирования, который определяет уровень используемого аудита. Для получения дополнительной информации о шаблонах сканирования, ознакомтесь с

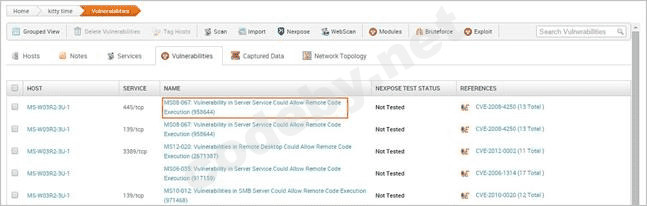

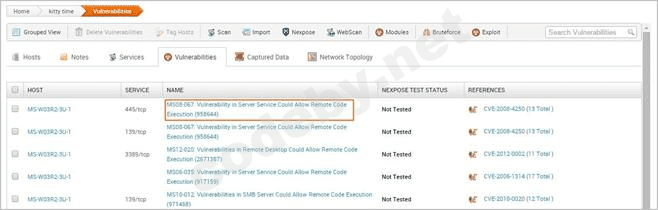

Чтобы просмотреть все потенциальные уязвимости, которые были найденные NeXpose, выберите Aнализ> Уязвимости. Вы можете нажать на имя уязвимости для просмотра модулей, которые были использованы для того, чтобы ее найти.

Важная информация: эксплуатация.

Самый простой способ сканирования и проверки уязвимостей – с помощью мастера проверки, который автоматизирует процесс сканирования для пользователей NeXpose и Metasploit Pro. Мастер предоставляет управляемый и удобный интерфейс, который поможет вам пройти процесс проверки – от импорта данных NeXpose до автоматической эксплуатации уязвимостей для отправки результатов проверки обратно к NeXpose.

Если у вас нет доступа к NeXpose и / или к Metasploit Pro, для проверки потребуется выполнить ручной анализ уязвимостей. Ручная проверка требует немного больше усилий, но обеспечивает гораздо больший контроль над уязвимостями,

Чтобы узнать больше информации о проверке уязвимостей, перейдите на

Использование известных уязвимостей

После того, как вы собрали информацию о ваших целях и определили потенциальные уязвимости, вы можете перейти к фазе эксплуатации. Эксплуатация – это процесс запуска эксплойтов против обнаруженных уязвимостей. Успешная эксплуатация обеспечивает доступ к целевым системам, поэтому вы сможете получить хэши паролей и файлы конфигурации.

Metasploit предлагает несколько различных методов, которые можно использовать для эксплуатации: автоматическая эксплуатация и ручная.

Автоматическая эксплуатация

Автоматическая эксплуатация использует перекрестные ссылки, открытые сервисы, уязвимые ссылки, чтобы найти соответствующие эксплойты. Все эксплойты добавляются в план атаки, который и определяет эксплойты для запуска. Особенность автоматической эксплуатации в том, чтобы завершить сессию как можно быстрее за счет использования данных, которые Metasploit имеет для целевых хостов.

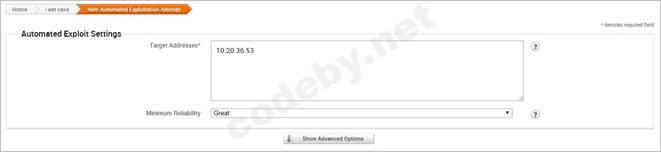

Для запуска автоматической эксплуатации, нажмите кнопку Эксплуатация, расположенную в панели задач.

Вы должны предоставить хосты, которые хотите использовать и минимальную надежность каждому эксплойту. Минимальная надежность может быть установлена, чтобы гарантировать безопасность эксплойтов, которые запускаются. Чем выше уровень надежности, тем меньше вероятность того, что эксплойты будут использоваться вредоносными сервисами. Чтобы ознакомиться с описаниями каждого модуля, перейдите на эту страницу.

Ручная эксплуатация

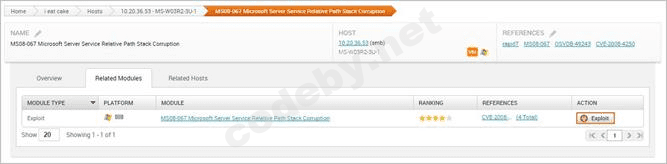

Ручная эксплуатация обеспечивает более целенаправленный и методический подход к использованию уязвимостей. С ее помощью можно по одному запускать выбранные эксплойты. Данный метод особенно полезен, если существует определенная уязвимость, которую вы хотите использовать.

Например, если вы знаете, что SMB сервер на Windows XP не имеет патча MS08-067, вы можете попробовать запустить соответствующий модуль, чтобы использовать его.

Для поиска модулей выберите Модули> Поиск и введите имя модуля, который вы хотите запустить. Лучший способ найти модуль – поиск по ссылке уязвимости. Например, если вы хотите искать формы 08-067, вы можете искать for’ms08-067 ‘. Также можно осуществлять поиск по пути модуля: exploit/windows/smb/ms08_067_netapi.

Один из самых простых и удобных способов найти эксплоит для уязвимости – непосредственно на странице уязвимости. Чтобы просмотреть все уязвимости в проекте, выберите Анализ > Уязвимости. Вы можете нажать на имя уязвимости, чтобы просмотреть связанные модули, которые могут применятся для ее использования.

Отдельный вид уязвимости показывает список эксплойтов, которые могут быть использованы против хоста. Вы можете нажать кнопку Использовать, чтобы открыть страницу настроек модуля.

Общие настройки модулей

Каждый модуль имеет свой собственный набор опций, который может быть настроен для ваших потребностей. Существует очень много возможностей, поэтому перечислить здесь все невозможо. Тем не менее, ниже представлены несколько вариантов, которые обычно используются для настройки модулей:

Любой эксплойт, который успешно использует результаты уязвимостей в открытой сессии, вы можете использовать для извлечения информации из цели. Реальное значение атаки зависит от данных, которые вы можете получить от цели (например, хэши паролей, системные файлы), а также от того, как вы будете использовать эти данные для получения доступа к дополнительным системам.

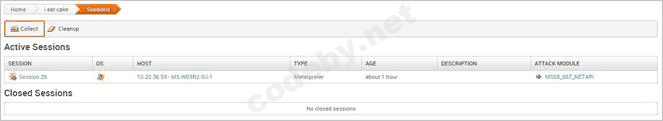

Для просмотра списка открытых сеансов выберите вкладку Сеансы (Sessions). Нажмите на ID сеанса, чтобы просмотреть пост-эксплуатационные задачи, которые могут быть запущены против хоста.

Для того, чтобы собрать данные из эксплуатируемой системы, нажмите на кнопку Collect.

Список всех открытых сеансов показывает тип данных, которые могут быть собраны.

Очистка сессий

Когда вы закончите работу с открытой сессией, вы можете ее очистить, перед тем, как завершить сеанс. Это позволит удалить любые доказательства, которые могут быть оставлены в системе. Чтобы очистить сеанс, перейдите на страницу Sessions (Сеансы) и нажмите кнопку Clean up (Очистить).

Когда появится страница очистки сессии, выберите сеансы, которые вы хотите закрыть, после этого нажмите на кнопку Clean up

Sessions.

Создание отчета

В конце теста на проникновение вы можете создать отчет. Metasploit предоставляет несколько видов отчетов, которые можно использовать для компиляции результатов тестирования и консолидации данных. Каждый отчет организует свои выводы в соответствующие разделы, отображает диаграммы и графики для статистических данных, и резюмирует основные выводы.

Чтобы узнать больше об отчетах, перейдите на

Дополнительные ресурсы

Мы с вами изучили много информации. Если вы желаете изучить более детально определенные вопросы, обратитесь к

Теперь, когда вы знаете, как выполнять общие задачи в Metasploit Pro, ознакомьтесь с другими опциями, которые можно использовать:

Перевод: Виктория Верстлер

Ссылка скрыта от гостей

. А если Metasploit уже установлен на вашем компьютере, поздравляем! Вы можете начинать работу.О Metasploit

Metasploit – это платформа для тестирования, поиска и использования уязвимостей. Она включает фреймворки Metasploit и их коммерческие аналоги: Metasploit Pro, Express, Community и Nexpose Ultimate.

Фреймворк Metasploit

Metasploit Framework является основой для создания коммерческих продуктов. Это проект с открытым кодом, который обеспечивает инфраструктуру, содержание и инструменты для проведения тестов и обширного аудита безопасности. Благодаря сообществу с открытым исходным кодом и собственной трудолюбивой контент-команде, регулярно добавляются новые модули. А это значит, что они становятся доступными для вас сразу после публикации.

В интернете есть довольно много ресурсов, которые могут помочь вам узнать, как использовать фреймворк Metasploit. Тем не менее, мы настоятельно рекомендуем ознакомиться с Metasploit Framework Wiki, которая поддерживается командой Rapid 7.

Если вы не можете найти то, что вам нужно, дайте нам знать, и мы добавим нужную информацию.

Metasploit Pro и другие коммерческие версии

Коммерческие версии Metasploit, которые включают Pro, Express, Community и Nexpose Ultimate, доступны для пользователей, которые предпочитают использовать веб-интерфейс для тестирования на проникновение. В дополнение к веб-интерфейсу некоторые коммерческие издания предоставляют возможности, которые недоступные в Metasploit Framework.

Большинство дополнительных функций нацелены на автоматизацию и оптимизацию общих задач тестирования, как, например, проверка уязвимости, социальная инженерия, методы грубой атаки.

Если вы используете командную строку, но по-прежнему желаете получить доступ к коммерческим функциями, не волнуйтесь. Metasploit Pro включает консоль, которая очень похожа на Msf консоль, за исключением того, что она дает доступ к большинству функций в командной строке Metasploit Provia.

Запуск Metasploit

Rapid7 представляет коммерческие и открытые версии Metasploit для операционных систем Linux и Windows.

Вы можете загрузить и запустить файл для установки Metasploit Pro на локальном компьютере или на удаленном хосте. Вне зависимости от того, где вы устанавливаете Metasploit Pro, вы можете получить доступ к интерфейсу через веб-браузер. Metasploit использует защищенное соединение с сервером.

Если вы установили Metasploit Pro на веб-сервер, пользователи могут использовать веб-браузер, чтобы получить доступ к интерфейсу с любого места. Пользователям нужно знать адрес и порт сервера. По умолчанию служба Metasploit использует порт 3790. Вы можете изменить порт, который использует Metasploit, в процессе установки.

Если Metasploit повторно запускается на вашем локальном компьютере, вы можете использовать локальный хост и порт 3790, чтобы получить доступ к Metasploit Pro. Например, введите

Ссылка скрыта от гостей

в URL браузера, чтобы загрузить пользовательский интерфейс.Чтобы получить больше информации об установке, ознакомьтесь с разделом «Установка фреймворка Metasploit» или «

Ссылка скрыта от гостей

».Компоненты Metasploit Pro

Metasploit Pro состоит из нескольких компонентов, которые обеспечивают полный пакет инструментов для тестирования. Следующие компоненты входят в состав Metasploit Pro.

Фрейморк Metasploit

Metasploit Framework – это платформа для тестирования с открытым исходным кодом, которая предоставляет доступ к различным приложениям, операционным системам и платформам. Вы можете использовать Metasploit Framework для создания дополнительных инструментов пользовательской безопасности или написать свой код для новых уязвимостей.

Команда Metasploit регулярно выпускает обновления, которые содержат новые модули и обновления, которые содержат исправления и улучшения для Metasploit Pro.

Moдули

Модуль – это отдельный элемент кода или программного обеспечения, который расширяет функциональные возможности Metasploit Framework. Модули автоматизируют функциональные возможности, которые обеспечивает Metasploit Framework.

Модули бывают: эксплойт, пейлоуд, NOP, модуль постэксплуатации и другие. Тип модуля определяет его назначение.

Сервисы

Metasploit использует следующие сервисы:

- Postgre SQL запускает базу данных, которую Metasploit Pro использует для хранения данных проекта.

- Ruby on Rails запускает веб-интерфейс Metasploit Pro.

- Pro сервис или Metasploit сервис использует Rails, фреймворк Metasploit и Metasploit RPC сервер.

Для работы с Metasploit Pro доступен веб-интерфейс. Чтобы запустить его, откройте браузер и перейдите на

Ссылка скрыта от гостей

.Интерфейс командной строки

Консоль Pro позволяет выполнить командную строку с помощью Metasploit.

Основные понятия и термины

Чтобы познакомить вас с Metasploit Pro, ниже представлены некоторые понятия и термины, которые необходимо понимать:

- Дополнительный модуль: Модуль, который не выполняет пейлоуд. Примеры дополнительных модулей: сканеры, отказ от атак сервера и др.

- Bind-shell пейлоуд: Командная строка, которая присоединяет слушателя к используемой системе и ожидает подключения к слушателю.

- База данных: База данных хранит данные хоста, системные логи, собранные сведения и данные отчёта.

- Развернутое сканирование: Развернутое сканирование – это Metasploit сканирование, которое соединяет Nmap и различные модули Metasploit.

- Exploit: Программа, которая использует преимущества определенной уязвимости и предоставляет злоумышленнику доступ к целевой системе. Программа, как правило, содержит пейлоуд и доставляет его к цели. Например, один из наиболее распространенных эксплойтов – это MS08-067, который нацелен на уязвимость службы Windows и делает возможным удаленное выполнение кода.

- Exploit модуль: Модуль, который выполняет последовательность команд для использования уязвимости в системе или приложения для обеспечения доступа к целевой системе. Короче говоря, эксплойт создает сеанс. Эксплойт модули включают: переполнение буфера, инъекции кода и эксплойты веб-приложений.

- Слушатель: Слушатель ждет сигнала соединения от любой эксплуатируемой цели или атакующей машины и управляет соединением.

- Meterpreter: Продвинутый многофункциональный пейлоуд, который обеспечивает интерактивный шелл. Из шелла Meterpreter вы можете скачать файл, получить хэши паролей для учетных записей пользователей, и др. Meterpreter запускается памятью, поэтому большинство систем обнаружения вторжений не видят его.

- Модуль: Автономная часть кода, которая расширяет функциональные возможности Metasploit Framework. Различают такие типы модулей: эксплойт, дополнительный или постэксплуатационный. Тип модуля определяет его назначение. Например, любой модуль, который может открыть шелл цели, называется эксплоит. Популярный эксплоит-модуль MS08-067.

- Пейлоуд: Фактический код, который используется на целевой системе после того, как эксплойт успешно компрометирует цель. Пейлоуд позволяет определить, как вы хотите подключиться к шеллу и что вы хотите сделать относительно целевой системы после того, как начнете ее контролировать. Пейлоуд может быть противоположным или связанным с шеллом. Основное различие между этими двумя видами в направлении связи.

- Модуль постэксплуатации: Модуль, который позволяет собрать больше информации или получить дальнейший доступ к эксплуатируемой целевой системе. Примеры послеэксплуатационных модулей включают в себя приложения и сервисы переписчиков.

- Проект: Контейнер для целей, задач, отчетов и данных, которые являются частью сканирования. Проект содержит рабочее пространство, которое используется для создания сканирования и настройки задач. Каждый тест на проникновение работает изнутри проекта.

- Обратный шелл Payload: Шелл, который соединяется с атакующей машиной.

- Shell (шелл): Интерфейс, который обеспечивает доступ к удаленной цели.

- Код шелл: Набор инструкций, который эксплойт использует в качестве payload.

- Задача: Действие, которое может выполнять Metasploit, например, сканирование, эксплуатация, отчетность.

- Рабочее пространство: То же самое, что и проект, за исключением того, что используется только при работе с Metasploit Framework.

- Уязвимость: Недостаток безопасности, который позволяет злоумышленнику компрометировать цель. Скомпрометированная система может стать причиной эскалации привилегий, несанкционированного доступа к данным, похищения паролей, переполнения буфера.

Общий процесс тестирования на проникновение может быть разделен на несколько этапов или фаз. В зависимости от методологии, которую вы будете применять, в тесте на проникновение может быть использовано от четырех до семи фаз. Названия этапов могут меняться, но они, как правило, состоят из: зондирования, сканирования, эксплуатации, постэксплуатации, сохранения доступа, очистки и отчетности.

Работа Metasploit Pro может быть основана на разных этапах тестирования. Рабочий процесс в общем включает в себя такие шаги:

- Создание проекта: Создание проекта для хранения данных, собранных из ваших целей.

- Сбор информации: Используется развернутое сканирование, Nexpose или инструменты для обеспечения Metasploit Pro данными хостов, С их помощью могут быть выявленны уязвимости.

- Эксплойт: Используются автоматические или ручные эксплойты для запуска атак против известных уязвимостей и получения доступа к скомпрометированным целям.

- Постэксплуатация: Используйте модули постэксплуатации или интерактивные сессии, чтобы собрать больше информации о скомпрометированных целях. Metasploit Pro предоставляет несколько инструментов, которые можно использовать для взаимодействия с открытыми сессиями на эксплуатируемой машине. Например, вы можете просмотреть общие файловые системы на скомпрометированных целях, чтобы идентифицировать информацию о внутренних приложениях и использовать функцию сбора паролей и хэшей.

- Грубая атака: запуск грубой атаки для проверки собранных паролей, чтобы обнаружить действующие имена входа.

- Очистка открытых сессий: Вы можете закрыть открытые сессии на используемых целях, чтобы удалить какую-либо информацию о данных, которые могут быть в системе. Этот процесс восстанавливает исходные настройки в целевой системе.

- Создание отчетов: Создание отчета с подробными выводами. Metasploit Pro предоставляет несколько типов отчетов, которые можно использовать для настройки данных отчета. Наиболее часто используемый – это отчет по аудиту, который обеспечивает детальную оценку хостов и учетных данных, захваченных в проекте.

Чтобы использовать веб-интерфейс для работы с Metasploit Pro, откройте браузер и перейдите на

Ссылка скрыта от гостей

. Если Metasploit повторно запущен на вашем компьютере, вам нужно заменить Localhost на адрес удаленного компьютера.Для входа в веб-интерфейс вам нужно имя пользователя и пароль для учетной записи, созданной при активации лицензионного ключа для Metasploit Pro. Если вы не можете вспомнить пароль, установленный для учетной записи, вам нужно его

Ссылка скрыта от гостей

.Поддерживаемые браузеры

Если пользовательский интерфейс не отображает все элементы должным образом, пожалуйста, убедитесь, что вы используете один из поддерживаемых браузеров, перечисленных ниже:

- Google Chrome 10+

- Mozilla Firefox 18+

- Internet Explorer 10+

- Iceweasel 18+

Pro Console обеспечивает функциональные возможности Metasploit Pro через интерфейс командной строки и служит альтернативой Metasploit Web UI. Если вы традиционно используете Metasploit Framework, то Pro Console предоставит вам нечто похожее на консоль Msf.

Вы можете использовать Pro Console для исполнения следующих задач:

- Создание и управление проектами.

- Сканирование и перечисление хостов.

- Импорт и экспорт данных.

- Настройка и запуск модулей.

- Запуск автоматизированных эксплойтов.

- Просмотр информации о хостах.

- Сбор данных из используемых систем.

Вы не можете выполнять все задачи через консоль Pro. Задачи, которые не поддерживаются: отчетность, социальная инженерия, запуск Meta модулей, настройка цепочки задач, запуск грубой атаки, сканирование веб-приложений.

Запуск Pro Console на WindowsЧтобы запустить консоль на Windows, выберите Начало > Metasploit > Консоль Metasploit.

Вы также можете запустить консоль из командной строки. Для того, чтобы запустить консоль из командной строки, введите следующее:

Код:

$ cd /metasploit

$ console.batДля того, чтобы запустить консоль на Linux, выполните следующие действия:

Код:

$ cd /opt/Metasploit/

$ sudo msfproТеперь, когда вы знакомы с некоторыми основами Metasploit, давайте более детально рассмотрим Metasploit Pro. После входа в Metasploit Pro первый экран, который открывается – это страница Проекты. Здесь представлены все проекты, которые в настоящее время хранятся в Metasploit Pro. Также вам открывается доступ к новостям о продуктах и запуску мастеров, инструментов.

Вне зависимости от того, где вы находитесь в приложении, вы можете выбрать Проекты > Показать все проекты из панели инструментов или нажать на логотип Metasploit Pro, чтобы перейти на страницу (см. ниже):

Панель инструментов

Основная панель инструментов расположена в верхней части веб-интерфейса. Она доступна из любой точки в Metasploit Pro. Вы можете использовать панель инструментов для доступа к меню проектов, настройки учетной записи и меню администратора.

Мастер быстрого запуска

Каждый мастер быстрого запуска работает с помощью управляемого интерфейса, который проведет вас через задачу тестирования на проникновение, как, например, сканирование и эксплуатация цели, создание инженерных социальных кампаний, сканирование и использование веб-приложений, а также проверка уязвимостей.

Вы можете нажать на любую из иконок мастера быстрого запуска, чтобы запустить управляемый интерфейс.

Новости о продуктах

В этом разделе представлены последние новости Rapid 7. Если вы хотите использовать самые новые модули из Rapid 7 и сообщества, панель «Новости о продуктах» – отличное место для того, чтобы узнать больше об актуальных обновлениях.

Если по какой-то причине вы не хотите видеть панель новостей, вы можете скрыть ее так, чтобы она не отображалась на странице проектов.

Создание проекта

Теперь, когда вы знакомы со страницей проектов, давайте попробуем создать проект.

Проект содержит рабочее пространство, хранилище данных. Есть возможность взаимодействовать логическими группами. У вас будут часто возникать различные требования к разным подсетям в организации, поэтому иметь несколько проектов для представления этих требований – отличная идея.

Например, вы можете создать проект для отдела кадров и еще один проект для IT-отдела. Ваши требования для этих отделов могут сильно отличаться, поэтому логично распределить цели в разные проекты. Вы можете создавать отдельные отчеты для каждого отдела, чтобы провести сравнительный анализ и предоставить свои выводы организации.

Создать проект просто. Можно нажать на кнопку Новый проект на странице проектов или выбрать Проект > Новый проект на основной панели инструментов.

Когда появится страница «Новые проекты», вам нужно всего лишь указать имя. Если вы хотите настроить проект, вы можете добавить описание, указать диапазон сети, а также назначить уровень доступа пользователей.

Желаете узнать больше о проектах?

Ссылка скрыта от гостей

.Получение целевых данных

Следующее, что нужно сделать – добавить данные в проект. Есть несколько способов сделать это:

- Запустить развернутое сканирование.

- Импорт данных, которые у вас уже есть.

Сканирование представляет собой процесс исследования хостов и перечисления открытых портов для получения видимости служб, работающих в сети. Сканирование позволяет идентифицировать активные системы с сервисами, через которые вы можете общаться. Благодаря этому можно разработать эффективный план атаки.

Metasploit имеет свой собственный встроенный развернутый сканер, который использует Nmap для выполнения сканированияя TCP портов и сбора дополнительной информации о целевых хостах.

По умолчанию процесс иследования включает в себя UDP сканирование, которое посылает UDP зонды к наиболее известным портам UDP, как, например, NETBIOS, DHCP, DNS и SNMP. Сканирование проверяет около 250 портов, которые, как правило, используются внешними сервисами.

В процессе сканирования Metasploit Pro автоматически сохраняет данные хоста в проекте. Вы можете просмотреть данные хоста, чтобы получить лучшее представление о топологии сети и определить наилучший способ использования каждой цели. Чем больше информации вы сможете собрать о цели, тем точнее сможете настроить тест для нее.

Запуск тестирования – процесс не сложный. В рамках проекта нажмите кнопку Сканировать.

Когда появится форма «Новое развернутое сканирование», введите хосты, которые необходимо проверить в поле «Целевые адреса». Можно ввести один IP-адрес, диапазон IP или стандартную CIDR запись. Каждый элемент должен появиться в новой линии.

Вы можете запустить сканирование с помощью всего лишь одного целевого диапазона. Однако, если вы хотите более детально настроить сканирование, можно воспользоваться дополнительными параметрами. Например, вы можете указать хосты, которые вы хотите исключить из сканирования и установить скорость сканирования.

Хотите узнать больше о развернутом сканировании? Перейдите на

Ссылка скрыта от гостей

.Импорт данных

Если вы используете сканер уязвимостей, вы можете импортировать отчет об уязвимости в проект Metasploit. Импортированные данные об уязвимости также включают в себя хост-метаданные, которые можно анализировать, чтобы определить дополнительные пути для атаки. Metasploit поддерживает несколько сканеров уязвимостей, в том числе Nessus, Qualys и Core Impact.

Вы также можете экспортировать и импортировать данные из одного проекта Metasploit в другой. Это позволяет обмениваться результатами между проектами и другими членами команды.

Чтобы импортировать дынные в проект, нажмите на кнопку Импорт, расположенную в панели задач. Когда появится страница импорта данных, выберите импорт из NeXpose или импорт из файла. В зависимости от выбранного варианта форма отобразит параметры, которые необходимо настроить для импорта файла.

Например, если вы хотите импортировать из NeXpose, необходимо выбрать консоль, которую вы желаете использовать, чтобы запустить сканирование или импортировать сайт. Если вы хотите импортировать файл, нужно перейти к местоположению файла.

Чтобы увидеть полный список доступных типов импорта и узнать больше об импорте, перейдите на

Ссылка скрыта от гостей

.Просмотр и управление данными хоста

Вы можете просматривать данные хоста на уровне проекта или на уровне хоста. На уровне проекта Metasploit обеспечивает представление всех хостов, которые были добавлены в проект.

Для доступа к просмотру на уровне проекта выберите Aнализ > Хосты.

Просмотр на уровне проекта изначально показывает список узлов сети с количеством портов и сервисов для каждого хоста. Вы также можете просмотреть все записи, сервисы, уязвимые места и полученные данные для проекта. Чтобы получить доступ к ним, нажмите на их вкладки.

Чтобы просмотреть подробные детали для хоста, необходимо нажать кнопку IP-адрес хоста. Это хороший способ, с помощью которого можно увидеть уязвимые места и учетные данные конкретного хоста.

Запуск сканирования уязвимостей

После добавления целевых данных в ваш проект вы можете запустить сканирование уязвимостей, чтобы точно определить недостатки безопасности, которые могут быть использованы. Сканеры проверяют известные уязвимости и ошибки конфигурации, которые существуют на целевых машинах. Эта информация поможет вам определить возможные направления и планы атаки.

Интеграция с NeXpose позволяет запустить сканирование уязвимостей непосредственно из веб-интерфейса Metasploit. Сканирование NeXpose идентифицирует активные сервисы, открытые порты, а также приложения, которые работают на каждом хосте; NeXpose пытается определить уязвимые места, которые могут существовать на основе известных сервисов и приложений.

Чтобы запустить сканирование NeXpose, нажмите кнопку NeXpose, расположенную в панели задач.

Когда появится форма настроек NeXpose, нужно настроить и выбрать консоль, которую вы хотите использовать для выполнения сканирования. Также необходимо определить узлы для проверки и выбрать один из доступных шаблонов сканирования, который определяет уровень используемого аудита. Для получения дополнительной информации о шаблонах сканирования, ознакомтесь с

Ссылка скрыта от гостей

.Чтобы просмотреть все потенциальные уязвимости, которые были найденные NeXpose, выберите Aнализ> Уязвимости. Вы можете нажать на имя уязвимости для просмотра модулей, которые были использованы для того, чтобы ее найти.

Важная информация: эксплуатация.

Сканеры уязвимостей являются полезными инструментами, которые могут помочь вам быстро найти потенциальные недостатки безопасности. Тем не менее, вы можете запустить некоторые вспомогательные модули, такие как FTP, SMB и VNC, чтобы вручную определить потенциальные уязвимости, которые могут быть использованы. Ручной анализ уязвимости отнимает значительно больше времени и требует критического мышления, а также глубоких знаний с вашей стороны, но это поможет вам создать точный и эффективный план атаки.

Простой способ поиска и использования уязвимостейСамый простой способ сканирования и проверки уязвимостей – с помощью мастера проверки, который автоматизирует процесс сканирования для пользователей NeXpose и Metasploit Pro. Мастер предоставляет управляемый и удобный интерфейс, который поможет вам пройти процесс проверки – от импорта данных NeXpose до автоматической эксплуатации уязвимостей для отправки результатов проверки обратно к NeXpose.

Если у вас нет доступа к NeXpose и / или к Metasploit Pro, для проверки потребуется выполнить ручной анализ уязвимостей. Ручная проверка требует немного больше усилий, но обеспечивает гораздо больший контроль над уязвимостями,

Чтобы узнать больше информации о проверке уязвимостей, перейдите на

Ссылка скрыта от гостей

.Использование известных уязвимостей

После того, как вы собрали информацию о ваших целях и определили потенциальные уязвимости, вы можете перейти к фазе эксплуатации. Эксплуатация – это процесс запуска эксплойтов против обнаруженных уязвимостей. Успешная эксплуатация обеспечивает доступ к целевым системам, поэтому вы сможете получить хэши паролей и файлы конфигурации.

Metasploit предлагает несколько различных методов, которые можно использовать для эксплуатации: автоматическая эксплуатация и ручная.

Автоматическая эксплуатация

Автоматическая эксплуатация использует перекрестные ссылки, открытые сервисы, уязвимые ссылки, чтобы найти соответствующие эксплойты. Все эксплойты добавляются в план атаки, который и определяет эксплойты для запуска. Особенность автоматической эксплуатации в том, чтобы завершить сессию как можно быстрее за счет использования данных, которые Metasploit имеет для целевых хостов.

Для запуска автоматической эксплуатации, нажмите кнопку Эксплуатация, расположенную в панели задач.

Вы должны предоставить хосты, которые хотите использовать и минимальную надежность каждому эксплойту. Минимальная надежность может быть установлена, чтобы гарантировать безопасность эксплойтов, которые запускаются. Чем выше уровень надежности, тем меньше вероятность того, что эксплойты будут использоваться вредоносными сервисами. Чтобы ознакомиться с описаниями каждого модуля, перейдите на эту страницу.

Ручная эксплуатация

Ручная эксплуатация обеспечивает более целенаправленный и методический подход к использованию уязвимостей. С ее помощью можно по одному запускать выбранные эксплойты. Данный метод особенно полезен, если существует определенная уязвимость, которую вы хотите использовать.

Например, если вы знаете, что SMB сервер на Windows XP не имеет патча MS08-067, вы можете попробовать запустить соответствующий модуль, чтобы использовать его.

Для поиска модулей выберите Модули> Поиск и введите имя модуля, который вы хотите запустить. Лучший способ найти модуль – поиск по ссылке уязвимости. Например, если вы хотите искать формы 08-067, вы можете искать for’ms08-067 ‘. Также можно осуществлять поиск по пути модуля: exploit/windows/smb/ms08_067_netapi.

Один из самых простых и удобных способов найти эксплоит для уязвимости – непосредственно на странице уязвимости. Чтобы просмотреть все уязвимости в проекте, выберите Анализ > Уязвимости. Вы можете нажать на имя уязвимости, чтобы просмотреть связанные модули, которые могут применятся для ее использования.

Отдельный вид уязвимости показывает список эксплойтов, которые могут быть использованы против хоста. Вы можете нажать кнопку Использовать, чтобы открыть страницу настроек модуля.

Общие настройки модулей

Каждый модуль имеет свой собственный набор опций, который может быть настроен для ваших потребностей. Существует очень много возможностей, поэтому перечислить здесь все невозможо. Тем не менее, ниже представлены несколько вариантов, которые обычно используются для настройки модулей:

- Тип пейлоуда: Определяет тип пейлоуда, который эксплойт будет доставлять к цели. Выберите один из следующих типов пейлоуда:

- Command: Пейлоуд, который выполняет команду. С его помощью можно выполнять команды на удаленном компьютере.

- Meterpreter: Прогрессивный пейлоуд, который предоставляет командную строку, с помощью которой можно доставлять команды и применять расширения.

- Тип соединения: Определяет, как Metasploit будет подключаться к цели. Выберите один из следующих типов соединения:

- Автоматический: При автоматическом соединении используется связанное соединение, если был обнаружен NAT; в противном случае, используется обратная связь.

- Связанный: Используется связанное соединение, что особенно важно, если цель находится не в зоне брандмауэра или NAT шлюза.

- Обратный: Использует обратную связь, что особенно важно, если ваша система не может инициировать соединение с целями.

- LHOST: Определяет адрес локального хоста.

- LPORT: Определяет порты, которые вы хотите использовать для обратных связей.

- RHOST: Определяет адрес цели.

- RPORT: Определяет удаленный порт, который вы хотите атаковать.

- Настройки цели: Указывает целевую операционную систему и версию.

- Перерыв эксплойта: Определяет время ожидания в течение нескольких минут.

Любой эксплойт, который успешно использует результаты уязвимостей в открытой сессии, вы можете использовать для извлечения информации из цели. Реальное значение атаки зависит от данных, которые вы можете получить от цели (например, хэши паролей, системные файлы), а также от того, как вы будете использовать эти данные для получения доступа к дополнительным системам.

Для просмотра списка открытых сеансов выберите вкладку Сеансы (Sessions). Нажмите на ID сеанса, чтобы просмотреть пост-эксплуатационные задачи, которые могут быть запущены против хоста.

Для того, чтобы собрать данные из эксплуатируемой системы, нажмите на кнопку Collect.

Список всех открытых сеансов показывает тип данных, которые могут быть собраны.

Очистка сессий

Когда вы закончите работу с открытой сессией, вы можете ее очистить, перед тем, как завершить сеанс. Это позволит удалить любые доказательства, которые могут быть оставлены в системе. Чтобы очистить сеанс, перейдите на страницу Sessions (Сеансы) и нажмите кнопку Clean up (Очистить).

Когда появится страница очистки сессии, выберите сеансы, которые вы хотите закрыть, после этого нажмите на кнопку Clean up

Sessions.

Создание отчета

В конце теста на проникновение вы можете создать отчет. Metasploit предоставляет несколько видов отчетов, которые можно использовать для компиляции результатов тестирования и консолидации данных. Каждый отчет организует свои выводы в соответствующие разделы, отображает диаграммы и графики для статистических данных, и резюмирует основные выводы.

Чтобы узнать больше об отчетах, перейдите на

Ссылка скрыта от гостей

.Дополнительные ресурсы

Мы с вами изучили много информации. Если вы желаете изучить более детально определенные вопросы, обратитесь к

Ссылка скрыта от гостей

.Теперь, когда вы знаете, как выполнять общие задачи в Metasploit Pro, ознакомьтесь с другими опциями, которые можно использовать:

- Желаете автоматизировать задачи? Ознакомьтесь с цепными задачами.

- Интересуетесь грубой атакой?

Ссылка скрыта от гостей.

- Хотите запустить программу по вопросам безопасности?

Ссылка скрыта от гостей, как построить кампании социальной инженернии.

- Предпочитаете командную строку?

Ссылка скрыта от гостей.

- Интересуют фреймворки?

Ссылка скрыта от гостей.

Ссылка скрыта от гостей

Перевод: Виктория Верстлер