Внимание codeby, вещает Ghost Pants , сегодня мы поговорим о тестировании уязвимостей и манипуляциях в сети с помощью устройства на базе ОС android. А спонсор сегодняшней статьи root права, "root права, да как же их поставить?!", для получения рута зайдите на 4pda и введите в поиск модель вашего телефона, а там поймёте.

Итак, первым делом скачиваем приложение superSU с play market'а, данная программа предоставляет рут доступ приложениям которые этого требуют скачать supersu с play market

скачиваем и заходим в приложение, если показывает что рут доступ есть, то всё окей, едем дальше. Теперь мы установим busybox. Busybox- это набор unix команд которые требуются для некоторых программ

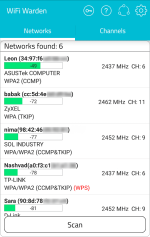

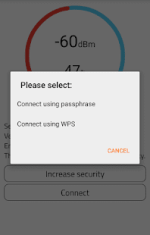

Ну вот и всё, мы полностью готовы, теперь будем устанавливать приложения с которыми будем работать. Начнём со взлома wifi. Взлом wifi на андроид довольно сложный, поэтому мы будем использовать приложения просто перебирающие wps pin'ы, мой фаворит это wifi warden, приложение перебирает стандартные пины роутеров и справляется со своей задачей в 5 случаях из 10. Рут не обязателен.

Также для wps брутфорса неплохо подходит wps wpa tester (обязательный рут) и wps connect (обязательный рут, также в нём есть функция просмотра сохранённых паролей). Окей, мы взломали wifi и подключились к нему, это хорошо, но впереди ещё много интересного. Сейчас мы поговорим о сканерах сети. Я пользуюсь Фингом, это очень удобный сканер сети с красивым интерфейсом, функцией обнаружения работающих служб, wake on lan'а, tracert и пинга. не имеет рут функций

Теперь обсудим боевые приложения:

1) Csploit- это приложение умеет искать устройства в сети, сканировать их порты, делать трассировку, обнаружать ОС устройства его тип и сервисы с помощью инспектора, искать эксплойты с помощью информации собранной через инспекор, вламывать авторизацию (telnet, ssh и прочее), и самое интересное для нас - MITM (man-in-the-middle или же человек по середине). С помощью mitm атаки мы можем снифать весь трафик и сохранять его в файл формата pcap который может проанализировать с помощью pcap reader'а, ещё есть функция снифа паролей для htpp, ftp, imap и прочего, замена видео и изображений, внедрение скриптов на веб страницы и ещё много не очень то и интересных функций. Если брать в расчёт то что вы хотите взламывать что-либо с телефона, это означает что вам нужно делать всё довольно быстро, для этого мы используем самую полезную функцию (моё субъективное мнение) в разделе MITM - сниффер сессий, данная функция анализирует трафик в сети на предмет cookie файлов и подменяет сессии на устройстве, т.е. если некая "тётя Галя" сидит в одноклассниках или смотрит какую бы открытку отправить внучке, то мы видим сессию на сайте ok.ru, если зайти на страничку которая до начала атаки была авторизована, то после начала атаки она деавторизуется.

2) Zanti, буду краток, zanti-это тот же самый csploit, только очень часто на нём глючит mitm, из плюсов могу выделить ОЧЕНЬ эффективный взломщик авторизации, в остальном zanti и csploit равны/

3) Ещё есть shark for root, это порт всем знакомого wireshark на андроид, он собирает весь трафик в pcap файл, на этом его функционал заканчивается.

Теперь перейдём к приложениям которые когда-нибудь да пригодятся

1) Wifi kill - отключи своего другана от сети

2) Set mac address - приложение позволяет сменить мак

3) Network spoofer - внебрачный сын zanti и csploit, приложение создано в основном для того чтобы разыграть друзей, подмен картинок, переворот страницы, реадрес и прочие весёлые функции (а может и нет).

Это все приложения для взлома с помощью вашего android устройства в работоспособности которых я уверен. Теперь мы поговорим про 2 крайне интересных приложения, хотя их трудно так назвать.

1) *гремит гром, сотрясается земля, люди в панике бегут, из-за облаков появляется:* Termux - это приложение являет собой самый удобный и оптимизированный терминал линукса, на него мы накатываем Metasploit-framework и создаём пейлоады, но это дело долгое и не всегда подходит.

Примечание: лучше использовать с приложением hackers keyboard (клавиатура со стрелочками) чтобы стул не сгорал после неправильно введённого символа в команде состоящей из 2 строчек. Жмак для скачивания.

крутые скриншоты вам чтобы вы нажали на "Жмак"

2) Kali net hunter - ну тут рассказывать можно долго, но если вкратце, то это Kali linux на ваш смартфон, к сожалению официально данный набор утилит вышел лишь на телефоны google pixel и чтобы поставить его на ваш смартфон нужно очень сильно постараться, после установки мы получаем набор из программ

Ну вот статья и подошла к концу, надеюсь тебе понравилось мой дорогой читатель, теперь твоя цель взломать соседский вайфай и рассказать соседу о том что его сеть уязвима и бежать как можно быстрее)

Итак, первым делом скачиваем приложение superSU с play market'а, данная программа предоставляет рут доступ приложениям которые этого требуют скачать supersu с play market

скачиваем и заходим в приложение, если показывает что рут доступ есть, то всё окей, едем дальше. Теперь мы установим busybox. Busybox- это набор unix команд которые требуются для некоторых программ

Ссылка скрыта от гостей

.Ну вот и всё, мы полностью готовы, теперь будем устанавливать приложения с которыми будем работать. Начнём со взлома wifi. Взлом wifi на андроид довольно сложный, поэтому мы будем использовать приложения просто перебирающие wps pin'ы, мой фаворит это wifi warden, приложение перебирает стандартные пины роутеров и справляется со своей задачей в 5 случаях из 10. Рут не обязателен.

Также для wps брутфорса неплохо подходит wps wpa tester (обязательный рут) и wps connect (обязательный рут, также в нём есть функция просмотра сохранённых паролей). Окей, мы взломали wifi и подключились к нему, это хорошо, но впереди ещё много интересного. Сейчас мы поговорим о сканерах сети. Я пользуюсь Фингом, это очень удобный сканер сети с красивым интерфейсом, функцией обнаружения работающих служб, wake on lan'а, tracert и пинга. не имеет рут функций

Теперь обсудим боевые приложения:

1) Csploit- это приложение умеет искать устройства в сети, сканировать их порты, делать трассировку, обнаружать ОС устройства его тип и сервисы с помощью инспектора, искать эксплойты с помощью информации собранной через инспекор, вламывать авторизацию (telnet, ssh и прочее), и самое интересное для нас - MITM (man-in-the-middle или же человек по середине). С помощью mitm атаки мы можем снифать весь трафик и сохранять его в файл формата pcap который может проанализировать с помощью pcap reader'а, ещё есть функция снифа паролей для htpp, ftp, imap и прочего, замена видео и изображений, внедрение скриптов на веб страницы и ещё много не очень то и интересных функций. Если брать в расчёт то что вы хотите взламывать что-либо с телефона, это означает что вам нужно делать всё довольно быстро, для этого мы используем самую полезную функцию (моё субъективное мнение) в разделе MITM - сниффер сессий, данная функция анализирует трафик в сети на предмет cookie файлов и подменяет сессии на устройстве, т.е. если некая "тётя Галя" сидит в одноклассниках или смотрит какую бы открытку отправить внучке, то мы видим сессию на сайте ok.ru, если зайти на страничку которая до начала атаки была авторизована, то после начала атаки она деавторизуется.

2) Zanti, буду краток, zanti-это тот же самый csploit, только очень часто на нём глючит mitm, из плюсов могу выделить ОЧЕНЬ эффективный взломщик авторизации, в остальном zanti и csploit равны/

3) Ещё есть shark for root, это порт всем знакомого wireshark на андроид, он собирает весь трафик в pcap файл, на этом его функционал заканчивается.

Теперь перейдём к приложениям которые когда-нибудь да пригодятся

1) Wifi kill - отключи своего другана от сети

2) Set mac address - приложение позволяет сменить мак

3) Network spoofer - внебрачный сын zanti и csploit, приложение создано в основном для того чтобы разыграть друзей, подмен картинок, переворот страницы, реадрес и прочие весёлые функции (а может и нет).

Это все приложения для взлома с помощью вашего android устройства в работоспособности которых я уверен. Теперь мы поговорим про 2 крайне интересных приложения, хотя их трудно так назвать.

1) *гремит гром, сотрясается земля, люди в панике бегут, из-за облаков появляется:* Termux - это приложение являет собой самый удобный и оптимизированный терминал линукса, на него мы накатываем Metasploit-framework и создаём пейлоады, но это дело долгое и не всегда подходит.

Примечание: лучше использовать с приложением hackers keyboard (клавиатура со стрелочками) чтобы стул не сгорал после неправильно введённого символа в команде состоящей из 2 строчек. Жмак для скачивания.

крутые скриншоты вам чтобы вы нажали на "Жмак"

2) Kali net hunter - ну тут рассказывать можно долго, но если вкратце, то это Kali linux на ваш смартфон, к сожалению официально данный набор утилит вышел лишь на телефоны google pixel и чтобы поставить его на ваш смартфон нужно очень сильно постараться, после установки мы получаем набор из программ

- NetHunter Home — приложение-обвязка для запуска самыхнеобходимых функций Kali NetHunter.

- Дистрибутив Kali Linux в каталоге /data/local/kali-armhf/ (все операции запускаются в нем).

- BusyBox и консольный редактор Nano.

- Android VNC — простой VNC-клиент для доступа к рабочему столу Kali Linux.

- BlueNMEA — приложение для отсылки текущих координат на другое устройство по Bluetooth или TCP (нужен для работы Kismet).

- DriveDroid — приложение, позволяющее использовать смартфон в качестве Live USB.

- Hacker’s Keyboard — всем известная полноразмерная Android-клавиатура.

- RF Analyzer — приложение для работы с HackRF/RTL-SDR.

- USB Keyboard — эмулятор USB-клавиатуры.

- Набор конфигурационных файлов и обоев на карте памяти (в каталогах files и kali-nh).

Ну вот статья и подошла к концу, надеюсь тебе понравилось мой дорогой читатель, теперь твоя цель взломать соседский вайфай и рассказать соседу о том что его сеть уязвима и бежать как можно быстрее)

Вложения

Последнее редактирование: