В предыдущих руководствах по взлому Wi-Fi я показал вам способы создании поддельной точки доступа, совершения DoS-атаки на беспроводную точку доступа, а так же методы взлома паролейWEP и WPA2. Но наша сегодняшняя статья посвящена немного другой теме.

Во многих ресторанах, отелях, аэропортах, самолётах и кафе имеются открытые беспроводные точки доступа. Но после подключения к такой точке доступа, вы будете перенаправлены на прокси, который попросит вас указать свои учётные данные. Это стандартная практика, применяемая во многих коммерческих заведениях по всему миру. К тому же, получение учётные данных, обычно, связано с внесением определённой платы.

Но что если у вас не кредитной карты или вы просто забыли её взять, а доступ к интернету вам крайне необходим? У вас всё равно есть шанс подключиться, если сервер принимает ICMP, и вы достаточно терпеливы.

В дополнение, представьте ситуацию, в которой вам нужно незаметно получить файл, отправить или принять сообщение, не оставив за собой практически никаких следов. Тогда вы, несомненно, захотите воспользоваться данным методом.

Примечание: Это довольно продвинутая техника, так что если вы пока новичок, поработайте над другими более простыми методами взлома, прежде чем переходить к этой статье.

ICMP: Протокол межсетевых управляющих сообщений

Как вы знаете, ICMP - это протокол, используемый для обнаружения присутствия активного хоста. Мы может определить, активен ли хост (обратите на это внимание, новички), воспользовавшись следующей командой:

Существует несколько типов ICMP сообщений, но это является эхо-запросом (Тип 0) и эхо-ответом (Тип 8). Хотя почти все мы в какой-то момент пользовались утилитой ping, помните, что есть и другие типы ICMP, полезные при сканировании или взломе систем, блокирующих или отклоняющих ICMP сообщения типа 0.

Если сервер принимает ICMP (многие не делают этого в качестве меры предосторожности), вы можете воспользоваться этим протоколом, чтобы обойти аутентификацию через прокси (веб-страницу, запрашивающую ваши учётные данные). Это очень медленный метод, поэтому я не рекомендую пользоваться им ежедневно. Но в критической ситуации он может помочь вам получить свою почту, не покупая доступ к беспроводной сети, или воспользоваться интернетом, не оставив следов.

Шаг 1: Запустите Kali и скачайте Icmptx

Для начала, запустите Kali Linux и загрузите icmptx. Поскольку icmptx присутствует в репозитории Kali, просто введите:

Эта команда установит icmptx на вашу операционную систему Kali.

Шаг 2: Доступ к справке

Далее, давайте взглянем на файл справки для icmptx. Просто введите:

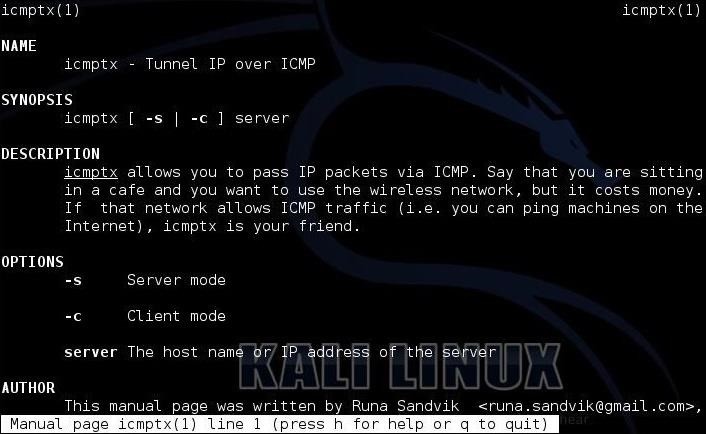

Появится вот такой экран справки. Как видите, синтаксис довольно прост и прямолинеен. К сожалению, о его реализации этого сказать нельзя.

Когда мы загружали пакет icmptx, он установил страницу руководства, так что давайте откроем её, выполнив эту команду:

Страница руководства даёт нам не так много новой информации сверх того, что мы уже узнали благодаря справке.

Шаг 3: Прокси на стороне сервера

Для работы icmptx вам нужно настроить прокси/сервер между собой, клиентом и предполагаемой целью в сети. Сначала давайте разберёмся с прокси/сервером.

Команда для настройки прокси/сервера довольно проста:

В данном случае мы направили прокси/сервер на IP-адрес 10.0.0.1. Это всего лишь пример. Вам нужно будет заменить его IP-адресом цели, к которой вы пытаетесь подключиться.

Шаг 4: Туннелирование

Далее нам необходимо настроить туннель. Туннель обеспечивает передачу и приём пакетов для пользовательских приложений. Поскольку icmptx является пользовательской утилитой, туннель нужен нам, чтобы отправлять и принимать пакеты. В данном случае это будут ICMP пакеты.

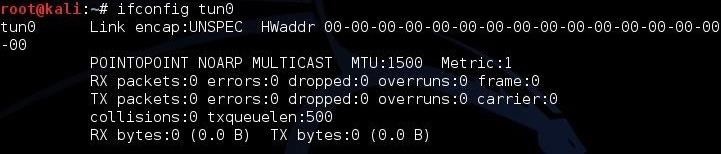

Мы можем проверить, поддерживает ли наше ядро туннелирование, введя:

Такой ответ указывает на то, что наша операционная система Debian (на которой построена Kali) действительно поддерживает туннелирование. Давайте сразу настроим туннель на сервере.

Шаг 5: IP-маршрутизация

Далее, нам нужно настроить этот сервер так, чтобы он, во-первых, игнорировал ICMP запросы и, во-вторых, перенаправлял IP-трафик. Если мы не приказали ядру игнорировать ICMP запросы, оно ответит посредством эхо-ответа (Тип 8). То есть будет вести себя нормально. Нам это не нужно. Мы хотим, чтобы ICMP трафик входит на сервер и проходил прямо сквозь него.

Чтобы ядро начало игнорировать ICMP трафик, введите:

Затем нам необходимо перенаправить IP-трафик, выполнив следующую команду:

Шаг 6: Настройка клиента

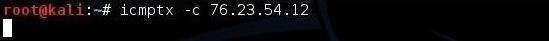

Теперь приступим к настройке нашего клиента. Это система, которую мы будем использовать для получения доступа к интернету. На ней нам тоже нужно установить icmptx, но здесь мы воспользуемся конфигурацией клиента, а не сервера.

Для этого введите:

Затем нам нужно организовать туннель на этой системе.

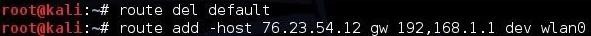

После этого следует добавить путь к прокси.

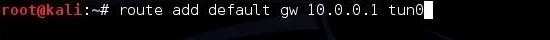

Ну и наконец, нам нужно создать маршрут через только что созданный туннель (tun0) к серверу в сети, к которой мы хотим получить доступ.

Теперь вы сможете пользоваться интернетом без всякой аутентификации и будете практически невидимы !

Хотя использование icmptx нельзя назвать практичным, если вам нужен ежедневный доступ к интернету, в крайнем случае или при чрезвычайных обстоятельствах, эта утилита поможет вам обойти веб-аутентификацию, не оставив никаких следов. Очень немногие администраторы будут искать ICMP трафик, чтобы отследить вашу активность, а поскольку вы не проходили аутентификацию, найти ваши следы будет очень сложно. В дополнение, если вы настроите сервер на системе-зомби, ваши следы приведут только к серверу/зомби.

Если вас заинтересовали техники взлома беспроводных сетей, ознакомьтесь с публикациями и руководствами, входящими в мой цикл статей по взлому Wi-Fi. И, конечно, не забывайте про наш форум.

Источник

Во многих ресторанах, отелях, аэропортах, самолётах и кафе имеются открытые беспроводные точки доступа. Но после подключения к такой точке доступа, вы будете перенаправлены на прокси, который попросит вас указать свои учётные данные. Это стандартная практика, применяемая во многих коммерческих заведениях по всему миру. К тому же, получение учётные данных, обычно, связано с внесением определённой платы.

Но что если у вас не кредитной карты или вы просто забыли её взять, а доступ к интернету вам крайне необходим? У вас всё равно есть шанс подключиться, если сервер принимает ICMP, и вы достаточно терпеливы.

В дополнение, представьте ситуацию, в которой вам нужно незаметно получить файл, отправить или принять сообщение, не оставив за собой практически никаких следов. Тогда вы, несомненно, захотите воспользоваться данным методом.

Примечание: Это довольно продвинутая техника, так что если вы пока новичок, поработайте над другими более простыми методами взлома, прежде чем переходить к этой статье.

ICMP: Протокол межсетевых управляющих сообщений

Как вы знаете, ICMP - это протокол, используемый для обнаружения присутствия активного хоста. Мы может определить, активен ли хост (обратите на это внимание, новички), воспользовавшись следующей командой:

Код:

kali > ping <IP-адрес>Если сервер принимает ICMP (многие не делают этого в качестве меры предосторожности), вы можете воспользоваться этим протоколом, чтобы обойти аутентификацию через прокси (веб-страницу, запрашивающую ваши учётные данные). Это очень медленный метод, поэтому я не рекомендую пользоваться им ежедневно. Но в критической ситуации он может помочь вам получить свою почту, не покупая доступ к беспроводной сети, или воспользоваться интернетом, не оставив следов.

Шаг 1: Запустите Kali и скачайте Icmptx

Для начала, запустите Kali Linux и загрузите icmptx. Поскольку icmptx присутствует в репозитории Kali, просто введите:

Код:

kali > apt-get install icmptx

Эта команда установит icmptx на вашу операционную систему Kali.

Шаг 2: Доступ к справке

Далее, давайте взглянем на файл справки для icmptx. Просто введите:

Код:

kali > icmptx

Появится вот такой экран справки. Как видите, синтаксис довольно прост и прямолинеен. К сожалению, о его реализации этого сказать нельзя.

Когда мы загружали пакет icmptx, он установил страницу руководства, так что давайте откроем её, выполнив эту команду:

Код:

kali > man icmptx

Страница руководства даёт нам не так много новой информации сверх того, что мы уже узнали благодаря справке.

Шаг 3: Прокси на стороне сервера

Для работы icmptx вам нужно настроить прокси/сервер между собой, клиентом и предполагаемой целью в сети. Сначала давайте разберёмся с прокси/сервером.

Команда для настройки прокси/сервера довольно проста:

Код:

kali > icmptx -s 10.0.0.1

В данном случае мы направили прокси/сервер на IP-адрес 10.0.0.1. Это всего лишь пример. Вам нужно будет заменить его IP-адресом цели, к которой вы пытаетесь подключиться.

Шаг 4: Туннелирование

Далее нам необходимо настроить туннель. Туннель обеспечивает передачу и приём пакетов для пользовательских приложений. Поскольку icmptx является пользовательской утилитой, туннель нужен нам, чтобы отправлять и принимать пакеты. В данном случае это будут ICMP пакеты.

Мы можем проверить, поддерживает ли наше ядро туннелирование, введя:

Код:

kali > ifconfig tun0

Такой ответ указывает на то, что наша операционная система Debian (на которой построена Kali) действительно поддерживает туннелирование. Давайте сразу настроим туннель на сервере.

Шаг 5: IP-маршрутизация

Далее, нам нужно настроить этот сервер так, чтобы он, во-первых, игнорировал ICMP запросы и, во-вторых, перенаправлял IP-трафик. Если мы не приказали ядру игнорировать ICMP запросы, оно ответит посредством эхо-ответа (Тип 8). То есть будет вести себя нормально. Нам это не нужно. Мы хотим, чтобы ICMP трафик входит на сервер и проходил прямо сквозь него.

Чтобы ядро начало игнорировать ICMP трафик, введите:

Код:

kali > echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all

Код:

kali > echo 1 > /proc/sys/net/ipv4/ip_forwardШаг 6: Настройка клиента

Теперь приступим к настройке нашего клиента. Это система, которую мы будем использовать для получения доступа к интернету. На ней нам тоже нужно установить icmptx, но здесь мы воспользуемся конфигурацией клиента, а не сервера.

Для этого введите:

Код:

kali > icmptx -c <IP-адрес прокси/сервера>

Затем нам нужно организовать туннель на этой системе.

После этого следует добавить путь к прокси.

Ну и наконец, нам нужно создать маршрут через только что созданный туннель (tun0) к серверу в сети, к которой мы хотим получить доступ.

Теперь вы сможете пользоваться интернетом без всякой аутентификации и будете практически невидимы !

Хотя использование icmptx нельзя назвать практичным, если вам нужен ежедневный доступ к интернету, в крайнем случае или при чрезвычайных обстоятельствах, эта утилита поможет вам обойти веб-аутентификацию, не оставив никаких следов. Очень немногие администраторы будут искать ICMP трафик, чтобы отследить вашу активность, а поскольку вы не проходили аутентификацию, найти ваши следы будет очень сложно. В дополнение, если вы настроите сервер на системе-зомби, ваши следы приведут только к серверу/зомби.

Если вас заинтересовали техники взлома беспроводных сетей, ознакомьтесь с публикациями и руководствами, входящими в мой цикл статей по взлому Wi-Fi. И, конечно, не забывайте про наш форум.

Источник

Ссылка скрыта от гостей