Облачные технологии, такие как AWS, Azure и GCP, изменили подход к ИТ-инфраструктуре, но с ростом их популярности увеличились и риски. Утечки данных из-за публичных S3-бакетов, скомпрометированные ключи доступа, неправильно настроенные роли — эти ошибки ежегодно обходятся компаниям в миллионы. Эта статья поможет разобраться в основах облачной безопасности, избежать типичных ловушек и защитить данные в облаке. Мы разберём модель разделённой ответственности, частые ошибки, управление доступом, сетевую защиту и полезные инструменты. Если вы ИБ-специалист, пентестер или администратор, этот гайд станет вашим стартом в cloud security.

Зачем нужна облачная безопасность и почему она сложна

Облако — это не просто "чужой сервер". Это сложная экосистема, где ошибки конфигурации могут привести к катастрофам. По

Ссылка скрыта от гостей

Check Point 2025 Cloud Security Report, 75% организаций столкнулись с инцидентами в облаке, а 68% утечек данных происходят из-за неправильных настроек, а не уязвимостей провайдера. Традиционные ИБ-подходы здесь не всегда работают: сетевые периметры размыты, а ответственность за безопасность делится между провайдером и клиентом. Наша цель — показать, как минимизировать риски, понимая правила игры в облаке, особенно с учётом трендов 2025 года, таких как AI-driven threat detection и Zero Trust.Модель разделённой ответственности (Shared Responsibility Model)

Облачные провайдеры, такие как AWS, Azure и GCP, следуют модели разделённой ответственности. Это значит, что провайдер отвечает за безопасность "облака" (физические серверы, гипервизоры, сеть), а клиент — за безопасность "в облаке" (данные, настройки, доступ).Пример для AWS:

- AWS отвечает: за защиту дата-центров, оборудования, виртуализации.

- Клиент отвечает: за настройку IAM-ролей, шифрование данных, конфигурацию S3-бакетов.

Частые ошибки в облачной безопасности

Ошибки в облаке часто связаны с человеческим фактором. Вот топ-3 "факапа":Публичные бакеты и ресурсы:

Проблема: Открытые S3-бакеты (AWS) или Blob Storage (Azure) доступны всем в интернете.

- Кейс: В 2023 году данные 100 млн пользователей утекли из-за публичного S3. Проверить доступ можно было за минуту с помощью AWS CLI:

aws s3api get-bucket-acl --bucket example-buck - Решение: Храните ресурсы приватно, включите блокировку публичности (S3 Block Public Access в AWS, аналогично в Azure Storage).

Подробный разбор сканирования и эксплуатации ошибок в облачных сервисах Amazon, включая IP-ранги и TLS-анализ для AWS/Azure/GCP, в статье "Жёстко сканируем и хакаем облачные сервисы Amazon."

2. Утекшие ключи доступа:

- Проблема: API-ключи в публичных репозиториях GitHub.

- Кейс: Хакеры нашли ключи AWS в коде, получили доступ к EC2 и запустили майнеры.

- Решение: Храните ключи в секретах (AWS Secrets Manager, Azure Key Vault, Google Secret Manager). Сканируйте репозитории с помощью инструментов вроде TruffleHog:

trufflehog github --repo https://github.com/example/re

3. Слишком широкие IAM-роли:

- Проблема: Роли с правами "Admin" для всех сервисов.

- Кейс: В 2025 году из-за чрезмерных прав IAM злоумышленник получил полный доступ к инфраструктуре компании.

- Решение: Применяйте принцип минимальных привилегий (Least Privilege). Пример политики IAM в AWS:

Аналогично в Azure RBAC и GCP IAM.Код:{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": ["s3:GetObject"], "Resource": "arn:aws:s3:::example-bucket/*" } ] }

Управление доступом в облаке

Контроль доступа — основа безопасности. Вот ключевые практики:- Принцип минимальных привилегий:

- Ограничивайте доступ только необходимыми действиями. Например, разработчику не нужен доступ к биллингу.

- Инструмент: AWS IAM Access Analyzer для поиска избыточных прав; аналогично в Azure и GCP.

- Принцип многофакторной аутентификации (MFA):

- Включайте MFA для всех учётных записей в консоли (AWS Console, Azure Portal, Google Cloud Console).

- Кейс: В 2024 году отсутствие MFA привело к компрометации аккаунта администратора Azure.

- Мониторинг действий:

- Используйте AWS CloudTrail, Azure Monitor или GCP Audit Logs для отслеживания операций.

- Пример лога CloudTrail:

Код:{ "eventName": "CreateBucket", "userIdentity": { "type": "IAMUser", "userName": "admin" }, "eventTime": "2025-07-24T10:52:00

Сетевая безопасность в облаке

Облако требует нового подхода к сетевой защите, так как традиционные файрволы не всегда применимы.- Security Groups и сетевые ACL:

- Security Groups (AWS) или Network Security Groups (Azure) — это виртуальные файрволы. Ограничивайте порты и IP.

- Пример настройки Security Group в AWS:

Код:Port: 80, Protocol: TCP, Source: 0.0.0.0/0 (для веб-доступа) Port: 22, Protocol: TCP, Source: 192.168.1.0/24 (для SS

- Сегментация с VPC/подсетями:

- Разделяйте ресурсы по VPC (AWS), VNet (Azure) или VPC (GCP). Например, базы данных — в приватной подсети.

- Кейс: Компания избежала атаки, изолировав публичные и приватные ресурсы в разных VPC.

- Защита API и веб-приложений:

- Используйте Web Application Firewall (WAF) для защиты от XSS, SQL-инъекций.

- Пример настройки AWS WAF:

Код:Rule: Block SQLi patterns Pattern: ' OR '1'='1 Action: Block - В Azure — Azure WAF, в GCP — Cloud Armor.

Для углублённого изучения пентеста веб-приложений в облаке, включая OWASP и эксплуатацию уязвимостей в AWS/Azure/GCP, ознакомьтесь с гайдом "Пентест веб-приложений 2025: От OWASP до взлома облака."

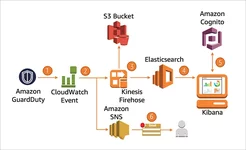

Инструменты и сервисы для облачной безопасности

Облачные провайдеры и open-source сообщество предлагают мощные инструменты для защиты.- Облачные сервисы:

- AWS Config: Отслеживает изменения конфигураций (например, публичные бакеты).

- AWS GuardDuty: Детектит угрозы (аномальный доступ, майнеры) с AI-поддержкой в 2025.

- Microsoft Defender for Cloud (бывший Azure Security Center): Анализирует уязвимости и даёт рекомендации.

- Google Cloud Security Command Center: Обнаруживает миссконфигурации, угрозы и предоставляет asset inventory.

- Open-source инструменты:

- Prowler (AWS, Azure, GCP): Сканирует конфигурации на соответствие CIS Benchmarks.

- CloudSploit (многоплатформенный): Проверяет AWS, Azure, GCP на миссконфигурации.

- ScoutSuite: Генерирует отчёты по безопасности всех облачных ресурсов.

- Prowler (AWS, Azure, GCP): Сканирует конфигурации на соответствие CIS Benchmarks.

Пошаговое руководство по созданию AWScanner для сканирования IP AWS и анализа безопасности, с возможностью адаптации для Azure/GCP: "Создание AWScanner: Пошаговое руководство по сканированию IP AWS для безопасности."

Практические шаги для старта

- Проверьте текущие настройки: используйте AWS Config, CloudSploit или Prowler.

- Включите MFA и ограничьте IAM-роли.

- Настройте мониторинг (CloudTrail, Azure Monitor, GCP Audit Logs).

- Проведите аудит сетевой конфигурации (Security Groups, VPC).

Какие облачные ошибки встречали вы? Пишите в комментариях, делитесь кейсами и задавайте вопросы!

FAQ

1. За что отвечает провайдер, а за что — я?Провайдер защищает инфраструктуру (серверы, сеть). Вы отвечаете за настройки, данные, доступ.

2. Как часто проверять облако на уязвимости?

Ежемесячно или при изменениях (новые ресурсы, IAM-роли). Используйте Prowler или CloudSploit.

3. Что делать, если ключи утекли?

Отзовите ключи (AWS IAM Console), проверьте действия через CloudTrail, настройте ротацию.

4. Можно ли обойтись без платных сервисов?

Да, используйте open-source (Prowler, ScoutSuite).

5. Как защитить API в облаке?

Используйте WAF, ограничивайте доступ через API Gateway и проверяйте ключи.

Вложения

-

1753348822170.webp21,7 КБ · Просмотры: 32

1753348822170.webp21,7 КБ · Просмотры: 32 -

InkedRecord_LI.webp48,2 КБ · Просмотры: 32

InkedRecord_LI.webp48,2 КБ · Просмотры: 32 -

azure-vs-aws-vs-google-cloud-platforms-comparison.pdf919,9 КБ · Просмотры: 37

-

144067160_1703996979771019_774548208757865330_n.webp28 КБ · Просмотры: 64

144067160_1703996979771019_774548208757865330_n.webp28 КБ · Просмотры: 64 -

azure-vs-aws-vs-google-cloud-platforms-comparison.pdf919,9 КБ · Просмотры: 35

-

azure-vs-aws-vs-google-cloud-platforms-comparison_page-0001.webp77,6 КБ · Просмотры: 30

azure-vs-aws-vs-google-cloud-platforms-comparison_page-0001.webp77,6 КБ · Просмотры: 30

Последнее редактирование: