"Обсуждение" потому, что назвать законченной статьёй написанное ниже невозможно.

Думаю, что ни для кого не является секретом тот факт, что компания Майкрософт "шпионит" за пользователями своих продуктов.

В понятие "шпионит" я включила перехват нажатий клавиш на уровне операционной системы, сбор данных о состоянии компьютера и активности пользователя (телеметрия), слив информации, полученной с web-камеры и прочее....

На этом мои "думалки" не заканчиваются

Наверняка не у меня одной возникло желание предотвратить это безобразие, стать единственной и полноправной хозяйкой своего компьютера.

"В рунете огромное количество информации по этой теме" - подумали многие из форумчан в этот момент, - "зачем в очередной раз воду в ступе толочь" ?

"Не торопитесь с выводами, не всё так просто. На практике не всё так просто, как кажется" - могу заверить я каждого, кто прочитал все статьи, посвящённые данной проблеме.

Актуальность информации, изложенная в статьях очень быстро теряет смысл из-за действий, предпринимаемых подчинёнными Билла Гейтса )

Если быть более точной в определениях, то меры по предотвращению "слива" информации - актуальны. Но адреса, куда осуществляется слив постоянно меняются, дополняются и отследить их очень непросто.

Из личного опыта могу утверждать следующее.

Я перечитала почти все статьи в рунете, посвящённые данной проблеме.

Предприняла ВСЕ описанные в них меры.

Но несмотря на это, мой оставленный на ночь работать комп (брандмауэр ) регулярно отслеживает удавшийся коннект.

Наутро я блокирую адреса, куда уходит информация, но в следующую ночь картина повторяется: находятся новые адреса.

Это явление наблюдается на протяжении более двух недель.

Таким образом, ни одна статья по-сути не является законченной.

Более того, мне приходят мысли о том, что справиться в одиночку с этой проблемой невозможно.

Это может показаться невероятным, но именно такой вывод созрел в моём "девичьем" сознании

Выкладываю принятые мною "меры" по предотвращения шпионажа компанией Майкрософт.

Вообще говоря, слово "меры" в предыдущем предложении мне не очень нравится. Потому что это не какие-то разовые мероприятия, а стиль моей работы в среде Windows.

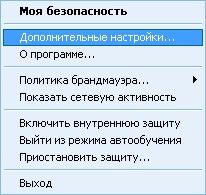

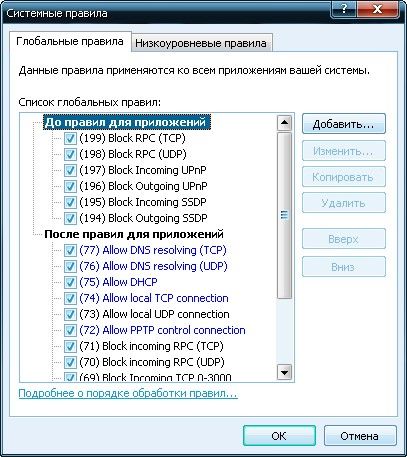

В первую очередь хочется начать с брандмауэра.

Я не пользуюсь встроенным в операционку брандмауэром, хотя считаю его очень хорошим продуктом, намного лучшим в сравнении с остальными "собратьями" (брандмауерами от компаний Аваст, Комодо и так далее..).

Не пользуюсь только из-за недоверия, из соображений того, что он является родным продуктом "мелкомягких" и так или иначе будет работать на "хозяев".

Мой брадмауер -

Ссылка на архив с фаерволлом.

В архиве содержится несколько версий программы:

Но я считаю

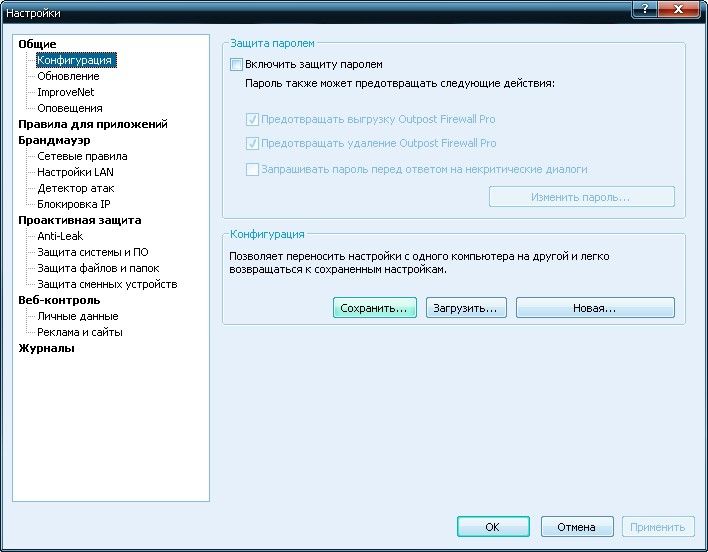

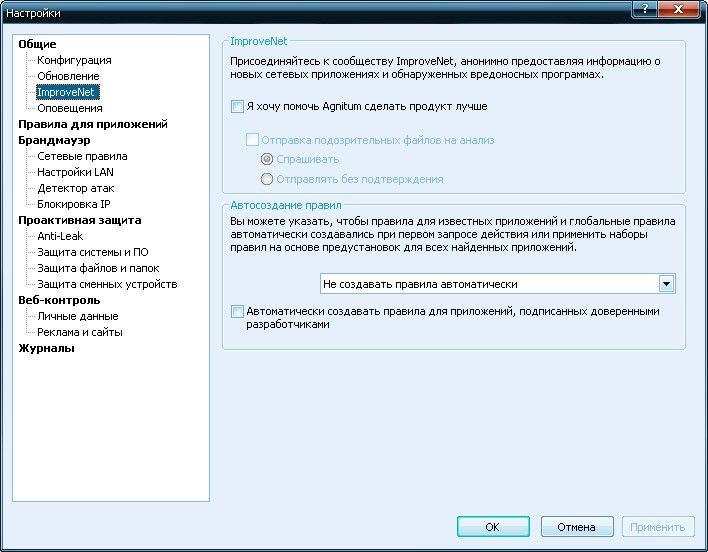

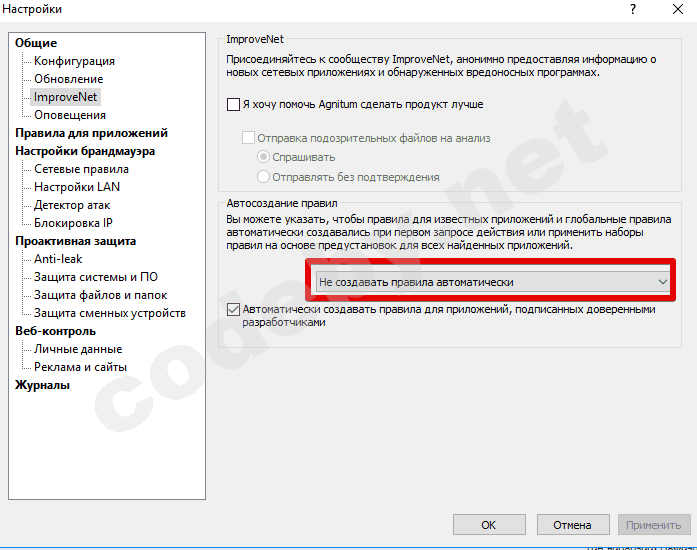

1. Не создаем правила автоматически, не доверяем глупому компьютеру.

Только ручная и интеллектуальная настройка брандмауэра.

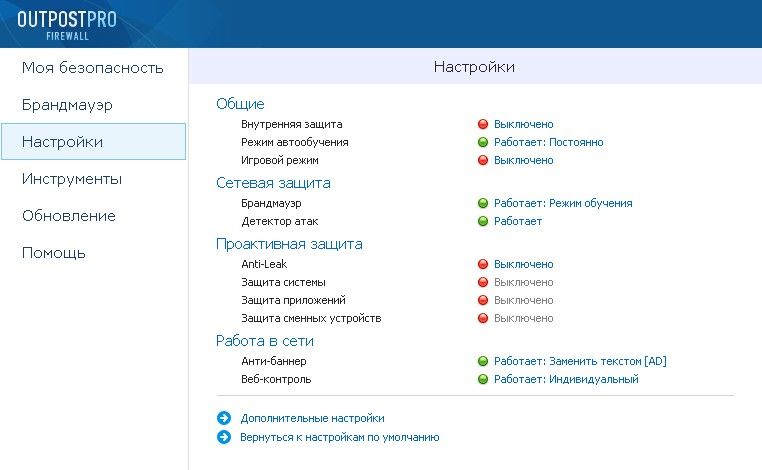

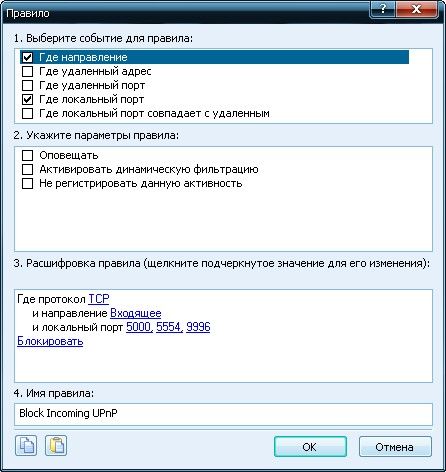

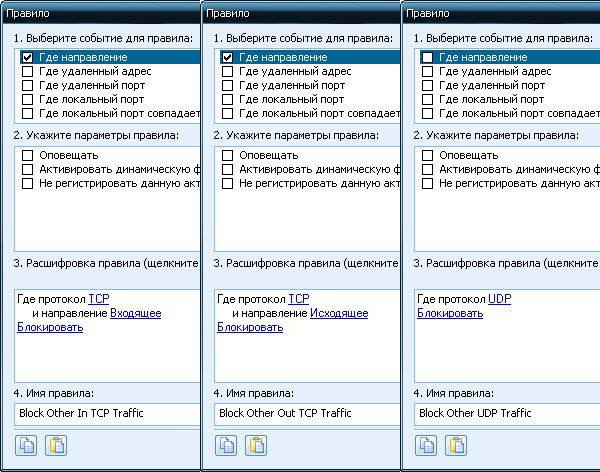

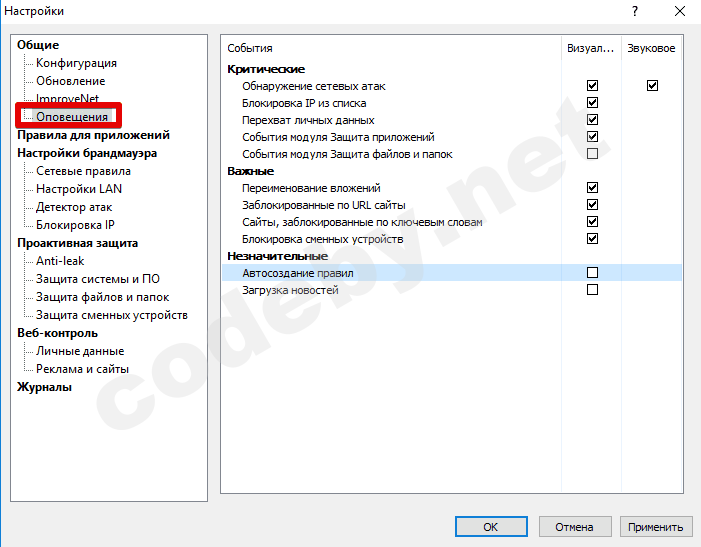

2. Указываем программе оповещать нас при любых подозрительных действиях. Список действий виден на скриншоте.

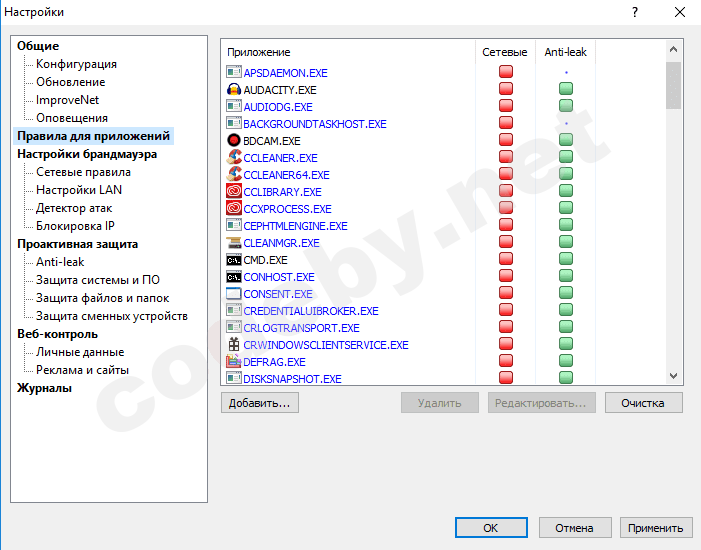

3. Редактируем правила для приложений. В приведенный на скрине список брандмауер будет самостоятельно вносить все приложения, которые проявили активность в системе. Именно эти правила мы обязались устанавливать вручную. Устанавливаем )

Я блокирую ВСЁ, кроме браузера, SSH-клиента и ещё нескольких программ, которые нужны мне для работы в сети (мессенджеры, софт для работы с данными скриншотами, программа для подключения к удалённому рабочему столу).

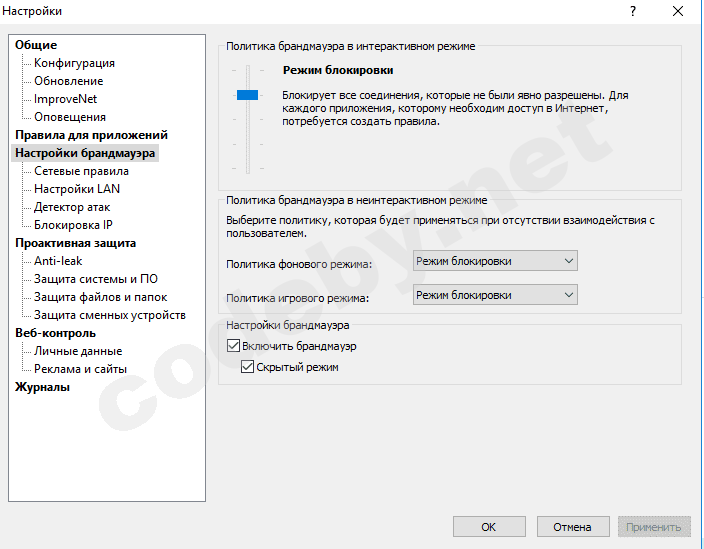

4. В программе предусмотрено несколько режимов работы. Эта функция - для новичков, ведь не каждый пользователь способен понимать, что от него требуется. Новички могут включить режим обучения или иные, но мой выбор - режим блокировки: блокируем все соединения, которые не были явно разрешены.

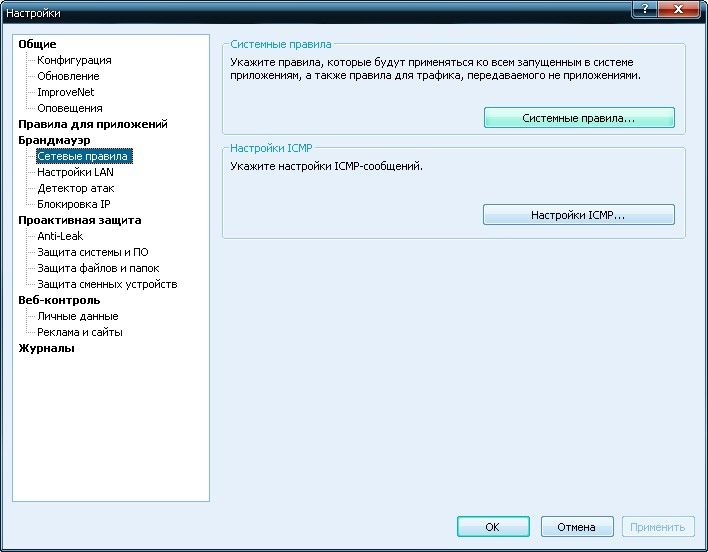

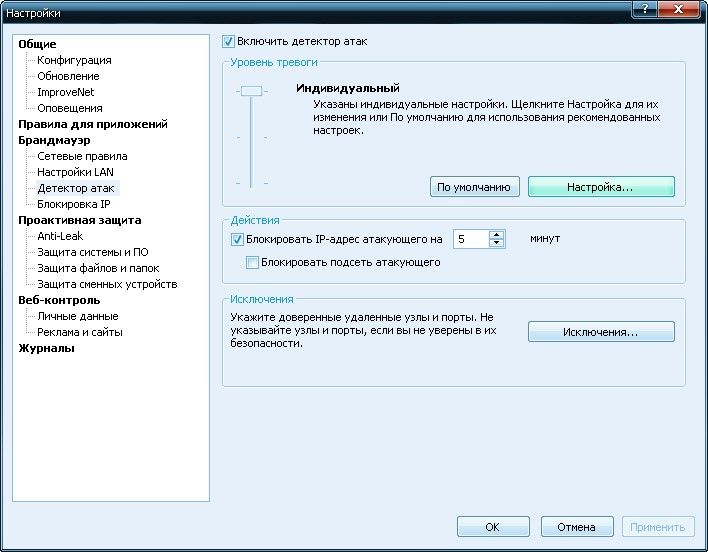

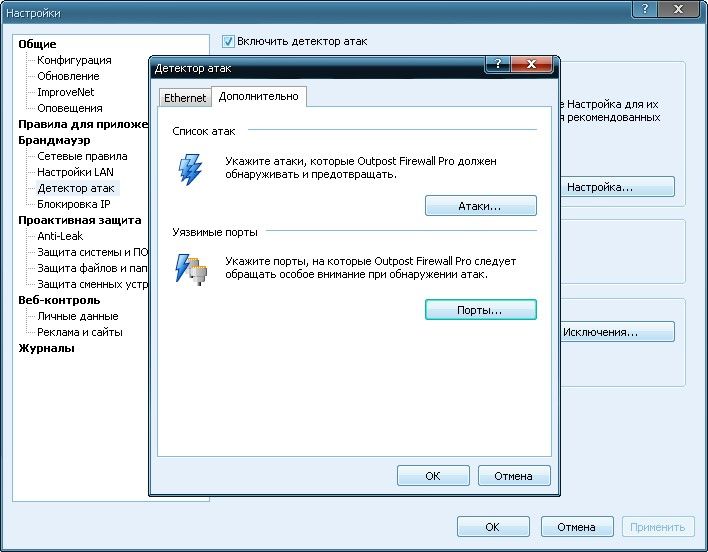

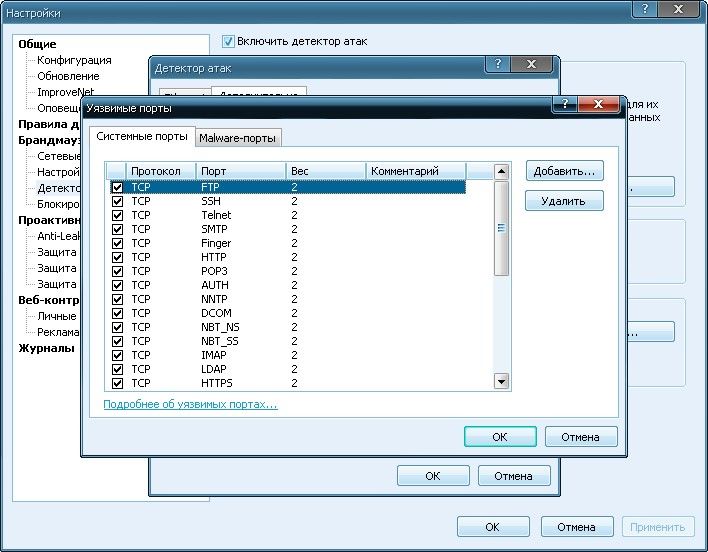

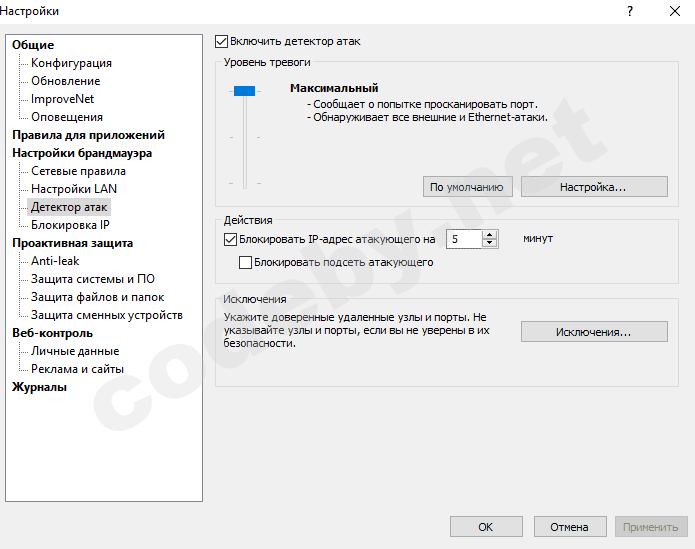

5. Детектор атак устанавливаем на максимальное значение.

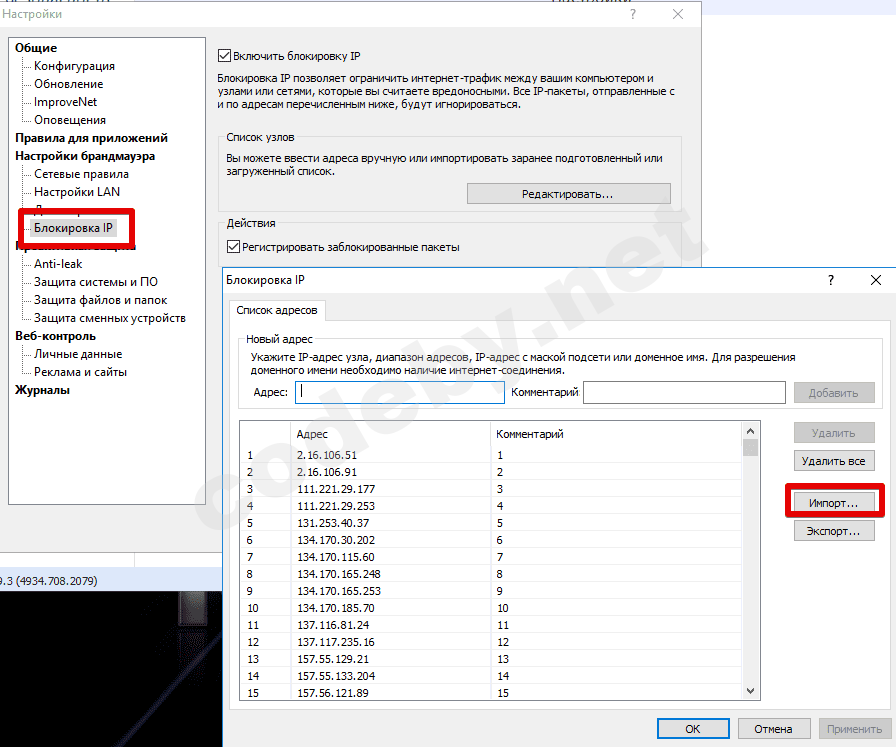

6. САМЫЙ интересный пункт - блокировка IP.

В программе существует возможность импорта и экспорта списка запрещённых адресов.

Привожу содержание своего импортируемого файла

ВНИМАНИЕ, несмотря на столь внушительный список, система всё равно пробивается на свободу )

Именно этот список практически невозможно отследить, и пользуясь случаем предлагаю дополнить его каждому желающему в постах ниже.

Ещё один момент. В этот список могут войти не только адреса, куда информацию сливает система Windows, но и Гугл. Дело в том, что если вы запустите на свой комп хоть какой-то продукт компании Гугл, то этот монстр откустит вам руку по локоть. В соревновании по шпионажу за пользователями, на мой взгляд, Гугл занимает первое место, опережая компанию Майкрософт.

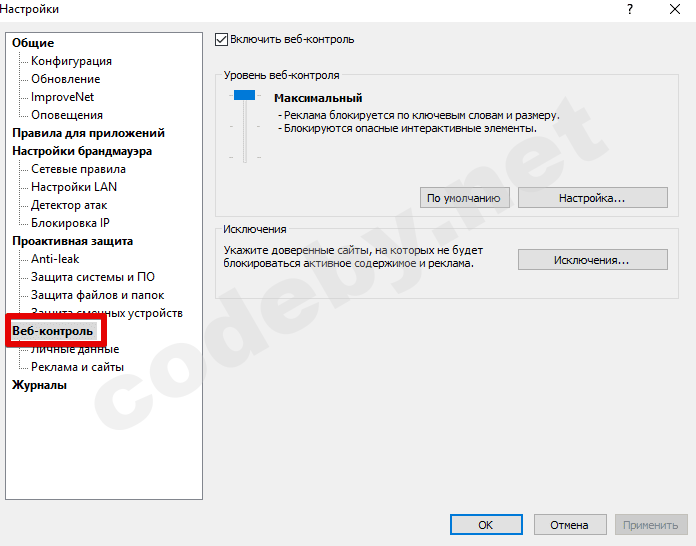

7. Вэб-контроль: индивидуальный. Я блокирую всё ))

Но некоторые значимые для меня сайты ставлю в исключения. Таким образом работа в интернете становится вполне комфортной.

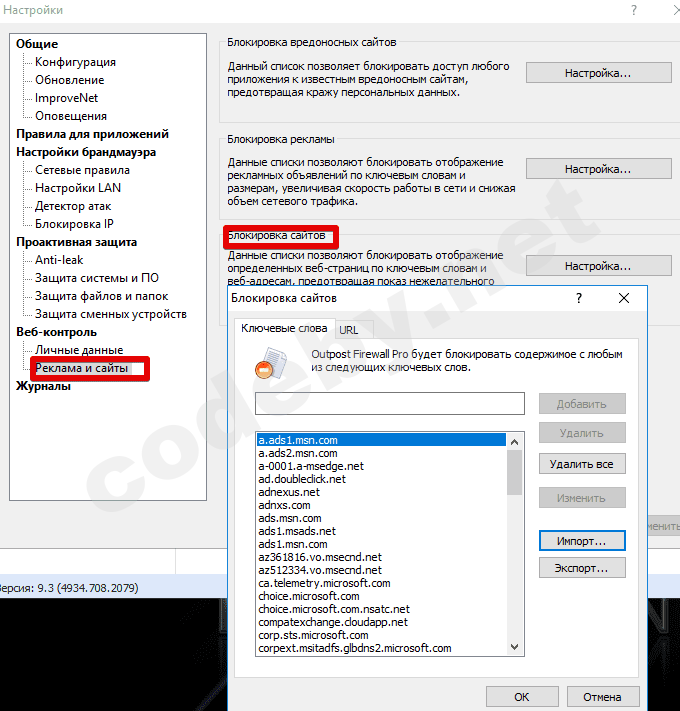

8. Опять очень важный пункт. Блокируем нежелательные сайты. В этот список включаем все сервера, куда стучится Windows.

Мой список:

Мой список:

Это наиболее важные, но не все настройки "Огненной стены".

Описанный в статье брадмауер прост в использовании.

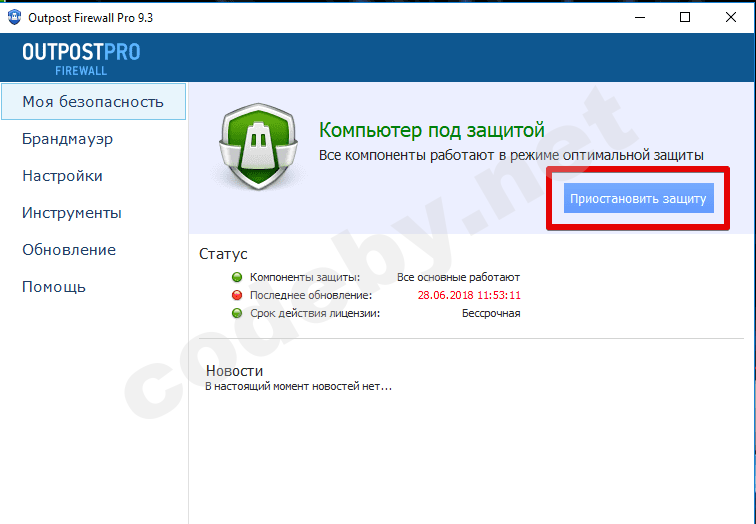

Если всё-таки возникнет необходимость в обновлении системы, либо по каким-то причинам он доставит пользователю временные неудобства, то его работу можно на время приостановить и вернуть Windows в состояние Майкрософт.

Кроме описанных выше настроек фаерволла, на мой взгляд, нельзя пренебрегать настройкой групповых политик и прочими мерами.

Но об этом - в следующих моих постах данной темы.

Неравнодушных к проблеме приглашаю к обсуждению

Думаю, что ни для кого не является секретом тот факт, что компания Майкрософт "шпионит" за пользователями своих продуктов.

В понятие "шпионит" я включила перехват нажатий клавиш на уровне операционной системы, сбор данных о состоянии компьютера и активности пользователя (телеметрия), слив информации, полученной с web-камеры и прочее....

На этом мои "думалки" не заканчиваются

Наверняка не у меня одной возникло желание предотвратить это безобразие, стать единственной и полноправной хозяйкой своего компьютера.

Давайте по телеметрии системы и сбору данных отдельно обсудим, у меня есть тут наработки, но прямо эта тема не связана с идентификаторами заложенными в операционной системе.

"В рунете огромное количество информации по этой теме" - подумали многие из форумчан в этот момент, - "зачем в очередной раз воду в ступе толочь" ?

"Не торопитесь с выводами, не всё так просто. На практике не всё так просто, как кажется" - могу заверить я каждого, кто прочитал все статьи, посвящённые данной проблеме.

Актуальность информации, изложенная в статьях очень быстро теряет смысл из-за действий, предпринимаемых подчинёнными Билла Гейтса )

Если быть более точной в определениях, то меры по предотвращению "слива" информации - актуальны. Но адреса, куда осуществляется слив постоянно меняются, дополняются и отследить их очень непросто.

Из личного опыта могу утверждать следующее.

Я перечитала почти все статьи в рунете, посвящённые данной проблеме.

Предприняла ВСЕ описанные в них меры.

Но несмотря на это, мой оставленный на ночь работать комп (брандмауэр ) регулярно отслеживает удавшийся коннект.

Наутро я блокирую адреса, куда уходит информация, но в следующую ночь картина повторяется: находятся новые адреса.

Это явление наблюдается на протяжении более двух недель.

Таким образом, ни одна статья по-сути не является законченной.

Более того, мне приходят мысли о том, что справиться в одиночку с этой проблемой невозможно.

Это может показаться невероятным, но именно такой вывод созрел в моём "девичьем" сознании

Выкладываю принятые мною "меры" по предотвращения шпионажа компанией Майкрософт.

Вообще говоря, слово "меры" в предыдущем предложении мне не очень нравится. Потому что это не какие-то разовые мероприятия, а стиль моей работы в среде Windows.

В первую очередь хочется начать с брандмауэра.

Я не пользуюсь встроенным в операционку брандмауэром, хотя считаю его очень хорошим продуктом, намного лучшим в сравнении с остальными "собратьями" (брандмауерами от компаний Аваст, Комодо и так далее..).

Не пользуюсь только из-за недоверия, из соображений того, что он является родным продуктом "мелкомягких" и так или иначе будет работать на "хозяев".

Мой брадмауер -

Ссылка скрыта от гостей

Ссылка на архив с фаерволлом.

Ссылка скрыта от гостей

В архиве содержится несколько версий программы:

- Agnitum Outpost v 8.0_x64.rar (для ранних версий Windows)

- Agnitum Outpost 9 - обоих разрядностей.

- OutpostProInstall_9.3.4934.exe - последняя, описанная в статье версия, также обоих разрядностей.

- Лекарство от жадности (серийный номер) прилагаются.

Ссылка скрыта от гостей

Но я считаю

Ссылка скрыта от гостей

лучшим продуктом в своей области:- ничем не перегружен,

- обладает ВСЕМИ без исключения инструментами для контроля над системой,

- отлично взаимодействует с Windows 7 и Windows 10 обоих разрядностей,

- в настоящее время ничего никому не сливает, так как прежний разработчик прекратил поддержку программы, а новый - не начал ).

- интуитивно-понятен.

1. Не создаем правила автоматически, не доверяем глупому компьютеру.

Только ручная и интеллектуальная настройка брандмауэра.

2. Указываем программе оповещать нас при любых подозрительных действиях. Список действий виден на скриншоте.

3. Редактируем правила для приложений. В приведенный на скрине список брандмауер будет самостоятельно вносить все приложения, которые проявили активность в системе. Именно эти правила мы обязались устанавливать вручную. Устанавливаем )

Я блокирую ВСЁ, кроме браузера, SSH-клиента и ещё нескольких программ, которые нужны мне для работы в сети (мессенджеры, софт для работы с данными скриншотами, программа для подключения к удалённому рабочему столу).

4. В программе предусмотрено несколько режимов работы. Эта функция - для новичков, ведь не каждый пользователь способен понимать, что от него требуется. Новички могут включить режим обучения или иные, но мой выбор - режим блокировки: блокируем все соединения, которые не были явно разрешены.

5. Детектор атак устанавливаем на максимальное значение.

6. САМЫЙ интересный пункт - блокировка IP.

В программе существует возможность импорта и экспорта списка запрещённых адресов.

Привожу содержание своего импортируемого файла

Код:

1,2.16.106.51-2.16.106.51

2,2.16.106.91-2.16.106.91

3,111.221.29.177-111.221.29.177

4,111.221.29.253-111.221.29.253

5,131.253.40.37-131.253.40.37

6,134.170.30.202-134.170.30.202

7,134.170.115.60-134.170.115.60

8,134.170.165.248-134.170.165.248

9,134.170.165.253-134.170.165.253

10,134.170.185.70-134.170.185.70

11,137.116.81.24-137.116.81.24

12,137.117.235.16-137.117.235.16

13,157.55.129.21-157.55.129.21

14,157.55.133.204-157.55.133.204

15,157.56.121.89-157.56.121.89

16,157.56.91.77-157.56.91.77

17,168.63.108.233-168.63.108.233

18,184.86.56.12-184.86.56.12

19,185.13.160.61-185.13.160.61

20,191.232.139.254-191.232.139.254

21,191.232.80.58-191.232.80.58

22,191.232.80.62-191.232.80.62

23,191.237.208.126-191.237.208.126

24,204.79.197.200-204.79.197.200

25,207.46.101.29-207.46.101.29

26,207.46.114.58-207.46.114.58

27,207.46.223.94-207.46.223.94

28,207.68.166.254-207.68.166.254

29,212.30.134.204-212.30.134.204

30,212.30.134.205-212.30.134.205

31,23.102.21.4-23.102.21.4

32,23.99.10.11-23.99.10.11

33,23.218.212.69-23.218.212.69

34,64.4.54.22-64.4.54.22

35,64.4.54.32-64.4.54.32

36,64.4.6.100-64.4.6.100

37,65.39.117.230-65.39.117.230

38,65.52.100.11-65.52.100.11

39,65.52.100.7-65.52.100.7

40,65.52.100.9-65.52.100.9

41,65.52.100.91-65.52.100.91

42,65.52.100.92-65.52.100.92

43,65.52.100.93-65.52.100.93

44,65.52.100.94-65.52.100.94

45,65.52.108.29-65.52.108.29

46,65.55.108.23-65.55.108.23

47,65.55.138.114-65.55.138.114

48,65.55.138.126-65.55.138.126

49,65.55.138.186-65.55.138.186

50,65.55.252.63-65.55.252.63

51,65.55.252.71-65.55.252.71

52,65.55.252.92-65.55.252.92

53,65.55.252.93-65.55.252.93

54,65.55.29.238-65.55.29.238

55,65.55.39.10-65.55.39.10

56,52.222.149.252-52.222.149.252

57,2.21.229.11-2.21.229.11

58,2.21.229.67-2.21.229.67

59,77.88.55.50-77.88.55.50

60,64.233.165.95-64.233.165.95

61,2.21.229.33-2.21.229.33

62,2.21.229.73-2.21.229.73

63,2.21.229.9-2.21.229.9

64,2.22.144.120-2.22.144.120

65,23.103.189.158-23.103.189.158

66,192.168.1.220-192.168.1.220

67,72.247.184.33-72.247.184.33

68,52.183.47.176-52.183.47.176

69,72.247.184.18-72.247.184.18

70,2.22.144.121-2.22.144.121

71,72.247.184.17-72.247.184.17

72,52.183.118.171-52.183.118.171

73,93.184.221.240-93.184.221.240

74,2.21.229.72-2.21.229.72

75,13.107.5.88-13.107.5.88

76,13.107.3.128-13.107.3.128

77,51.141.166.104-51.141.166.104

78,13.107.21.200-13.107.21.200

79,207.46.194.33-207.46.194.33

80,13.107.4.52-13.107.4.52

81,65.55.252.202-65.55.252.202

82,13.107.4.50-13.107.4.50

83,66.119.144.157-66.119.144.157

84,40.77.226.250-40.77.226.250

85,134.170.165.251-134.170.165.251

86,134.170.58.118-134.170.58.118

87,23.211.3.38-23.211.3.38

88,2.18.235.21-2.18.235.21

89,216.137.61.246-216.137.61.246

90,93.184.220.29-93.184.220.29

91,128.74.251.79-128.74.251.79

92,172.217.26.99-172.217.26.99

93,52.85.173.31-52.85.173.31

94,2.16.106.58-2.16.106.58

95,2.16.106.105-2.16.106.105

96,52.85.182.88-52.85.182.88

97,172.217.20.163-172.217.20.163

98,74.125.232.248-74.125.232.248

99,172.217.20.164-172.217.20.164

100,74.125.205.188-74.125.205.188

101,173.194.44.55-173.194.44.55

102,64.233.161.95-64.233.161.95

103,64.233.164.84-64.233.164.84

104,173.194.113.131-173.194.113.131

105,52.85.182.186-52.85.182.186

106,52.85.182.210-52.85.182.210

107,52.85.182.227-52.85.182.227

108,72.247.184.107-72.247.184.107

109,52.85.182.219-52.85.182.219

110,72.247.184.129-72.247.184.129

111,52.85.182.188-52.85.182.188

112,2.21.240.101-2.21.240.101

113,52.85.182.80-52.85.182.80

114,23.60.69.8-23.60.69.8

115,52.85.182.25-52.85.182.25

116,52.222.168.14-52.222.168.14

117,52.222.168.68-52.222.168.68

118,23.60.69.142-23.60.69.142

119,52.85.182.30-52.85.182.30

120,52.222.168.117-52.222.168.117

121,23.60.69.167-23.60.69.167

122,65.52.108.92-65.52.108.92

123,64.4.54.117-64.4.54.117

124,67.26.83.254-67.26.83.254

125,2.21.242.203-2.21.242.203

126,52.167.222.147-52.167.222.147

127,8.253.207.120-8.253.207.120

128,40.77.226.249-40.77.226.249

129,134.170.58.123-134.170.58.123

130,52.166.110.64-52.166.110.64

131,52.232.16.77-52.232.16.77

132,131.253.61.98-131.253.61.98

133,52.233.199.249-52.233.199.249

134,2.21.240.102-2.21.240.102

135,65.52.98.233-65.52.98.233

136,104.76.51.99-104.76.51.99

137,40.77.229.141-40.77.229.141

138,213.180.204.63-213.180.204.63

139,87.250.247.181-87.250.247.181

140,178.255.87.14-178.255.87.14

141,104.16.61.31-104.16.61.31

142,23.211.1.219-23.211.1.219

143,35.162.179.12-35.162.179.12

144,66.225.197.197-66.225.197.197

145,68.232.34.240-68.232.34.240

146,69.16.164.32-69.16.164.32

147,69.16.164.31-69.16.164.31

148,5.255.255.60-5.255.255.60

149,77.88.55.80-77.88.55.80

150,13.72.252.142-13.72.252.142

151,52.222.149.122-52.222.149.122

152,35.162.60.68-35.162.60.68

153,178.255.82.5-178.255.82.5

154,104.25.218.21-104.25.218.21

155,93.184.221.200-93.184.221.200

156,104.94.60.233-104.94.60.233

157,40.112.213.22-40.112.213.22

158,52.178.161.41-52.178.161.41

159,131.253.61.80-131.253.61.80

160,2.21.242.237-2.21.242.237

161,40.77.229.133-40.77.229.133

162,23.211.0.119-23.211.0.119

163,52.166.120.77-52.166.120.77

164,92.122.213.217-92.122.213.217

165,131.253.61.86-131.253.61.86

166,92.122.213.201-92.122.213.201

167,65.55.163.222-65.55.163.222

168,104.45.0.24-104.45.0.24

169,13.78.168.230-13.78.168.230

170,104.17.176.200-104.17.176.200

171,191.234.72.186-191.234.72.186

172,104.45.0.17-104.45.0.17

173,172.227.87.96-172.227.87.96

174,104.45.0.26-104.45.0.26

175,104.40.240.49-104.40.240.49

176,191.232.80.60-191.232.80.60

177,131.253.61.66-131.253.61.66

178,104.17.179.200-104.17.179.200

179,2.20.85.239-2.20.85.239

180,207.46.194.14-207.46.194.14

181,13.70.150.141-13.70.150.141

182,2.20.142.210-2.20.142.210

183,204.160.124.125-204.160.124.125

184,8.253.14.126-8.253.14.126

185,8.254.25.126-8.254.25.126

186,93.184.215.200-93.184.215.200

187,198.78.194.252-198.78.194.252

188,198.78.209.253-198.78.209.253

189,8.254.23.254-8.254.23.254

190,131.253.14.76-131.253.14.76

191,134.170.119.205-134.170.119.205

192,23.201.58.73-23.201.58.73

193,191.236.16.12-191.236.16.12

194,157.56.91.82-157.56.91.82

195,207.46.120.187-207.46.120.187

196,191.234.5.80-191.234.5.80

197,23.98.49.14-23.98.49.14

198,104.79.147.136-104.79.147.136

199,65.55.2.6-65.55.2.6

200,191.234.4.50-191.234.4.50

201,23.61.72.70-23.61.72.70

202,66.119.152.205-66.119.152.205

203,63.241.108.124-63.241.108.124

204,131.253.40.50-131.253.40.50

205,165.254.155.67-165.254.155.67

206,165.254.155.75-165.254.155.75

207,64.18.20.10-64.18.20.10

208,65.207.25.151-65.207.25.151

209,134.170.185.126-134.170.185.126

210,23.201.59.128-23.201.59.128

211,165.254.155.49-165.254.155.49

212,165.254.155.96-165.254.155.96

213,23.201.36.177-23.201.36.177

214,23.102.169.243-23.102.169.243

215,131.253.40.84-131.253.40.84

216,64.4.54.50-64.4.54.50

217,165.254.206.121-165.254.206.121

218,165.254.206.122-165.254.206.122

219,134.170.30.221-134.170.30.221

220,23.74.8.194-23.74.8.194

221,23.74.8.209-23.74.8.209

222,104.79.151.241-104.79.151.241

223,23.201.59.4-23.201.59.4

224,165.254.155.81-165.254.155.81

225,165.254.155.88-165.254.155.88

226,65.52.108.90-65.52.108.90

227,134.170.188.248-134.170.188.248

228,65.52.8.54-65.52.8.54

229,131.253.40.47-131.253.40.47

230,64.4.54.98-64.4.54.98

231,131.253.40.59-131.253.40.59

232,104.79.133.115-104.79.133.115

233,191.234.42.225-191.234.42.225

234,23.201.54.238-23.201.54.238

235,207.46.202.114-207.46.202.114

236,157.55.152.112-157.55.152.112

237,157.56.172.28-157.56.172.28

238,65.55.77.28-65.55.77.28

239,65.55.85.12-65.55.85.12

240,23.201.43.90-23.201.43.90

241,165.254.155.48-165.254.155.48

242,165.254.155.56-165.254.155.56

243,191.238.27.70-191.238.27.70

244,64.4.54.36-64.4.54.36

245,137.117.100.176-137.117.100.176

246,104.79.150.111-104.79.150.111

247,134.170.119.140-134.170.119.140

248,131.253.61.68-131.253.61.68

249,104.79.153.14-104.79.153.14

250,207.46.101.8-207.46.101.8

251,134.170.185.46-134.170.185.46

252,134.170.188.221-134.170.188.221

253,23.78.45.86-23.78.45.86

254,23.101.196.141-23.101.196.141

255,192.243.250.72-192.243.250.72

256,192.243.250.88-192.243.250.88

257,66.235.138.193-66.235.138.193

258,66.235.138.194-66.235.138.194

259,66.235.138.195-66.235.138.195

260,66.235.139.17-66.235.139.17

261,66.235.139.18-66.235.139.18

262,66.235.139.19-66.235.139.19

263,66.235.139.205-66.235.139.205

264,66.235.139.206-66.235.139.206

265,66.235.139.207-66.235.139.207

266,128.177.96.56-128.177.96.56

267,128.177.96.59-128.177.96.59

268,104.46.50.125-104.46.50.125

269,108.162.232.196-108.162.232.196

270,108.162.232.197-108.162.232.197

271,108.162.232.198-108.162.232.198

272,108.162.232.199-108.162.232.199

273,108.162.232.200-108.162.232.200

274,108.162.232.201-108.162.232.201

275,108.162.232.202-108.162.232.202

276,108.162.232.203-108.162.232.203

277,108.162.232.204-108.162.232.204

278,108.162.232.205-108.162.232.205

279,108.162.232.206-108.162.232.206

280,108.162.232.207-108.162.232.207

281,72.21.91.8-72.21.91.8

282,165.254.114.112-165.254.114.112

283,165.254.114.120-165.254.114.120

284,137.116.64.35-137.116.64.35

285,132.245.113.194-132.245.113.194

286,132.245.13.210-132.245.13.210

287,132.245.17.34-132.245.17.34

288,132.245.23.242-132.245.23.242

289,132.245.81.130-132.245.81.130

290,132.245.92.194-132.245.92.194

291,157.56.237.242-157.56.237.242

292,104.43.161.140-104.43.161.140

293,165.254.155.51-165.254.155.51

294,104.79.156.195-104.79.156.195

295,65.55.44.108-65.55.44.108

296,104.79.156.227-104.79.156.227

297,157.56.106.210-157.56.106.210

298,168.62.11.145-168.62.11.145

299,137.116.81.94-137.116.81.94

300,157.55.240.220-157.55.240.220

301,134.170.52.190-134.170.52.190

302,23.96.212.225-23.96.212.225

303,65.55.44.82-65.55.44.82

304,207.46.114.61-207.46.114.61

305,65.52.108.153-65.52.108.153

306,104.79.153.53-104.79.153.53

307,104.79.129.31-104.79.129.31

308,104.79.157.54-104.79.157.54

309,23.201.29.83-23.201.29.83

310,168.62.187.13-168.62.187.13

311,23.201.54.135-23.201.54.135

312,165.254.206.130-165.254.206.130

313,165.254.206.137-165.254.206.137

314,157.56.109.8-157.56.109.8

315,134.170.21.248-134.170.21.248

316,209.133.57.74-209.133.57.74

317,209.133.57.83-209.133.57.83

318,107.20.234.199-107.20.234.199

319,174.129.23.235-174.129.23.235

320,174.129.30.42-174.129.30.42

321,54.243.53.207-54.243.53.207

322,64.4.54.254-64.4.54.254

323,184.31.194.59-184.31.194.59

324,168.62.49.33-168.62.49.33

325,28.177.96.24-28.177.96.24

326,128.177.96.65-128.177.96.65

327,204.79.197.203-204.79.197.203

328,104.109.75.4-104.109.75.4

329,2.21.242.197-2.21.242.197

330,2.21.242.189-2.21.242.189

331,52.230.83.250-52.230.83.250

332,72.247.184.65-72.247.184.65

333,72.247.184.99-72.247.184.99

334,72.247.184.42-72.247.184.42

335,23.211.1.215-23.211.1.215

336,52.230.85.180-52.230.85.180

337,72.247.184.48-72.247.184.48

338,157.56.96.123-157.56.96.123

339,2.21.242.205-2.21.242.205

340,2.21.242.196-2.21.242.196

341,23.211.0.142-23.211.0.142

342,239.255.255.250-239.255.255.250

343,52.230.80.159-52.230.80.159

344,13.70.146.241-13.70.146.241

345,92.123.180.136-92.123.180.136

346,92.123.180.138-92.123.180.138

347,52.230.84.0-52.230.84.0

348,40.121.213.159-40.121.213.159

349,23.99.125.126-23.99.125.126

350,52.138.148.87-52.138.148.87

351,52.230.3.194-52.230.3.194

352,52.178.163.85-52.178.163.85

353,52.169.71.150-52.169.71.150

354,23.54.91.27-23.54.91.27

355,52.169.82.131-52.169.82.131

356,191.232.139.2-191.232.139.2

357,92.123.180.129-92.123.180.129

358,134.170.58.189-134.170.58.189

359,5.61.14.164-5.61.14.164

360,52.222.149.229-52.222.149.229

361,23.45.100.85-23.45.100.85

362,23.54.85.163-23.54.85.163

363,23.67.133.51-23.67.133.51

364,52.229.172.155-52.229.172.155

365,23.45.98.133-23.45.98.133

366,104.109.82.105-104.109.82.105

367,13.32.210.244-13.32.210.244

368,23.67.134.78-23.67.134.78

369,191.234.72.183-191.234.72.183

370,23.37.53.189-23.37.53.189

371,13.32.218.70-13.32.218.70

372,204.79.197.229-204.79.197.229

373,52.229.174.172-52.229.174.172

374,23.67.128.106-23.67.128.106

375,104.17.177.200-104.17.177.200

376,23.37.43.27-23.37.43.27

377,93.184.220.20-93.184.220.20

378,23.211.1.30-23.211.1.30

379,2.16.106.56-2.16.106.56

380,40.69.216.251-40.69.216.251

381,184.31.87.198-184.31.87.198

382,52.229.174.29-52.229.174.29

383,134.170.51.246-134.170.51.246

384,52.229.171.202-52.229.171.202

385,23.60.69.111-23.60.69.111

386,23.62.132.19-23.62.132.19

387,23.54.2.86-23.54.2.86

388,6.37.14.126-6.37.14.126

389,13.32.8.160-13.32.8.160

390,13.32.210.104-13.32.210.104

391,13.32.210.158-13.32.210.158

392,13.32.210.100-13.32.210.100

393,2.21.240.93-2.21.240.93

394,134.170.51.247-134.170.51.247

395,13.32.218.28-13.32.218.28

396,131.253.61.102-131.253.61.102

397,23.60.69.72-23.60.69.72

398,2.19.42.116-2.19.42.116

399,13.78.180.90-13.78.180.90

400,131.253.61.82-131.253.61.82

401,111.221.29.198-111.221.29.198

402,111.221.29.157-111.221.29.157

403,111.221.29.66-111.221.29.66

404,111.221.29.97-111.221.29.97

405,13.74.179.117-13.74.179.117

406,216.137.61.228-216.137.61.228

407,216.137.61.103-216.137.61.103

408,104.25.219.21-104.25.219.21

409,178.255.83.1-178.255.83.1

410,216.137.61.165-216.137.61.165

411,2.18.72.189-2.18.72.189

412,2.20.84.95-2.20.84.95

413,93.158.134.125-93.158.134.125

414,23.111.9.64-23.111.9.64

415,52.222.159.80-52.222.159.80

416,173.194.221.95-173.194.221.95

417,173.194.113.162-173.194.113.162

418,64.233.161.198-64.233.161.198

419,178.154.131.216-178.154.131.216

420,94.100.180.38-94.100.180.38

421,193.0.170.53-193.0.170.53

422,185.5.137.50-185.5.137.50

423,185.5.137.52-185.5.137.52

424,94.100.191.28-94.100.191.28

425,217.69.140.37-217.69.140.37

426,217.69.140.28-217.69.140.28

427,128.140.171.207-128.140.171.207

428,185.5.137.51-185.5.137.51

429,5.45.205.235-5.45.205.235

430,40.69.216.129-40.69.216.129

431,2.21.229.80-2.21.229.80

432,2.21.229.56-2.21.229.56

433,2.21.228.80-2.21.228.80

434,2.21.228.66-2.21.228.66

435,72.247.184.144-72.247.184.144

436,104.31.91.35-104.31.91.35

437,52.85.46.57-52.85.46.57

438,54.230.15.15-54.230.15.15

439,54.230.15.135-54.230.15.135

440,54.230.15.75-54.230.15.75

441,54.230.15.139-54.230.15.139

442,54.230.15.140-54.230.15.140

443,54.230.15.76-54.230.15.76

444,54.230.15.107-54.230.15.107

445,54.230.15.56-54.230.15.56ВНИМАНИЕ, несмотря на столь внушительный список, система всё равно пробивается на свободу )

Именно этот список практически невозможно отследить, и пользуясь случаем предлагаю дополнить его каждому желающему в постах ниже.

Ещё один момент. В этот список могут войти не только адреса, куда информацию сливает система Windows, но и Гугл. Дело в том, что если вы запустите на свой комп хоть какой-то продукт компании Гугл, то этот монстр откустит вам руку по локоть. В соревновании по шпионажу за пользователями, на мой взгляд, Гугл занимает первое место, опережая компанию Майкрософт.

7. Вэб-контроль: индивидуальный. Я блокирую всё ))

Но некоторые значимые для меня сайты ставлю в исключения. Таким образом работа в интернете становится вполне комфортной.

8. Опять очень важный пункт. Блокируем нежелательные сайты. В этот список включаем все сервера, куда стучится Windows.

Код:

vortex.data.microsoft.com

vortex-win.data.microsoft.com

telecommand.telemetry.microsoft.com

telecommand.telemetry.microsoft.com.nsatc.net

oca.telemetry.microsoft.com

oca.telemetry.microsoft.com.nsatc.net

sqm.telemetry.microsoft.com

sqm.telemetry.microsoft.com.nsatc.net

watson.telemetry.microsoft.com

watson.telemetry.microsoft.com.nsatc.net

redir.metaservices.microsoft.com

choice.microsoft.com

choice.microsoft.com.nsatc.net

df.telemetry.microsoft.com

reports.wes.df.telemetry.microsoft.com

wes.df.telemetry.microsoft.com

services.wes.df.telemetry.microsoft.com

sqm.df.telemetry.microsoft.com

telemetry.microsoft.com

watson.ppe.telemetry.microsoft.com

telemetry.appex.bing.net

telemetry.urs.microsoft.com

telemetry.appex.bing.net:443

settings-sandbox.data.microsoft.com

vortex-sandbox.data.microsoft.com

survey.watson.microsoft.com

watson.live.com

watson.microsoft.com

statsfe2.ws.microsoft.com

corpext.msitadfs.glbdns2.microsoft.com

compatexchange.cloudapp.net

cs1.wpc.v0cdn.net

a-0001.a-msedge.net

statsfe2.update.microsoft.com.akadns.net

sls.update.microsoft.com.akadns.net

fe2.update.microsoft.com.akadns.net

diagnostics.support.microsoft.com

corp.sts.microsoft.com

statsfe1.ws.microsoft.com

pre.footprintpredict.com

i1.services.social.microsoft.com

i1.services.social.microsoft.com.nsatc.net

feedback.windows.com

feedback.microsoft-hohm.com

feedback.search.microsoft.com

rad.msn.com

preview.msn.com

ad.doubleclick.net

ads.msn.com

ads1.msads.net

ads1.msn.com

a.ads1.msn.com

a.ads2.msn.com

adnexus.net

adnxs.com

az361816.vo.msecnd.net

az512334.vo.msecnd.net

oca.telemetry.microsoft.com.nsatc.net

pre.footprintpredict.com

reports.wes.df.telemetry.microsoft.com

df.telemetry.microsoft.com

reports.wes.df.telemetry.microsoft.com

cs1.wpc.v0cdn.net

vortex-sandbox.data.microsoft.com

pre.footprintpredict.com

ca.telemetry.microsoft.com

oca.telemetry.microsoft.com.nsatc.net

vortex-sandbox.data.microsoft.com

i1.services.social.microsoft.com

i1.services.social.microsoft.com.nsatc.net

ssw.live.comЭто наиболее важные, но не все настройки "Огненной стены".

Описанный в статье брадмауер прост в использовании.

Если всё-таки возникнет необходимость в обновлении системы, либо по каким-то причинам он доставит пользователю временные неудобства, то его работу можно на время приостановить и вернуть Windows в состояние Майкрософт.

Кроме описанных выше настроек фаерволла, на мой взгляд, нельзя пренебрегать настройкой групповых политик и прочими мерами.

Но об этом - в следующих моих постах данной темы.

Неравнодушных к проблеме приглашаю к обсуждению

Последнее редактирование модератором: