Привет Друзья,Уважаемые Форумчане и Читатели.

Решил побаловать любимый Форум отличной новинкой от joker25000

Будем говорить сегодня о framework , который появился на свет 4 дня назад только.

Он будет обновляться регулярно.

Рекомендуется он для тестирования своего собственного ресурса для проверки безопасности.

Опций достаточно много.

Он умеет вести небольшую разведку , работать с хэшами и конечно,искать уязвимости

Помимо этого , включена опция поиска админ-панелей.

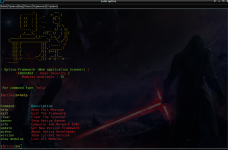

В него входит большое количество модулей , разбитых по категориям :

Infromation Modules:

Port Scanner

Whois Lookup

Reverse IP Domain Lookup

HTTP Header Domain Lookup

Iplocator Retrieve Ip Geolocation Info

Hash Modules :

Md5 Encode Text

Sha1 Encode Text

SHA256 Encode Text

SHA384 Encode Text

SHA512 Encode Text

Scanner Modules :

Cross Site Scripting (XSS)

SQL Injection Scanner (SQL)

Dork Search SQL Injection Vuln

Remote Code Execution Scanner (RCE)

Website Admin Panel Scanner Finder

Обзор этот будет небольшим , т.к. в конце я вам предоставлю авторское мощное видео.

Автор там настолько перестарался с демонстрацией уязвимостей , игрой скриптами , что мне и добавить нечего.

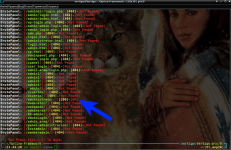

Остаётся только констатировать , что работает Optiva быстро и надёжно.

На поиски SQL-уязвимостей огромный запас способов используется , в том числе и работа с дорками.

Это ,если не брать в расчёт обычный поиск со всеми кавычками и подстановочными значениями в запросах

Привожу пример , как он нашёл админ панель. При этом он продолжил поиски , пока его не остановил.

Инструмент очень опасный,соблюдайте законодательства стран,тестируйте только свои ресурсы , либо по разрешению.

В иных случаях , категорически запрещено использование рассматриваемого инструмента в незаконных целях.

Будьте пожалуйста осторожны и этичны.

Работает он на следующих системах :Kali Linux / Parrot Os / Ubuntu / BlankOn Linux / Archman / ArcoLinux

Интерфейс его разнообразен забавными иллюстрациями при новых запусках.

Установка :

Код:

# git clone https://github.com/joker25000/Optiva-Framework.git

# cd Optiva-Framework

# chmod +x installer.sh

# ./installer.sh

# Указываете далее цифрой , которая соответствует вашей системе

# optiva - команда запускаКак обещал , прилагаю видео , обязательно взгляните , очень наглядно всё показано.

Благодарю всех за внимание , до новых встреч и желаю всем приятного настроения.