Введение

Приветствую читателей данной статьи, сегодня хочу познакомить вас с ещё одной не менее интересной подборкой программ и инструментов с открытым исходным кодом для управления сетевым трафиком и стеганографии. Ну что же, начнём!WireGuard Easy

Данная программа является самым простым способом установить WireGuard и управлять им на любом хосте Linux. Давайте перед этим определимся или повторим то, что же такое WireGuard?WireGuard - это чрезвычайно простой, но быстрый и современный VPN, использующий самую современную криптографию. Он намерен быть значительно более производительным, чем OpenVPN. WireGuard разработан как VPN общего назначения для работы как на встроенных интерфейсах, так и на суперкомпьютерах, подходящих для самых разных обстоятельств.

Функции

- Всё в одном: WireGuard + веб-интерфейс

- Простая установка, простота в использовании

- Список, создание, редактирование, удаление, включение и отключение клиентов

- Показ QR-кода клиента

- Загрузка файла конфигурации клиента

- Статистика подключения клиентов

- Диаграммы Tx/Rx для каждого подключенного клиента

- Поддержка Граватара

Требования

- Хост с ядром, поддерживающим WireGuard(все современные ядра)

- Хост с установленным Docker

Установка

Для начала на хосте нужно установить Docker, это делается не особо сложно.

Код:

curl -sSL https://get.docker.com | sh

sudo usermod -aG docker $(whoami)

exitЗапустите WireGuard Easy, для того чтобы автоматически установить и запустить wg-easy, просто запустите:

Код:

docker run -d \

--name=wg-easy \

-e WG_HOST=YOUR_SERVER_IP \

-e PASSWORD=YOUR_ADMIN_PASSWORD \

-v ~/.wg-easy:/etc/wireguard \

-p 51820:51820/udp \

-p 51821:51821/tcp \

--cap-add=NET_ADMIN \

--cap-add=SYS_MODULE \

--sysctl="net.ipv4.conf.all.src_valid_mark=1" \

--sysctl="net.ipv4.ip_forward=1" \

--restart unless-stopped \

weejewel/wg-easyТеперь веб-интерфейс будет доступен на

Ссылка скрыта от гостей

Ваши файлы конфигурации будут сохранены в ~/.wg-easy

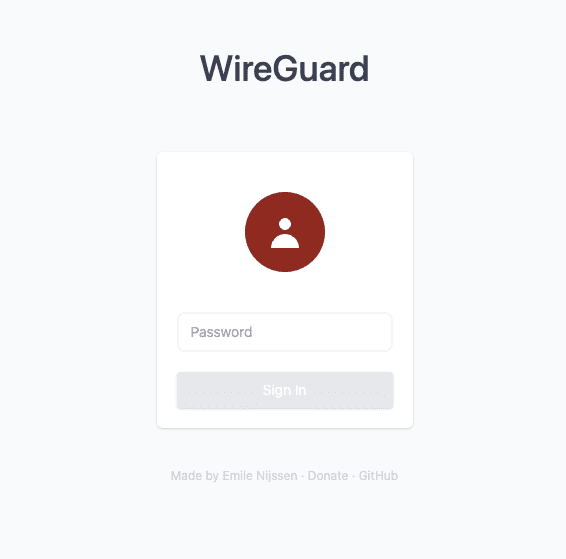

После запуска переходим в нашу панель управления по ссылке и видим окно авторизации:

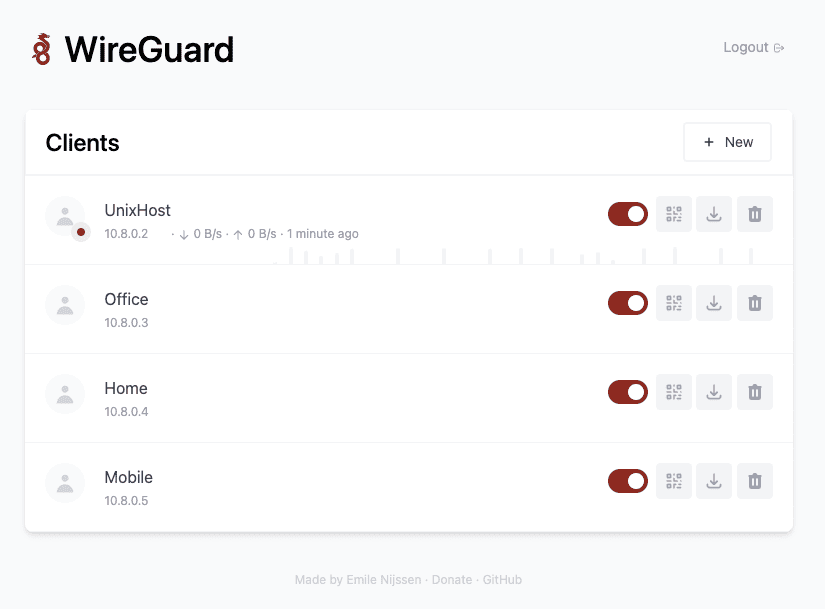

Вводим пароль который указали выше и воаля, панель управления перед вашими глазами!

Добавим несколько пользователей и наш сервер готов. Всё что остаётся сделать - отправить файл конфигурации либо QR код для подключения нужному пользователю.

OpenStego

Это приложение для стеганографии, которое обеспечивает две функции:- Скрытие данных: оно может скрывать любые данные в файле изображения.

- Водяные знаки: водяные знаки на файлах изображений с невидимой подписью. Его можно использовать для обнаружения несанкционированного копирования файлов.

Установка

На официальном GitHub написано, конечно как это всё дело можно развернуть на нашем дистрибутиве Linux, но как-то мало объяснений какой и где файл нужно открывать, поэтому упростим задачу.Клонируем репозиторий

Код:

git clone https://github.com/syvaidya/openstegoИ переходим по следующему пути

Код:

cd openstego/build/distributionsИ теперь просто запускаем волшебную команду которая нам всё установит

Код:

dpkg -i openstego_0.8.6-1_all.debПосле установки, остаётся лишь ввести в терминале само название приложения

Код:

openstegoИ вот нам собственно открывается замечательный интерфейс нашей программы:

Использование

Что же, давайте посмотрим как же работает наше приложение. Меню здесь довольно понятное и в нём всего два пункта: 1) Спрятать информацию 2) Цифровая подпись.Разберём первый пункт со скрытием информации. Сначала нажимаем на Hide data и в поле Message file выбираем файл который хотим спрятать. В поле Cover file выбираем файл картинки, в которую хотим спрятать, в пункте Output stego file выбираем папку в которую сохраним наш спрятанный файл и дадим ему имя. В опциях нужно задать алгоритм шифрования и пароль. В итоге у вас должно получиться примерно вот так:

Ну и просто нажимаем Hide data и дело в шляпе.

Перейдём в пункт Extract data, для того, чтобы теперь уже достать наш секретный файл. Ну здесь всего нужно заполнить поле какой файл брать и куда сохранять расшифрованный файл, и собственно ввод пароля к нему. И в итоге результат должен быть таким:

Отлично, с пунктом скрытия и раскрытия файлов мы разобрались, теперь давайте разберёмся с пунктом подписи.

Первое что мы делаем - это собственно создаём нашу подпись, в первом поле введите любую вашу подпись, во втором папку и название файла, в котором она будет храниться:

Далее мы вставляем наш водяной знак в нужную вам картинку. В первом поле указываем файл нашей картинки, во втором поле файл нашего водяного знака, и в третьем определяем куда будем сохранять конечный файл и задаём ему имя:

Ну и последняя идёт проверка файла на наличие водяного знака в нём. В первом поле выбираем файл который нужно проверить, во втором выбираем файл водяного знака с которым будет сопоставляться:

И нажимаем на верификацию

Ну и здесь в процентах указывается, насколько водяная подпись совпадает, почему-то здесь всего-лишь 75%...Но да ладно.

KickThemOut

Простой инструмент для отключения устройств от вашей сети и использования всей пропускной способности для себя. Данный инструмент позволяет вам выбрать определённые или все устройства, и просто отключить их от вашей локальной сети.Установка этого инструмента на Kali Linux происходит следующим образом:

Код:

git clone https://github.com/k4m4/kickthemout.git

cd kickthemout/

pip3 install -r requirements.txt

python3 kickthemout.pyЗдесь у нас имеется четыре пункта: отключить одного, отключить нескольких или отключить всех ну и разумеется выход. Для примера попробую первый пункт, после его выбора инструмент сразу же начнёт сканировать сеть. После чего предоставит вам выбор, какое устройство отключить от сети.

Ну а дальше всё просто, выбираете нужный вам айпи, и после выбора он будет отключен от сети.

Заключение

Надеюсь что этой статьёй, я пополнил ваш список хороших программ и инструментов с открытым исходным кодом, так же благодарен вам за то, что оцениваете мой труд своим небезразличием, что ещё больше мотивирует меня, на написание хороших и интересных статей)

Последнее редактирование модератором: