Статья для участия в конкурсе Конкурс 2018 года - авторская статья по любой тематике нашего форума!

Введение.Начнем с того, что все устройства Wi-Fi(роутеры) посылают сигнальные пакеты(Beacon Frames), для того чтобы другие устройства знали о существование точки и подключались к этой сети. Забегая наперед скажу, что помимо проблем с конфиденциальностью, такие пакеты можно использовать для отслеживания устройств и проведения различных атак, такие как Злой двойник.

В этой статье я попытаюсь объяснить, как обнаружить устройства которые посылают такие пакеты и что вообще с ними можно делать.

Краткая теория

Здесь никак не обойтись без теории. Начнем с того, что все устройства занимаются двумя “плохими” делами, а именно посылают сигнальные пакеты(Beacon Frames) либо посылают пробные пакеты(Probe Requests) в зависимости от типа устройства.

Что делают Wi-Fi Роутеры?

Точки доступа (Access Points) посылают сигнальные пакеты. В этих пакетах содержится краткая информация о Wi-Fi точке. Это было реализовано для того, чтобы устройства(смартфоны, ноутбуки и прочие устройства) знали, что AP существует и к ней можно присоединиться.

Ищем пакеты в Wireshark

Для этого нам необходимо перевести нашу Wi-Fi карту в режим мониторинга. Сделать это с помощью команды

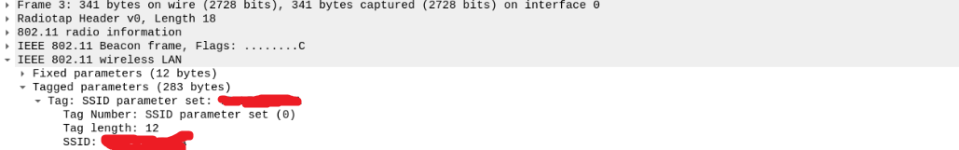

airmon-ng start wlan0Теперь открыв программу Wireshark и выбрав интерфейс wlan0mon, видим все пакеты вокруг нас. Теперь выберем пакет Beacon Frames(нужно использовать фильтр

wlan.fc.type_subtype == 0x08). Мы видим, что он содержит информацию об устройстве которое отправило этот пакет, ESSID и BSSID сети, номер канала на котором работает точка, скорость которую она поддерживает.Вот как выглядит этот пакет(Beacon Frames):

Что делают остальные устройства?

Существует другая группа устройств(смартфоны, ноутбуки и …), которые также отправляют пакеты, эти пакеты имеют названия Probe Requests(пробный фрейм). Устройства отправляют данные пакеты чтобы подключиться к ближайшей сети. Работают они противоположно Beacon Frames, отправляют пробные фреймы для нахождение сетей к которым устройство было недавно подключено. Это позволяет быстро и без проблем подключиться, например, к вашей домашней сети.

Открыв Wireshark мы можем посмотреть на пакет, чтобы получить информацию об устройстве которое отправило пакет, имя и номер канала точки доступа к которой обращается. Такие пакеты легко найти например на площади, в кафе, в метро …

Посмотрим как выглядят эти пакеты(фильтр для поиска

wlan.fc.type_subtype==4)P.S если кому интересно:

Так ну как же выглядит пакет?

Видно что устройство LG отправляет пробный пакет к Wi-Fi сети(сама сеть скрыта)

Самое классное, что старые устройства отправляют такую информацию даже когда Wi-Fi выключен. Это связано с геолокацией с поддержкой Wi-Fi. Поэтому простое отключение WI-FI на телефоне не остановит отправку пакетов точкам доступа.

И так мы переходим к самому интересному, а именно что эти данные нам могут показать?

Угроза пакетов

Исследователи уже давно рассказали, что подобные пакеты могут использоваться для слежки за пользователями с достаточно высокой точностью.

Самое интересное в этих пакетах это, что там находятся MAC-адреса устройств.

Конечно вся слежка либо атака сводиться на нет, если MAC адрес устройства будет рандомным. Apple например, решила еще в версии IOS 8.0 ввести рандомизацию MAC-адреса.(не все так хорошо у них). Часто проблема рандомизации адреса не совсем выполняется правильно и случайным способом.

Эти данные обеспечивают полную слежку за пользователем, используя например, Wigle Wi-Fi мы можем видеть к какой сети устройство недавно подключалось.

Используя пробные пакеты и возможность отсеивать или отслеживать пользователей, мы можем узнать много информации. Помимо возможности обнаружения злоумышленников в определенных областях, мы также можем отслеживать деятельность людей и отслеживать, когда люди приходят и уходят(можем написать скрипт, который будет предупреждать, что сосед пришел с работы). Многие рекламные ритейлеры используют данную тактику для мониторинга покупателей.

Переходим к практике.

Чтобы начать использовать Probequest, вам необходима сетевая карта которая может переключаться в режим мониторинга, только такая карта позволит вам слушать весь проходящий трафик. В данном случае трафик содержащую информацию о том, какие устройства и к какой сети пытаются подключиться.

В первую очередь нам необходим Kali Linux(не обязательно). Для работы probequest необходим python3 и библиотека probequest.

Команда:

sudo pip3 install --upgrade probequestТакже есть вариант установить программу с GitHub

Команда:

git clone https://github.com/SkypLabs/probequest.gitcd probequestsudo pip3 install --upgradeПереводим наш Wi-Fi адаптер в режим мониторинга

Наша задача перевести наш Wi-Fi адаптер в режим мониторинга. Для этого открыв терминал вводим команду ifconfig для получение списка устройств. У меня мой адаптер отображается как wlan0. Следующий шаг это ввести команду

airmon-ng start wlan0 (Как для того чтобы перевести карту в режим мониторинга)Найдем соседние устройство

Теперь, после установки probeques и переключение карты в режим мониторинга, мы можем запустить программу Probequest. Команда для запуска прослушивания трафика и поиска устройств

probequest -i wlan0monВ результате мы можем видеть следующую информацию:бренды устройств(смартфоны, принтеры, устройства IoT и много другого). Для фильтрации поиска нужно использовать аргументы -e -s.

Единственная проблема которая перед мной встала это то что сканирование происходит на определенном конкретном канале.

Для решение этой проблемы нам нужно запустить airodump, чтобы она переводила нашу карту Wi-Fi по всем каналам, тем самым увеличив кол-во найденных устройств.

Открыв новое окно терминала введите команду:

airodump-ng wlan0monПосле этого открыв прежнее окно, мы увидим, что в результате кол-во обнаруженных устройств возросло.

Теперь мы можем благодаря аргументу -o записать всю информацию файл, чтобы в будущем как-то воспользоваться этой информацией.

Узнаем об открытых сетях

После сканирование трафика вы можете обнаружить, что некоторые устройства передают ESSID открытых сетей. Используя эту информацию мы можем провести атаку Злой двойник, так как устройства которые отправляют такие пакеты в случае обнаружение этой сети(открытой и к которой оно раньше подключалось) оно будет автоматически к ней подключено.

Для создание поддельных точек доступа существует много инструментов, например, Airgeddon.

Подводим итог

Подводя итоги у нас получается, что если мы будем знать MAC сетевой карты устройства(смартфон, планшет, IoT), мы можем отследить перемещение телефона. Для этого достаточно знать уникальный MAC сетевой карты устройства и уметь работать с этой информацией.

Вложения

Последнее редактирование: