Приветствую! В этой статье, рассмотрим проект, который собрал в себе скрипты, целью которых является аудит и тестирование на наличие уязвимостей целевого хоста.

Доступные скрипты:

· Apache-server-status.py: извлекает данные с незащищенных / серверных страниц на серверах Apache.

· Crimeflare.py: Обнаружение плохих парней, скрывающихся за CloudFlare.

· Dnsbl.py: HTTP: скрипт проверки подлинности на основе Bl.

· Dns-zone-transfer.py: запрашивает передачу зоны (запрос AXFR) с DNS-сервера.

Когда DNS-сервер получает AXFR-запрос, он отдает все данные, которые ему известны для запрошенного домена. Подразумевается, что такой запрос придет от DNS-сервера, который пытается выполнить трансфер зоны (перенести домен к себе, реплицировать). Но если DNS-сервер сконфигурирован неверно, любой юзер может получить доступ к этим данным.

· Fingerprintor.py: извлекает (базовую) описательную информацию о скрытых сервисах Tor .

· Pwn-test.py: Убедитесь, что у вас есть учетная запись, которая была скомпрометирована при нарушении данных.

· Tor-console.py: Основная консоль.

· Track.py: Основной трекер местоположения хоста, используя API JSON, предоставляемый IP-API.

· Whois.py: Выполняет whois запросы на whois-серверы (очевидно).

Зависимости:

· Python 3.6

Модули:

· Utils.py: простые (небольшие и почти бесполезные) утилиты, которые будут использоваться в скриптах.

· Tor.py: Multi Class Module для взаимодействия с tor процессами, скрытыми службами и сокетами.

· Session.py: Модуль (Single Class) для упрощения работы с сеансами HTTP (S).

· Httpbl.py: Модуль (Single Class) для взаимодействия с API HTTP: Bl из проекта Honey Pot.

· Hasibeenpwned.py: Модуль (Single Class) для взаимодействия с API-интерфейсом HaveIBeenPwned.

Один из сотрудников Microsoft, Трой Хант, также являющийся автором множества лекций по IT безопасности, создал сайт haveibeenpwned.com, на котором можно узнать входит ли ваш аккаунт в число взломанных.

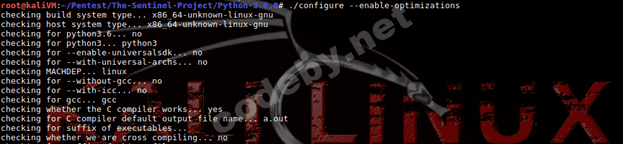

Для начала, необходимо установить Python 3.6, выполняем последовательно следующие команды:

> wget

> tar xvf Python-3.6.0.tgz

> cd Python-3.6.0

> ./configure --enable-optimizations

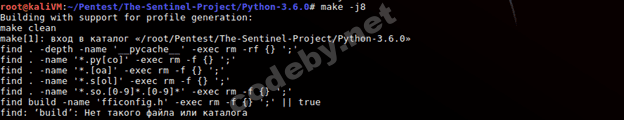

> make -j8

Для ускорения длительных задач используют распараллеливание вычислений внутри make-программы. Распараллеливание делается автоматически make-интерпретатором. Для запуска make-файла в многопоточном режиме необходимо передать опцию -j <число потоков.

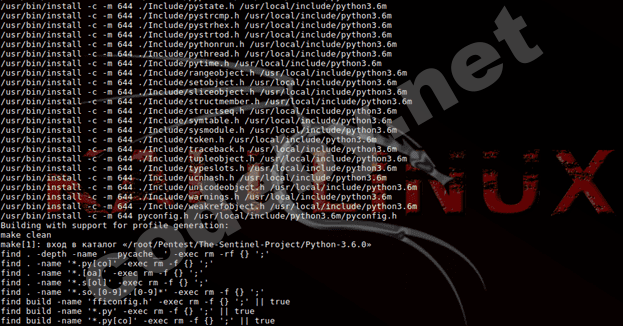

> sudo make altinstall

make install может перезаписывать или маскировать двоичный код python. Поэтому, рекомендуется использовать altinstall вместо make install, поскольку он устанавливает только exec_prefix/bin /pythonversion.

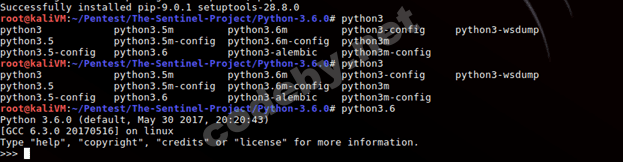

> python3.6

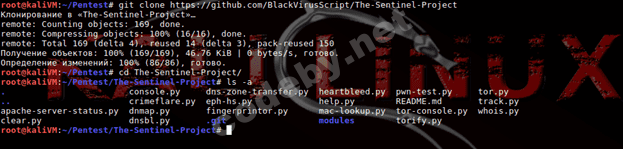

Установка:

> git clone

> ls –a

Использование:

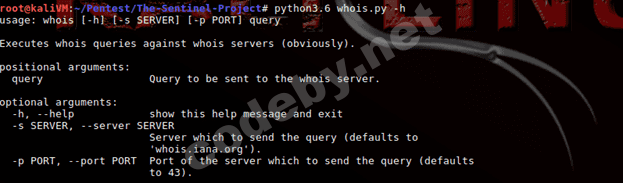

> python3.6 whois.py –h (получение справки о конкретном модуле)

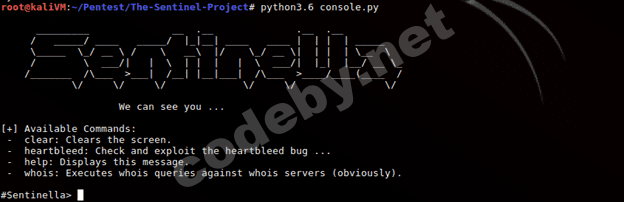

> python3.6 console.py (Запуск консоли Sentinel)

На этом, все, спасибо за внимание.

Доступные скрипты:

· Apache-server-status.py: извлекает данные с незащищенных / серверных страниц на серверах Apache.

· Crimeflare.py: Обнаружение плохих парней, скрывающихся за CloudFlare.

· Dnsbl.py: HTTP: скрипт проверки подлинности на основе Bl.

· Dns-zone-transfer.py: запрашивает передачу зоны (запрос AXFR) с DNS-сервера.

Когда DNS-сервер получает AXFR-запрос, он отдает все данные, которые ему известны для запрошенного домена. Подразумевается, что такой запрос придет от DNS-сервера, который пытается выполнить трансфер зоны (перенести домен к себе, реплицировать). Но если DNS-сервер сконфигурирован неверно, любой юзер может получить доступ к этим данным.

· Fingerprintor.py: извлекает (базовую) описательную информацию о скрытых сервисах Tor .

· Pwn-test.py: Убедитесь, что у вас есть учетная запись, которая была скомпрометирована при нарушении данных.

· Tor-console.py: Основная консоль.

· Track.py: Основной трекер местоположения хоста, используя API JSON, предоставляемый IP-API.

· Whois.py: Выполняет whois запросы на whois-серверы (очевидно).

Зависимости:

· Python 3.6

Модули:

· Utils.py: простые (небольшие и почти бесполезные) утилиты, которые будут использоваться в скриптах.

· Tor.py: Multi Class Module для взаимодействия с tor процессами, скрытыми службами и сокетами.

· Session.py: Модуль (Single Class) для упрощения работы с сеансами HTTP (S).

· Httpbl.py: Модуль (Single Class) для взаимодействия с API HTTP: Bl из проекта Honey Pot.

· Hasibeenpwned.py: Модуль (Single Class) для взаимодействия с API-интерфейсом HaveIBeenPwned.

Один из сотрудников Microsoft, Трой Хант, также являющийся автором множества лекций по IT безопасности, создал сайт haveibeenpwned.com, на котором можно узнать входит ли ваш аккаунт в число взломанных.

Для начала, необходимо установить Python 3.6, выполняем последовательно следующие команды:

> wget

Ссылка скрыта от гостей

> tar xvf Python-3.6.0.tgz

> cd Python-3.6.0

> ./configure --enable-optimizations

> make -j8

Для ускорения длительных задач используют распараллеливание вычислений внутри make-программы. Распараллеливание делается автоматически make-интерпретатором. Для запуска make-файла в многопоточном режиме необходимо передать опцию -j <число потоков.

> sudo make altinstall

make install может перезаписывать или маскировать двоичный код python. Поэтому, рекомендуется использовать altinstall вместо make install, поскольку он устанавливает только exec_prefix/bin /pythonversion.

> python3.6

Установка:

> git clone

> ls –a

Использование:

> python3.6 whois.py –h (получение справки о конкретном модуле)

> python3.6 console.py (Запуск консоли Sentinel)

На этом, все, спасибо за внимание.