sith_ortodox

Green Team

- 11.10.2018

- 52

- 34

Валидация уязвимостей с Nexpose

Мастер проверки уязвимостей предоставляет управляемый интерфейс, который поможет вам перенести данные уязвимости Nexpose в проект и использовать их. Существует несколько способов перенести данные Nexpose в проект с помощью Мастера проверки уязвимостей:

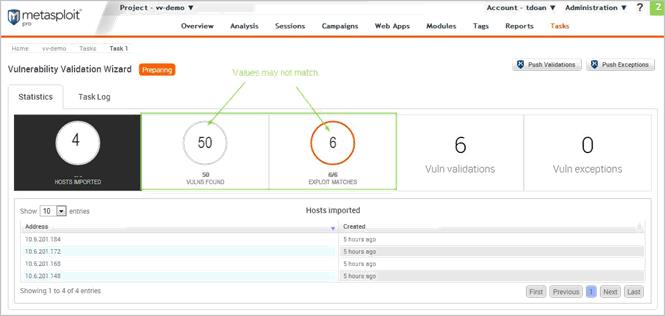

Metasploit Pro взаимодействует только с теми уязвимостями Nexpose, для которых имеет удаленные эксплойт-модули. Однако, поскольку Nexpose включает в себя все локальные экплойты, вспомогательные модули и др., их количество может не совпадать с количеством уязвимостей, импортированных из Nexpose. Это важно помнить, особенно, когда вы изучаете результаты. Вы сможете увидеть, что количество импортированных уязвимостей не совпадает с количеством используемых эксплойтов.

Сканирование сайтов и эксплуатация уязвимостей

Перевод: Виктория Верстлер

Мастер проверки уязвимостей предоставляет управляемый интерфейс, который поможет вам перенести данные уязвимости Nexpose в проект и использовать их. Существует несколько способов перенести данные Nexpose в проект с помощью Мастера проверки уязвимостей:

- Importing Existing Sites — вы можете выбрать несколько сайтов, из которых хотите импортировать хосты. Metasploit Pro использует все хосты и связанную с ними информацию об уязвимости из выбранных сайтов и хранит эту информацию в проекте. Metasploit Pro импортирует лишь те уязвимости, для которых есть соответствующие эксплойт-модули. Чтобы получить больше информации о том, как импортировать и использовать уязвимости с помощью Мастера проверки, см. «Импорт и эксплуатация уязвимостей Nexpose».

- Running a Nexpose Scan — вы можете указать хосты, которые хотите сканировать на наличие уязвимостей. Metasploit Pro создает новый сайт на NeXpose и добавляет хосты к нему. NeXpose сканирует хосты на наличие уязвимостей. После завершения сканирования NeXpose Metasploit Pro импортирует уязвимости, для которых имеет соответствующие эксплойт-модули. Чтобы получить больше информации о том, как делать сканирование уязвимостей и использовать их с помощью Мастера проверки уязвимостей, см. «Сканирование Nexpose сайтов и использование уязвимостей».

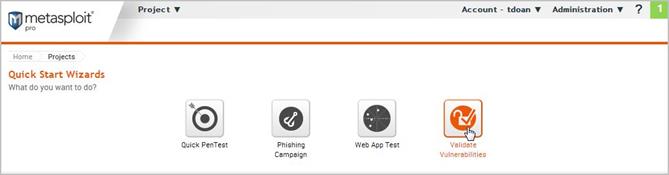

- Войдите в интерфейс Metasploit Pro.

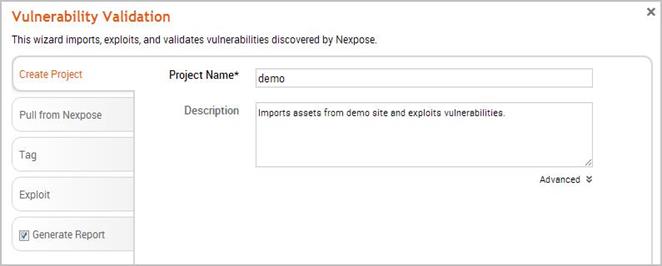

- Когда откроется страница проектов, найдите «Quick Start Wizards» и нажмите на виджет «Validate Vulnerabilities». Мастер проверки уязвимостей запустится и откроет страницу создания проекта.

- В поле Project Name укажите имя проекта. Оно может содержать любые комбинации специальных символов, цифр и букв. Также можно сделать описание проекта (назначение и область применения проекта). Данная опция является дополнительной.

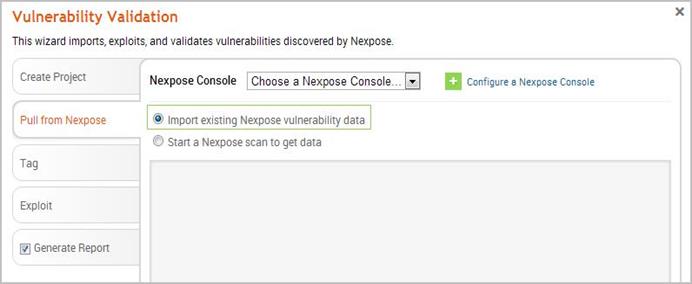

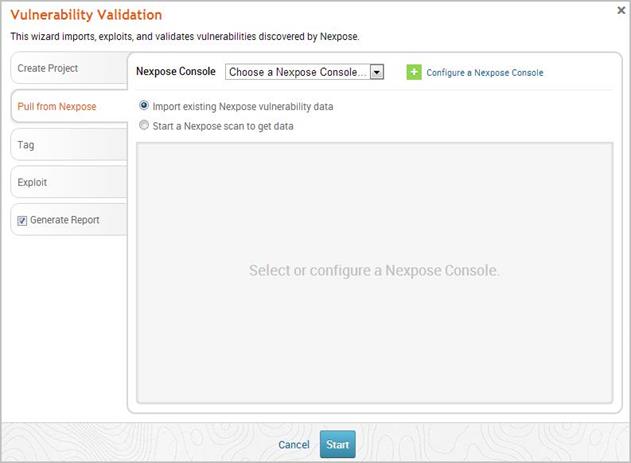

- Нажмите Pull from Nexpose. Откроется страница консоли Nexpose.

- Убедитесь, что опция Import existing Nexpose vulnerability data активирована.

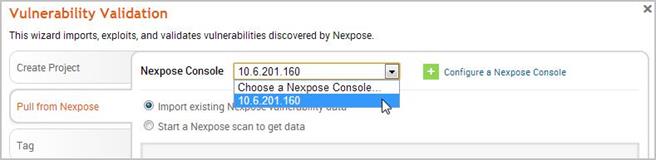

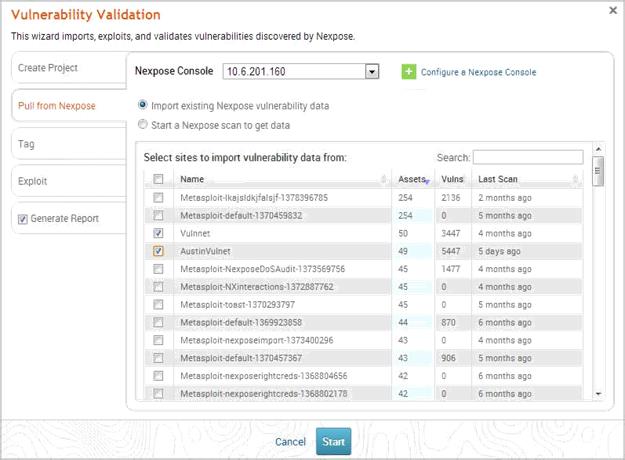

- Нажмите Choose a Nexpose Console и выберите консоль, из которой желаете импортировать сайты. После выбора консоли Мастер откроет перед вами список сайтов, которые можно импортировать.

Примечание: Metasploit Pro сделает импорт всех активов из сайта, кроме тех, которые вы исключите. Чтобы исключить активы из импорта, нажмите Excluded Addresses и введите адреса этих активов в поле Excluded Addresses.

- В списке сайтов выберите сайты, которые вы хотите импортировать в проект. Вы можете выбрать отдельные сайты или все.

Примечание: Metasploit Pro делает импорт всех активов из сайта. Для каждого актива Metasploit Pro отобразит IP адрес, операционную систему, MAC адреса, имя уязвимости.

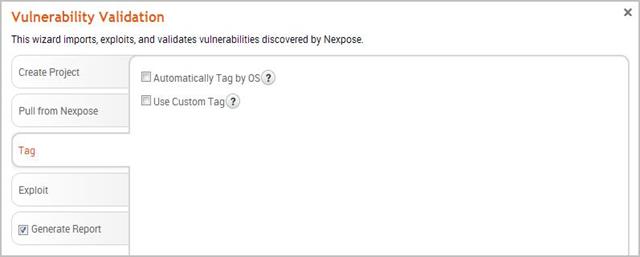

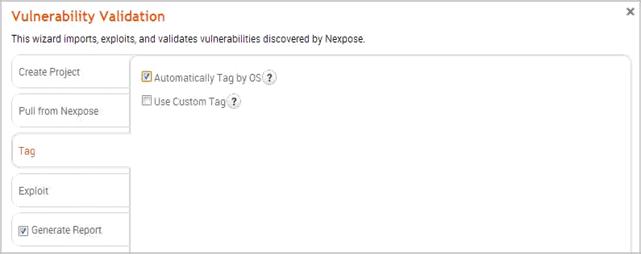

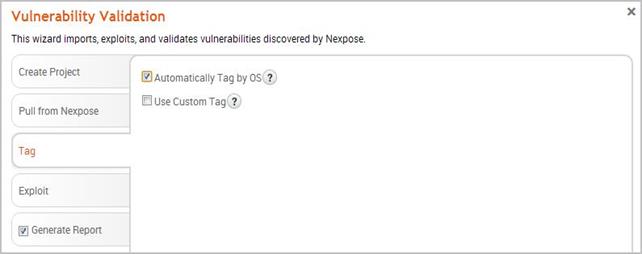

- После того, как вы выберите сайты для импорта, перейдите на вкладку Tag и выберите соответствующие опции.

Примечание: тэги – это удобный инструмент, который позволяет легко создавать группы Nexpose активов в Metasploit Pro. Если вы не хотите добавлять тэги, перейдите к пункту 10.

- Выберите Automatically tag by OS, если вы хотите отметить каждый хост с помощью этой операционной системы.

Примечание: если данная опция включена, хосты будут отмечены os_windows, или os_linux соответственно.

- Выберите Use custom tag, если хотите отметить каждый хост с помощью пользовательских тэгов. Если данная опция включена, Мастер проверки уязвимостей отобразит поля и опции, которые можно использовать для определения пользовательских тэгов.

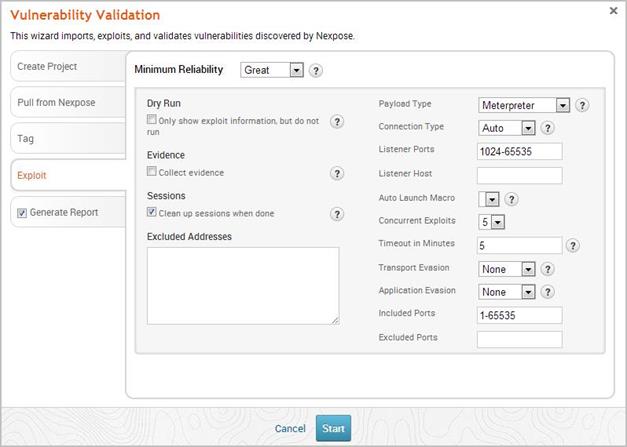

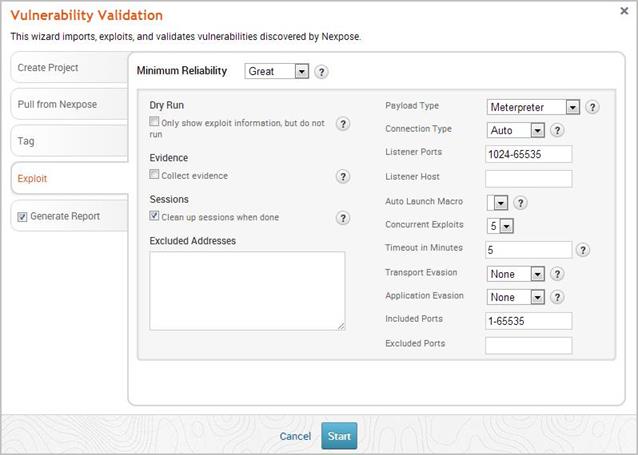

- После того, как настроите опции тэгов, откройте вкладку Exploit . Откроется страница авто-эксплуатации.

- Нажмите Minimum Reliability и выберите модуль ранжирования, который хотите использовать: Great или Excellent.

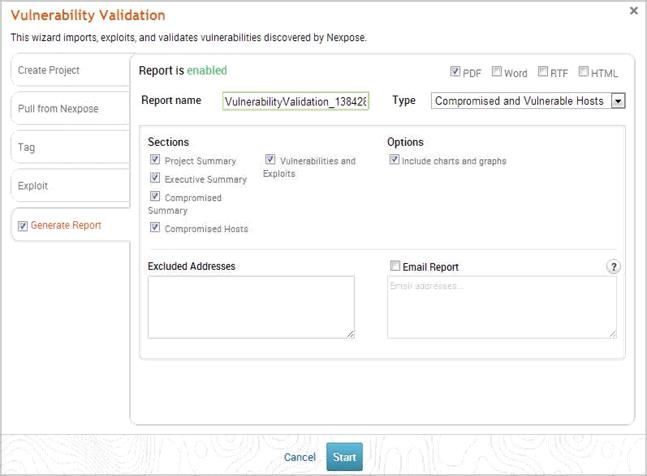

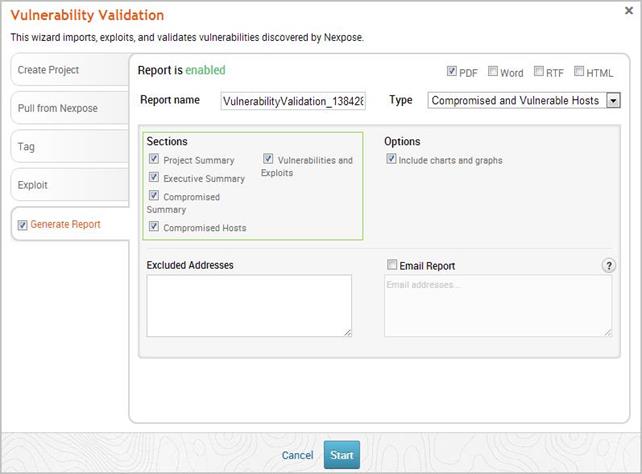

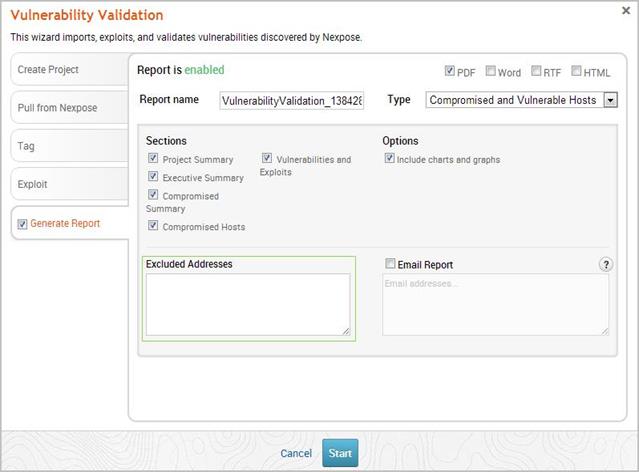

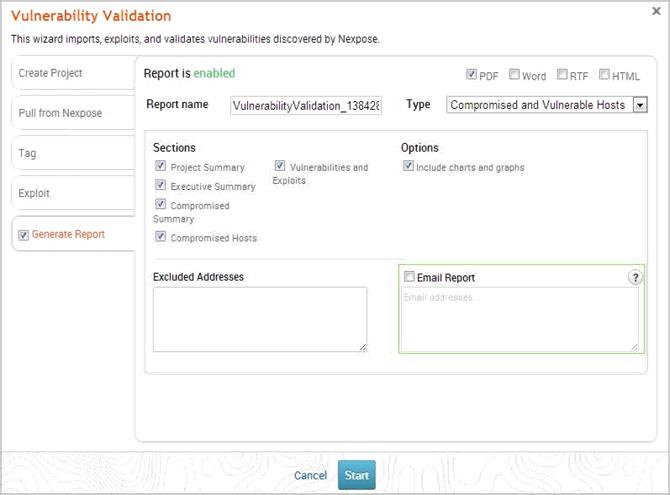

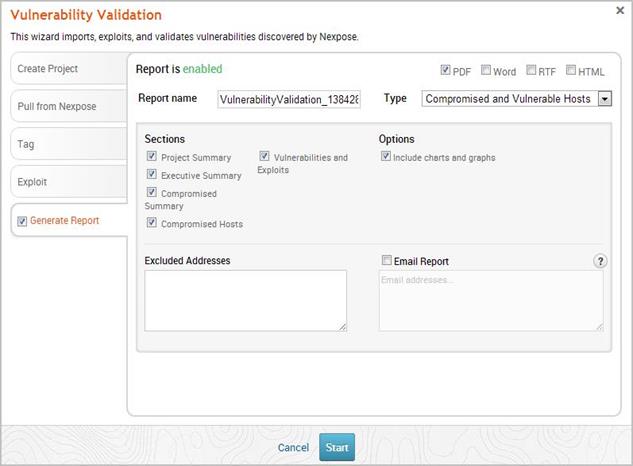

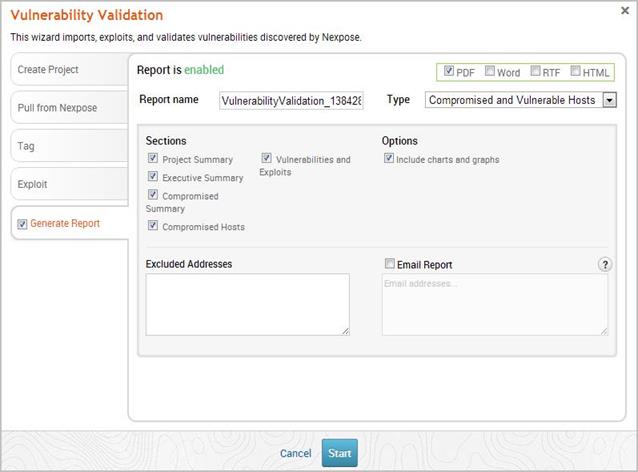

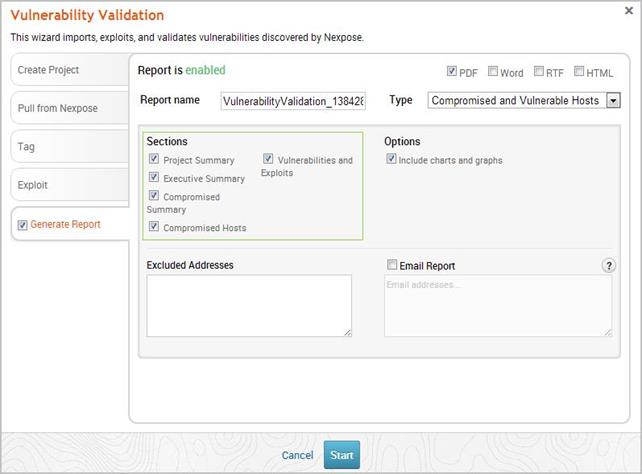

- Нажмите Generate Report , если хотите включить автоматический отчет в конце проверки на уязвимость. Если нет, отмените выбор опции и перейдите к следующему пункту.

- Укажите имя отчета в поле Report Name. В противном случае, Мастер создаст имя автоматически.

- Выберите формат отчета (PDF, RTF или HTML). Рекомендуется использовать формат PDF.

- Нажмите Type и выберите тип отчета, который хотите создать. Можно выбрать такие типы: Audit, Compromised или Vulnerable Hosts.

- В области секций отмените выбор секций, которые не хотите включать в отчет. Пропустите этот шаг, если желаете включить в отчет все секции.

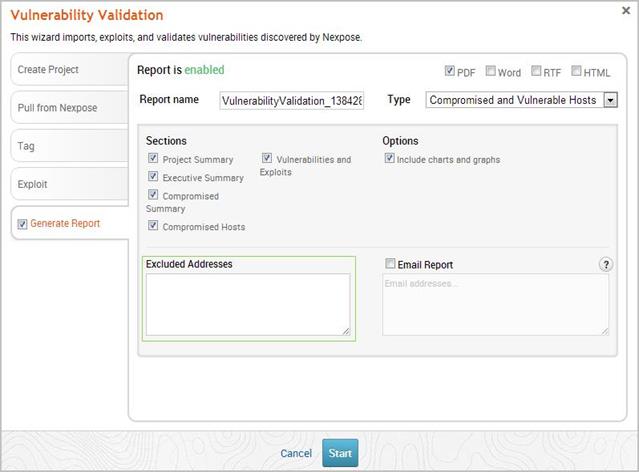

- В поле Excluded Addresses ведите хосты, активы, информацию о которых не хотите включать в отчет. assets, Вы можете ввести отдельные IP адреса, разделенные запятой адреса или диапазон IP адресов.

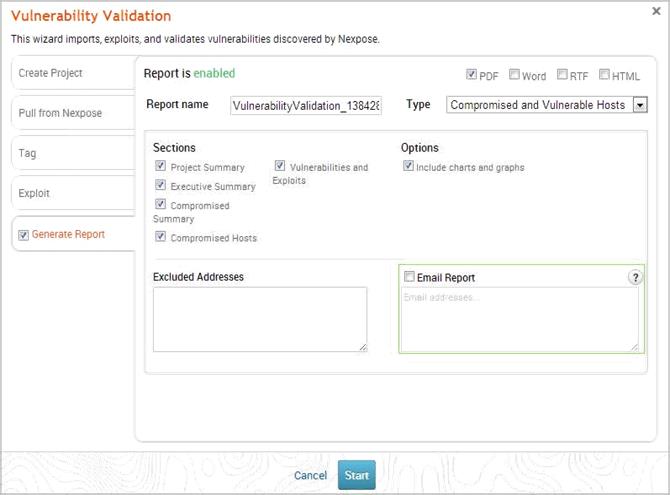

- Выберите опцию Email Report, если хотите отправить отчет на электронный адрес. Если желаете использовать данную опцию, укажите адреса, разделив их запятой.

Примечание: если вы хотите отправить отчет по электронному адресу, вам необходимо настроить почтовый сервер для использования Metasploit Pro. Чтобы открыть настройки, выберите Administration > Global Settings > SMTP Settings.

- Нажмите кнопку запуска. Появится окно результатов и покажет статистику теста.

Metasploit Pro взаимодействует только с теми уязвимостями Nexpose, для которых имеет удаленные эксплойт-модули. Однако, поскольку Nexpose включает в себя все локальные экплойты, вспомогательные модули и др., их количество может не совпадать с количеством уязвимостей, импортированных из Nexpose. Это важно помнить, особенно, когда вы изучаете результаты. Вы сможете увидеть, что количество импортированных уязвимостей не совпадает с количеством используемых эксплойтов.

Сканирование сайтов и эксплуатация уязвимостей

- Войдите в интерфейс Metasploit Pro.

- Когда откроется страница проектов, найдите Мастер быстрого запуска и нажмите на виджет валидации уязвимостей. После этого откроется страница создания проекта.

- В поле Project Name введите имя проекта. Оно может содержать любые комбинации цифр, букв и специальных символов. Также вы можете сделать описание проекта: назначение и область применения проекта. Эта функция является дополнительной.

- Нажмите Pull from Nexpose. Откроется страница консоли Nexpose.

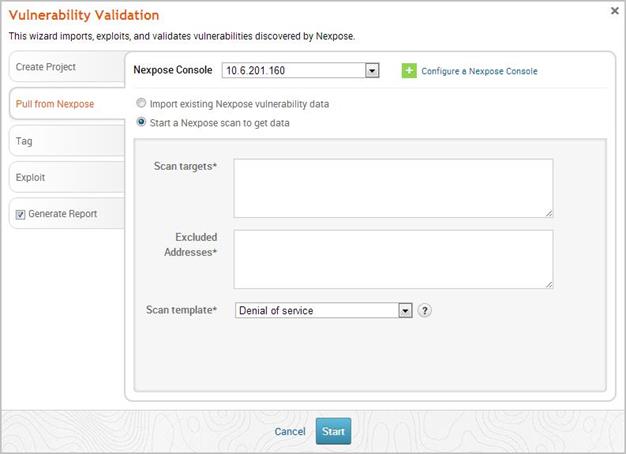

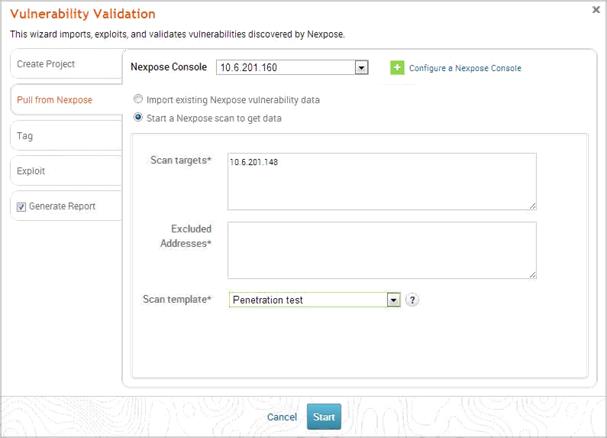

- Выберите Start a Nexpose Scan, чтобы открыть опции данных.

- Нажмите Choose a Nexpose Console и выберите консоль Nexpose, которую хотите использовать для сканирования уязвимостей. Откроется страница настроек.

- Укажите хост-адреса или активы, которые желаете сканировать в поле целей сканирования. Вы можете указать IP адрес или список адресов, разделенных запятой.

- Нажмите Scan template и выберите шаблон, который хотите использовать.

Примечание: шаблон сканирования представляет заранее определенный набор параметров сканирования. По умолчанию представлено несколько вариантов. Чтобы узнать больше, ознакомьтесь с руководством пользователя Nexpose.

- Перейдите на вкладку Tag.

Примечание: если вы не хотите добавлять теги к активам, перейдите к пункту 13.

- Выберите Automatically tag by OS, если хотите отметить каждый хост с этой операционной системой.

Примечание: если данный параметр включен, хост будет отмечен os_linux or os_windows .

- Выберите опцию Use custom tag, если хотите отметить каждый хост с помощью пользовательских тэгов.

- После того, как вы настроите опции тэгов, нажмите вкладку Exploit . Откроется страница автоматической эксплуатации.

- Нажмите Minimum Reliability и выберите модуль ранжирования: Great или Excellent.

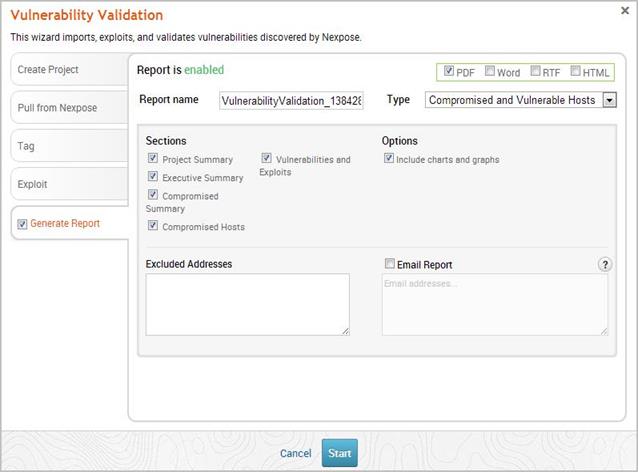

- Нажмите вкладку Generate Report, если хотите сделать автоматический отчет в конце проверки на уязвимость. Если не хотите включать отчет, отмените выбор данной функции.

- Укажите имя отчета в соответствующем поле. В противном случае, Мастер создаст имя автоматически.

- Выберите формат отчета (PDF, RTF или HTML) PDF– формат по умолчанию.

- Нажмите Type и выберите тип отчета, который хотите применить. Можно выбрать Audit, Compromised или Vulnerable Hosts.

- В области секций выберите секции, которые не хотите включать в отчет. Пропустите этот шаг, если желаете использовать все секции отчета.

- Введите любые хосты или активы в поле «Excluded Addresses»,информацию о которых не хотите включать в отчет. Можно указать IP адрес или адреса, разделенные запятой.

- Выберите опцию Email Report, если хотите отправить отчет по электронному адресу. Если вы активируете данную опцию, необходимо указать электронные адреса, разделенные запятой.

Примечание: если вы хотите отправить отчет по электронному адресу, необходимо настроить почтовый сервер для использования Metasploit Pro. Чтобы определить параметры почтового сервера, выберите Administration > Global Settings > SMTP Settings.

- Нажмите кнопку Launch.Откроется окно результатов и отобразится статистика теста.

Ссылка скрыта от гостей

Перевод: Виктория Верстлер