vov4ick

Green Team

- 11.12.2022

- 60

- 140

Приветствую всех кто зашел прочитать данный райтап. Как вы догадались речь пойдет о прохождение машины LazyAdmin - уровень Easy на площадке TryHackMe.

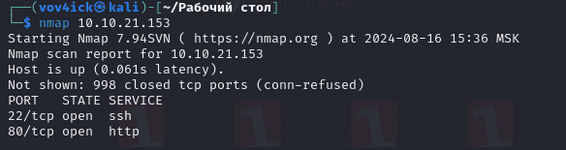

Сканирование.

У нас есть два порта на которых висят ssh и Apache.

Посетив нашу цель мы не нашли ничего интересного.

По этому начинаем фазить директории:

Что нас здесь интересует это : content, content/inc, content/as.

При переходе на content мы видим приветствие на сайте и название CMS.

При переходе на content/as , мы наблюдаем вход, возможно в панель администратора.

Воспользуемся инструментом searchsploit - он позволяет искать эксплойты и уязвимости в локальной базе данных Exploit Database.

Здесь нас интересует Backup Disclosure.

Просмотрим содержимое с помощью команды searchsploit -x 40718.

Здесь сказано что,вы можете получить доступ ко всем резервным копиям mysql и загрузить их из этого каталога. (

Ссылка скрыта от гостей

)Файл с именем mysql_bakup_20191129023059-1.5.1.sql скорее всего представляет собой резервную копию базы данных MySQL.

Внутри нас ожидает следующее:

Нам повезло у нас есть админ под юзернеймом manager, пароль в хеше, но это не проблема. Воспользуемся Crackstation.

Мы получили пароль, далее мы пробуем зайти в учетку.

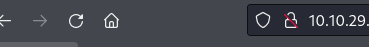

Здесь нас приветствует панель Администратора.

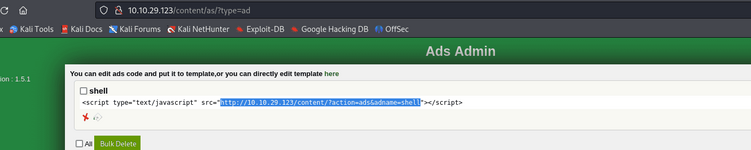

У нас есть возможность создавать шаблоны во вкладке Ads.

Shell Upload.

Попробуем сделать реверс шелл и отправить его.

Воспользуемся revershell generator, очень полезный сайт с шеллами разных мастей. И очень удобный так как подставляет все значения сам.

Нам нужно выбрать сам реверс шелл и порт на котором мы будем прослушивать соединение.

В данном случае выбор пал на PHP PentestMonkey.

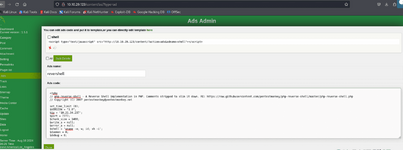

Шелл успешно загружен осталось поймать соединение и обратиться к нему.

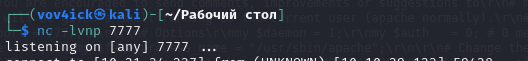

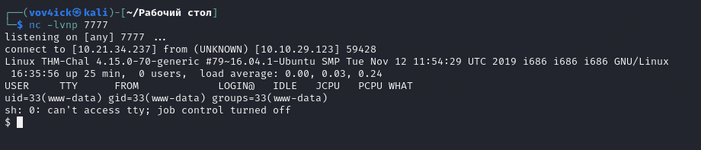

Запускаем листенер

И обращаемся к нашему шеллу по ссылке.

Так мы получили соединение.

Наша цель это сдать два флага user.txt и root.txt.

Флаг лежит в домашней директории в данном случае у нас есть право на его чтение:

Privilege escalation.

Далее мы проверяем какие команды мы можем выполнять от sudo:

Скрипт backup.pl вызывает и выполняет другой скрипт, находящийся в /etc/copy.sh.

Copy.sh

Этот скрипт выполняет последовательность команд, которые создают обратную оболочку

(reverse shell) на сервере, направленную на IP-адрес 192.168.0.190 на порт 5554

В нашем случае у нас есть право на запись в этот файл и мы его немножко подредактируем.

Просто изменив IP PORT.

Запускаем наш скрипт.

Ловим соединение.

Успех. Довольно простая машина , которая соответствует своему уровню сложности.

Всем спасибо за внимание, если у кого то есть пожелания буду рад это обсудить в комментариях.

Вложения

-

1723811816312.png7,7 КБ · Просмотры: 67

1723811816312.png7,7 КБ · Просмотры: 67 -

1723814845640.png978 байт · Просмотры: 72

1723814845640.png978 байт · Просмотры: 72 -

1723815088508.png51,3 КБ · Просмотры: 71

1723815088508.png51,3 КБ · Просмотры: 71 -

1723815384364.png5,8 КБ · Просмотры: 78

1723815384364.png5,8 КБ · Просмотры: 78 -

1723815479740.png12,7 КБ · Просмотры: 69

1723815479740.png12,7 КБ · Просмотры: 69 -

1723815634174.png19,2 КБ · Просмотры: 67

1723815634174.png19,2 КБ · Просмотры: 67 -

Screenshot_6.png37,8 КБ · Просмотры: 73

Screenshot_6.png37,8 КБ · Просмотры: 73 -

Screenshot_6.png37,8 КБ · Просмотры: 74

Screenshot_6.png37,8 КБ · Просмотры: 74