Добрый вечер,Уважаемые Форумчане и Друзья.

Ещё один лёгкий обзор решил написать для тех,кто только начинает изучать пентест.

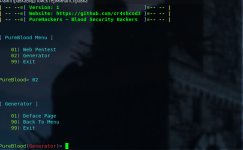

Инструмент,о котором пойдёт речь сегодня хотя и предназначен вроде как для пентеста.

Но скорее , он для сбора хорошей подробной информации о цели , я бы так всё же отметил.

Здесь нет никакого тестирования на проникновение,за исключением лёгкого хулиганства с попыткой дефейса.

Написан он программистом-пентестером из Филиппин Jerald Dale .

Его ник - cr4shcod3.

В опции входит следующее:

Menu

Web Pentest

| Banner Grab

| Whois

| Traceroute

| DNS Record

| Reverse DNS Lookup

| Zone Transfer Lookup

| Port Scan

| Admin Panel Scan

| Subdomain Scan

| CMS Identify

| Reverse IP Lookup

| Subnet Lookup

| Extract Page Links

Generator

| Deface Page

Web Pentest

| Banner Grab

| Whois

| Traceroute

| DNS Record

| Reverse DNS Lookup

| Zone Transfer Lookup

| Port Scan

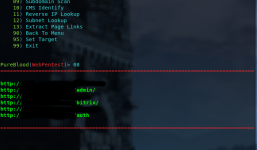

| Admin Panel Scan

| Subdomain Scan

| CMS Identify

| Reverse IP Lookup

| Subnet Lookup

| Extract Page Links

Generator

| Deface Page

Colorama

Requests

Python-whois

Dnspython

BeautifulSoup

Pureblood будет полезен для понимания субдоменов,для чего reverse DNS применяется.

Здесь же и опции для изучения подсети,reverse IP.

По этим опциям я не стал приводить примеры,т.к. информации много было.

согласно этичным соображениям в открытом виде нельзя такое постить.

А сплошные квадраты Малевича - ну как-то не эстетично уж совсем.

Вcе опции представлены в достаточном виде для понимания.

Имеется функция дефейса страниц ресурса в опции Generator.

Но это чистое хулиганство и не рекомендую использовать её не на своих сайтах.

От вас потребуется ряд указаний параметров для этого.

Даже присутствует нотка тщеславия для юного хулигана с возможностью указания имени и сообщений.

Все эти функции отрабатываются великолепно инструментом.

Видим,что нашёл не одну панель авторизации , в том числе и администратора.

И когда меня спрашивают за что нравятся такие инструменты.

Наверное вот за такие интересные курьёзы.

Да,Ребята,и такое бывает.

Как установить :

Код:

# git clone https://github.com/cr4shcod3/pureblood.git

# cd pureblood

# pip install -r requirements.txt

# chmod +x pureblood.py

# python pureblood.py - команда запуска.Это скорее для удаления файлов с логами,чем чтения,потому что всё вы будете видеть и в терминале.

Также ,если всё-таки использовали опцию Generator,то проверьте содержимое одноимённой поддиректории.

В принципе,на этом у меня всё,соблюдайте этику.

А я вас всех благодарю за уделённое внимание к моему обзору , желаю только самого наилучшего вам.

И до новых встреч на нашем Форуме.