Развернутое сканирование

Одним из первых шагов при проведении развернутого сканирования является зондирование. Зондирование – это процесс сбора информации для получения лучшего понимания сети. Он позволяет создать целевых список IP- адресов и разработать план атаки. После того, как вы создадите список IP адресов, вы сможете запустить развернутое сканирование, чтобы получить больше информации об этих хостах. Развернутое сканирование идентифицирует операционные системы, которые работают в сети, карты этих систем и выбирает открытые порты и сервисы в системах.

Развернутое сканирование – это внутренний сканер Metasploit. Он использует Nmap для сканирования основных TCP портов и запускает дополнительные модули сканера, чтобы собрать больше информации о целевых хостах. По умолчанию развернутое сканирование включает в себя UDP сканирование, которое посылает UDP зонды наиболее известных портов UDP, как, например, NETBIOS, DHCP, DNS и SNMP. Развернутое сканирование проверяет приблизительно 250 портов, которые, как правило, являются открытыми для внешних сервисов и в большей мере тестируются во время теста.

Во время развернутого сканирования Metasploit Pro автоматически добавляет данные хоста к проекту. Вы можете просмотреть данные хоста, чтобы получить больше информации о топологии сети и определить наилучший способ для использования каждой цели. Чем больше информации вы сможете собрать о цели, тем более точно вы настроите тест для нее.

Как работает развернутое сканирование

Развернутое сканирование включает слудющие этапы:

Первый этап сканирования, пинг сканирование, определяет, есть ли хосты онлайн. Развернутое сканирование устанавливает –PI опцию, которая дает сигнал Nmap для выполнения стандартного ICMP метода «ping sweep». Один эхо-запрос отправляется к цели. Если есть один эхо-ответ ICMP, хост онлайн. Если хост находится в сети, развернутое сканирование включает его в процесс сканирования портов.

Сканирование портов

Во время второй фазы сканирования портов Metasploit Pro запускает Nmap для идентификации открытых портов и сервисов, которые доступны на этих портах. Nmap отправляет зонды различным портам и классифицирует ответы, чтобы определить текущее состояние порта. Сканирование захватывает большое количество открытых портов, как, например, HTTP, telnet, SSH и FTP.

Развернутое сканирование использует параметры Nmap по умолчанию, но вы можете изменить их, чтобы настроить Nmap сканирование. Например, развернутое сканирование запускает TCP SYN сканирование по умолчанию. Если вы хотите запустить TCP Connect сканирование, вы можете выбрать -sT oпцию. Любые параметры, которые вы указали в настройках Nmap, будут использоватся в развернутом сканировании.

OS и Version-обнаружение

После того, как развернутое сканирование идентифицирует открытые порты, начинается третья фаза. Nmap посылает множество зондов к открытым портам и определяет номера версий сервисов и операционной системы. Эти показатели основываются на том, как система реагирует на зонды. Операционная система и серийные номера предоставляют ценную информацию о системе и помогут вам определить возможную уязвимость.

Импорт данных

После того, как Nmap соберет все данные и создаст отчет, Metasploit Pro импортирует данные в проект. Metasploit Pro использует сервисную информацию для отправки дополнительных модулей, которые предназначаются для обнаруженных услуг и зондируют цель для большего количества данных.

Например, если развернутое сканирование находит цель, целевая система может вернуть подсказку для входа в систему. Логин может указывать, что сервис позволяет осуществить удаленный доступ к системе, поэтому вы можете запустить грубую атаку и взломать креденциалы.

Порты в развернутом сканировании

В общей сложности развернутое сканирование включает в себя более 250 портов, среди которых:

Если вы хотите сканировать все порты, вы можете указать 1-65535 в качестве диапазона портов. Имейте в виду, что развернутое сканирование, в котором включены все порты, может занять несколько часов.

Если есть порт, который вы не хотите сканировать, вы можете исключить его из сканирования. В этом случае сканер не будет использовать порты из списка исключений. Например, если ваша компания применяет приложение, которое запускается портом 1234, и вы не хотите повлиять на его производительность, вы можете добавить порт в список исключений.

Если вы хотите сканировать все порты, вы можете указать 1-65535 в качестве диапазона портов. Если есть порт, который вы не хотите сканировать, вы можете исключить его. В этом случае сканер не будет использовать порты из списка исключений.

Опции развернутого сканирования

Вы можете настроить следующие параметры развернутого сканирования:

Специфика IPv6 адресов

Metasploit Pro не обнаруживает автоматически IPv6-адреса в процессе развернутого сканирования. Для хостов с IPv6-адресами вы должны знать отдельные IP-адреса, которые используются целевыми устройствами, и указать эти адреса в Metasploit Pro. Чтобы определить индивидуальные IPv6 адреса, вы можете использовать SNMP, Nmap, или THC-alive6, которая является частью инструментария THC-ipv6.

После определения IPv6-адресов для целевых устройств, можно импортировать текстовый файл, который содержит адреса хостов в проект или вручную добавить хосты.

Импорт файла, который содержит IPv6 адреса

Чтобы импортировать файл, выберите Analysis > Hosts . Когда появится страница хостов, нажмите Импорт. После этого перейдите к месту нахождения адресов хост-файла и импортируйте файл адресов хоста. Файл должен содержать список IPv6 адресов, каждый в новой строке, как показано ниже:

FE80:0000:0000:0000:0202:B3FF:FE1E:8329

FE80:0000:0000:0000:0202:B3FF:FE1E:8328

Ручное добавление хоста с IPv6 адресами

Чтобы импортировать файл, выберите Analysis > Hosts. Когда откроется страница, нажмите кнопку New Host.

Когда появится страница хостов, введите следующую информацию:

Запуск развернутого сканирования

Развернутое сканирование запускает Nmap вместе с несколькими специальными модулями, чтобы идентифицировать системы и найти открытые порты и сервисы. Как минимум, вам нужно указать адреса систем, которые вы желаете сканировать.

Также есть дополнительные опции, которые можно настроить для точных результатов разных фаз сканирования. Например, вы можете пропустить фазу сканирования портов и перейти к версии обнаружения или можете сканировать каждый хост по отдельности, чтобы ускорить импорт хостов в проект.

Развернутое сканирование в основном использует Nmap, но вы можете настроить дополнительные опции для сканирования. Развернутое сканирование будет применять эти настройки вместо тех, которые используются по умолчанию. Чтобы узнать больше, ознакомьтесь с документацией Nmap.

Чтобы запустить развернутое сканирование:

Наилучший способ посмотреть данные, собранные в процессе развернутого сканирования – из страницы хостов. Чтобы открыть ее, выберите Hosts > Analysis. Каждый хост будет иметь один из следующих статусов: scanned, cracked, shelled или looted. Наилучший способ идентифицировать хосты – отсортировать по дате и статусу.

Данные, собранные из развернутого сканирования

Вы сможете увидеть, что для каждого отсканированного или импортированного хоста, отображается следующая информация:

Статус хоста описывает последнее текущее событие, которое произошло с ним.

Перевод: Виктория Верстлер

Одним из первых шагов при проведении развернутого сканирования является зондирование. Зондирование – это процесс сбора информации для получения лучшего понимания сети. Он позволяет создать целевых список IP- адресов и разработать план атаки. После того, как вы создадите список IP адресов, вы сможете запустить развернутое сканирование, чтобы получить больше информации об этих хостах. Развернутое сканирование идентифицирует операционные системы, которые работают в сети, карты этих систем и выбирает открытые порты и сервисы в системах.

Развернутое сканирование – это внутренний сканер Metasploit. Он использует Nmap для сканирования основных TCP портов и запускает дополнительные модули сканера, чтобы собрать больше информации о целевых хостах. По умолчанию развернутое сканирование включает в себя UDP сканирование, которое посылает UDP зонды наиболее известных портов UDP, как, например, NETBIOS, DHCP, DNS и SNMP. Развернутое сканирование проверяет приблизительно 250 портов, которые, как правило, являются открытыми для внешних сервисов и в большей мере тестируются во время теста.

Во время развернутого сканирования Metasploit Pro автоматически добавляет данные хоста к проекту. Вы можете просмотреть данные хоста, чтобы получить больше информации о топологии сети и определить наилучший способ для использования каждой цели. Чем больше информации вы сможете собрать о цели, тем более точно вы настроите тест для нее.

Как работает развернутое сканирование

Развернутое сканирование включает слудющие этапы:

- Пинг-сканирование

- Сканирование портов

- OS и версия обнаружения

- Импорт данных

Первый этап сканирования, пинг сканирование, определяет, есть ли хосты онлайн. Развернутое сканирование устанавливает –PI опцию, которая дает сигнал Nmap для выполнения стандартного ICMP метода «ping sweep». Один эхо-запрос отправляется к цели. Если есть один эхо-ответ ICMP, хост онлайн. Если хост находится в сети, развернутое сканирование включает его в процесс сканирования портов.

Сканирование портов

Во время второй фазы сканирования портов Metasploit Pro запускает Nmap для идентификации открытых портов и сервисов, которые доступны на этих портах. Nmap отправляет зонды различным портам и классифицирует ответы, чтобы определить текущее состояние порта. Сканирование захватывает большое количество открытых портов, как, например, HTTP, telnet, SSH и FTP.

Развернутое сканирование использует параметры Nmap по умолчанию, но вы можете изменить их, чтобы настроить Nmap сканирование. Например, развернутое сканирование запускает TCP SYN сканирование по умолчанию. Если вы хотите запустить TCP Connect сканирование, вы можете выбрать -sT oпцию. Любые параметры, которые вы указали в настройках Nmap, будут использоватся в развернутом сканировании.

OS и Version-обнаружение

После того, как развернутое сканирование идентифицирует открытые порты, начинается третья фаза. Nmap посылает множество зондов к открытым портам и определяет номера версий сервисов и операционной системы. Эти показатели основываются на том, как система реагирует на зонды. Операционная система и серийные номера предоставляют ценную информацию о системе и помогут вам определить возможную уязвимость.

Импорт данных

После того, как Nmap соберет все данные и создаст отчет, Metasploit Pro импортирует данные в проект. Metasploit Pro использует сервисную информацию для отправки дополнительных модулей, которые предназначаются для обнаруженных услуг и зондируют цель для большего количества данных.

Например, если развернутое сканирование находит цель, целевая система может вернуть подсказку для входа в систему. Логин может указывать, что сервис позволяет осуществить удаленный доступ к системе, поэтому вы можете запустить грубую атаку и взломать креденциалы.

Порты в развернутом сканировании

В общей сложности развернутое сканирование включает в себя более 250 портов, среди которых:

- Стандартные и известные порты, как, например, 20, 21, 22, 23, 25 53, 80 и 443.

- Альтернативные порты для сервисов, например, порт 8080 и 8442. Это дополнительные порты, которые используются веб-сервисами и HTTP.

- Порты, установленные по умолчанию в модуле.

Если вы хотите сканировать все порты, вы можете указать 1-65535 в качестве диапазона портов. Имейте в виду, что развернутое сканирование, в котором включены все порты, может занять несколько часов.

Если есть порт, который вы не хотите сканировать, вы можете исключить его из сканирования. В этом случае сканер не будет использовать порты из списка исключений. Например, если ваша компания применяет приложение, которое запускается портом 1234, и вы не хотите повлиять на его производительность, вы можете добавить порт в список исключений.

Если вы хотите сканировать все порты, вы можете указать 1-65535 в качестве диапазона портов. Если есть порт, который вы не хотите сканировать, вы можете исключить его. В этом случае сканер не будет использовать порты из списка исключений.

Опции развернутого сканирования

Вы можете настроить следующие параметры развернутого сканирования:

Специфика IPv6 адресов

Metasploit Pro не обнаруживает автоматически IPv6-адреса в процессе развернутого сканирования. Для хостов с IPv6-адресами вы должны знать отдельные IP-адреса, которые используются целевыми устройствами, и указать эти адреса в Metasploit Pro. Чтобы определить индивидуальные IPv6 адреса, вы можете использовать SNMP, Nmap, или THC-alive6, которая является частью инструментария THC-ipv6.

После определения IPv6-адресов для целевых устройств, можно импортировать текстовый файл, который содержит адреса хостов в проект или вручную добавить хосты.

Импорт файла, который содержит IPv6 адреса

Чтобы импортировать файл, выберите Analysis > Hosts . Когда появится страница хостов, нажмите Импорт. После этого перейдите к месту нахождения адресов хост-файла и импортируйте файл адресов хоста. Файл должен содержать список IPv6 адресов, каждый в новой строке, как показано ниже:

FE80:0000:0000:0000:0202:B3FF:FE1E:8329

FE80:0000:0000:0000:0202:B3FF:FE1E:8328

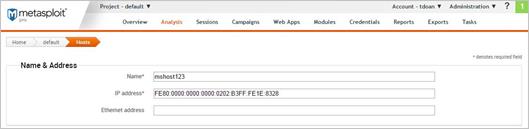

Ручное добавление хоста с IPv6 адресами

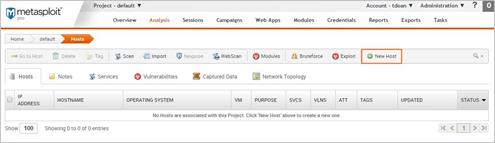

Чтобы импортировать файл, выберите Analysis > Hosts. Когда откроется страница, нажмите кнопку New Host.

Когда появится страница хостов, введите следующую информацию:

- Имя: имя хоста.

- IP адрес: IPv6 адрес хоста.

Запуск развернутого сканирования

Развернутое сканирование запускает Nmap вместе с несколькими специальными модулями, чтобы идентифицировать системы и найти открытые порты и сервисы. Как минимум, вам нужно указать адреса систем, которые вы желаете сканировать.

Также есть дополнительные опции, которые можно настроить для точных результатов разных фаз сканирования. Например, вы можете пропустить фазу сканирования портов и перейти к версии обнаружения или можете сканировать каждый хост по отдельности, чтобы ускорить импорт хостов в проект.

Развернутое сканирование в основном использует Nmap, но вы можете настроить дополнительные опции для сканирования. Развернутое сканирование будет применять эти настройки вместо тех, которые используются по умолчанию. Чтобы узнать больше, ознакомьтесь с документацией Nmap.

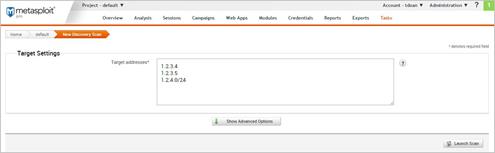

Чтобы запустить развернутое сканирование:

- В рамках проекта выберите вкладку Overview .

Примечание: вы также можете получить доступ к кнопке Scan со страницы анализа. - Когда откроется страница Overview, нажмите кнопку Scan.

- Когда появится страница New Discovery Scan, введите целевые адреса, которые вы хотите включить в проверку в поле Target addresses.

Можно ввести один IP-адрес, диапазон адресов, или CIDR нотацию. Если есть несколько адресов, используйте новую строку, чтобы каждую запись отделить. - На данном этапе вы можете запустить сканирование. Тем не менее, если хотите выполнить точную настройку сканирования, можно нажать кнопку «Показать дополнительные опции», чтобы отобразить дополнительные параметры, которые можно установить для развернутого сканирования. Например, можно указать IP-адреса, которые вы хотите включить или исключить из сканирования.Чтобы получить дополнительные сведения о параметрах сканирования, смотрите раздел Discovery Scan Options.

- Когда будете готовы запустить сканирование, нажмите кнопку Launch Scan.

После запуска сканирования вы можете увидеть его прогресс и статус. Если сканирование закончится без ошибок, появится статус ‘complete’.

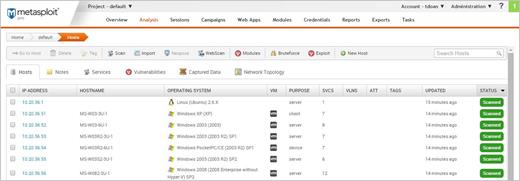

Наилучший способ посмотреть данные, собранные в процессе развернутого сканирования – из страницы хостов. Чтобы открыть ее, выберите Hosts > Analysis. Каждый хост будет иметь один из следующих статусов: scanned, cracked, shelled или looted. Наилучший способ идентифицировать хосты – отсортировать по дате и статусу.

Данные, собранные из развернутого сканирования

Вы сможете увидеть, что для каждого отсканированного или импортированного хоста, отображается следующая информация:

- IP адрес

- Имя хоста

- Операционная система

- Активные сервисы

- Дата, когда хост последний раз обновлялся и статус хоста

Статус хоста описывает последнее текущее событие, которое произошло с ним.

- Scanned – указывает, что было выполнено развернутое сканирование, Nexpose сканирование или импорт.

- Shelled – указывает, что сессии открыты на хосте.

- Looted – Indicatesthat

- Cracked

Ссылка скрыта от гостей

Перевод: Виктория Верстлер