Приветствую всех кто обратил внимание на эту статью. В предыдущей статье я разбирал таск Базовая авторизация 2, сегодня разберем Базовая авторизация 3 codeby.games.

Этот таск идентичный предыдущему таску в каком то смысле, та же форма входа, те же уязвимые параметры (здесь я не буду распыляться про это), только тип уязвимости совсем другой. Приступим сразу к делу:

Понимаем что таск будет забористый , так как уровень сложности "Сложно" в голове только одно это слепая инъекция или еще хуже слепая основанная на времени.

Подставляем нагрузку в Burp и смотрим :

Вот здесь не видно, но мы обращаем внимание на время ответа. Запомните примерно это число, это будет ваш ключ в дальнейшем. Мы понимаем что здесь Time Blind Based. Так же здесь идет фильтрация /**/ пробелов и + %09

Пытаемся вывести хоть какую то инфу , я покажу как это делать с помощью Burp :

Что мы видим в этом запросе? много чего интересного. Что у нас фильтруется и select и from и where , по этому запрос будет выглядеть таким образом.

Я указал на запрос, а справа можно сравнить его и что там? отсутствуют операторы запроса. Это значит что нам нужно сделать так чтобы они присутствовали)

На этом фото я пытаюсь вытащить название первой буквы таблицы

Делаем самый банальный обход такой фильтрации:

Так же мы будем пользоваться таблицей ascii

Буква соответствует цифре и в запросе она 100 это d , так же я указал стрелочкой что у нас время ответа слишком больше, значит иньекция работает правильно и буква верная в данном случае первая буква названия базы данных.

И так со всеми запросами, перебирая цифры отправляем запросы, если ответ короткий значит цифра не наша, если происходит "задержка" цифра правильная и мы сверяем ее с таблицей. Записываем это все.

Вот здесь мы можем извлекать разными способами данные и флаг, в свое время я раскручивал в burp intruder, есть статьи по WFUZZ.

Но хотим ли мы тратить свое драгоценное время на все это?

Понимая что мы достаем флаг по букве, зная что фильтруется идем и пишем свой тампер для SQLMAP .

Нам нужен такой скрипт который будет обходить не 1 фильтрацию в запросе , а как минимум 4.

Я не претендую на великого писаря таких скриптов, но то что у меня получилось работает:

Просто проверяем его в работе:

В начале я все таки вытянул флаг доставая его по символу через интрудер, порядка 30 минут я доставал 30 с лишним символов флага, и сравнил его с тем что выдал sqlmap после. Результат был 100%.

Сколько времени потребовалось Sqlmap для полного дампа = 5 минут. Делайте выводы. Всем кто осилил это спасибо за внимание. Создателям тасков отдельная благодарность.

Этот таск идентичный предыдущему таску в каком то смысле, та же форма входа, те же уязвимые параметры (здесь я не буду распыляться про это), только тип уязвимости совсем другой. Приступим сразу к делу:

Понимаем что таск будет забористый , так как уровень сложности "Сложно" в голове только одно это слепая инъекция или еще хуже слепая основанная на времени.

Подставляем нагрузку в Burp и смотрим :

test'and/**/sleep(5)--%09- Эта нагрузка базовая для проверки :Вот здесь не видно, но мы обращаем внимание на время ответа. Запомните примерно это число, это будет ваш ключ в дальнейшем. Мы понимаем что здесь Time Blind Based. Так же здесь идет фильтрация /**/ пробелов и + %09

Пытаемся вывести хоть какую то инфу , я покажу как это делать с помощью Burp :

Что мы видим в этом запросе? много чего интересного. Что у нас фильтруется и select и from и where , по этому запрос будет выглядеть таким образом.

Я указал на запрос, а справа можно сравнить его и что там? отсутствуют операторы запроса. Это значит что нам нужно сделать так чтобы они присутствовали)

На этом фото я пытаюсь вытащить название первой буквы таблицы

Делаем самый банальный обход такой фильтрации:

Так же мы будем пользоваться таблицей ascii

Буква соответствует цифре и в запросе она 100 это d , так же я указал стрелочкой что у нас время ответа слишком больше, значит иньекция работает правильно и буква верная в данном случае первая буква названия базы данных.

И так со всеми запросами, перебирая цифры отправляем запросы, если ответ короткий значит цифра не наша, если происходит "задержка" цифра правильная и мы сверяем ее с таблицей. Записываем это все.

test'and/**/IF(ascii(substring((SEselectLECT/**/database()),1,1))=100,sleep(5),false)--%09- Запрос на получения первого символа названия базы данных , для получения второго символа просто добавляйте в конец запроса не 1,1 а 2,1. И так работает во всех запросах.test' AND/**/IF(ascii(substr((SEselectLECT/**/TABLE_NAME/**/FRfromOM/**/

information_schema.TABLES/**/WHwhereERE/**/table_schema=database()/**/LIMIT/**/

0,1),1,1))=108,sleep(5),NULL)--%09- Запрос на получения первого символа таблицы, чтобы узнать следующий мы меняем значения limittest' AND/**/IF(ascii(substr((SEselectLECT/**/concat(column_name)/**/FRfromOM/**/

information_schema.columns/**/WHwhereERE/**/table_name='flags'/**/limit/**/0,1),1,1))=108,

sleep(5),NULL)--%09- Запрос на получения названия колонки первого символа.test' AND/**/IF(ascii(substring((SEselectLECT/**/count(*)/**/FRfromOM/**/flags/**/limit/**/0,1),1,1))=49,

sleep(5),NULL)--%09- Запрос на получения количества колонок в таблице.' AND/**/IF(ascii(substring((SEselectLECT/**/flag/**/FRfromOM/**/flags/**/limit/**/0,1),1,1))=97,

sleep(5),NULL)--%09- Запрос на получения флага.Вот здесь мы можем извлекать разными способами данные и флаг, в свое время я раскручивал в burp intruder, есть статьи по WFUZZ.

Но хотим ли мы тратить свое драгоценное время на все это?

Понимая что мы достаем флаг по букве, зная что фильтруется идем и пишем свой тампер для SQLMAP .

Нам нужен такой скрипт который будет обходить не 1 фильтрацию в запросе , а как минимум 4.

Я не претендую на великого писаря таких скриптов, но то что у меня получилось работает:

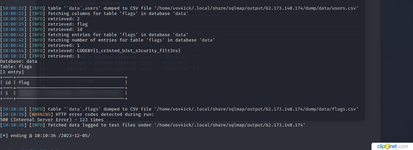

Просто проверяем его в работе:

В начале я все таки вытянул флаг доставая его по символу через интрудер, порядка 30 минут я доставал 30 с лишним символов флага, и сравнил его с тем что выдал sqlmap после. Результат был 100%.

Сколько времени потребовалось Sqlmap для полного дампа = 5 минут. Делайте выводы. Всем кто осилил это спасибо за внимание. Создателям тасков отдельная благодарность.

Вложения

Последнее редактирование: