Эта статья - дорожная карта роста DevSecOps‑специалиста: от первых 12 месяцев, где важнее всего база и дисциплина, до уровня Lead, где на первый план выходят стратегия, команда и работа со стейкхолдерами. Маршрут выстроен так, чтобы примерно через два года можно было уверенно претендовать на senior‑задачи и частично lead‑функции - при условии, что параллельно прокачиваются коммуникации и привычка отвечать за результат, а не только «за настройки».

Что такое DevSecOps в 2025

В 2025 DevSecOps - это способ организовать разработку и эксплуатацию так, чтобы безопасность не дралась со скоростью, а помогала ей. В реальной жизни это выглядит как автоматизированные проверки, платформенные стандарты, безопасные настройки «по умолчанию» и понятные правила, которые подталкивают команды к правильным решениям без лишней боли.Эволюция роли

Ещё недавно DevSecOps во многих компаниях означал человека, который «вкручивает безопасность в CI» и время от времени приносит разработчикам список: «срочно пофиксите критичное». Сейчас роль стала шире: DevSecOps всё больше превращается в инженера платформы безопасности - того, кто строит guardrails (дорожные правила), по которым ездят все команды, и делает безопасность повторяемой и масштабируемой. Итог звучит прагматично: меньше ручных разборов, меньше внезапных блокировок перед релизом и больше заранее оговорённых критериев качества.Есть и заметный психологический сдвиг: зрелый DevSecOps не приходит с посылом «у вас проблемы», он помогает выпускать продукт стабильнее. Он объясняет решения языком влияния: какой риск снижаем, что это даст разработчикам, насколько это удлинит пайплайн и сколько будет стоить сопровождение.

Если хочется увидеть, как DevSecOps выглядит не в теории, а в живом пайплайне — с понятной логикой “где проверяем, что блокируем, а что уходит в бэклог”, пригодится это руководство: DevSecOps: как встроить безопасность в процесс CI/CD.

Отличия от DevOps и AppSec

DevOps в первую очередь про надёжность и скорость поставки: инфраструктуру, CI/CD, наблюдаемость, автоматизацию окружений и эксплуатацию. AppSec - про безопасность приложения: уязвимости в коде и зависимостях, дизайн, безопасность API и secure coding‑практики.DevSecOps стоит между ними и «сшивает» миры: превращает требования безопасности в конкретные механики, встроенные в pipeline и платформу. Обычно зона ответственности шире, чем у AppSec: IaC, контейнеры, кластер, секреты, политики доступа - и главное, чтобы всё это работало «на потоке» сразу для нескольких команд.

Востребованность и зарплаты

Спрос понятен: темпы разработки не падают, а поверхность атаки растёт - облака, микросервисы, контейнеры, IaC, внешние зависимости. Без системного подхода безопасность превращается в вечный «догоняющий» процесс: находки всплывают слишком поздно, чинятся дорого и почти гарантированно рождают конфликты между командами.Ориентиры зарплат:

- Junior: 150–250k

- Middle: 300–500k

- Senior/Lead: 500+k

Junior DevSecOps (0–12 месяцев)

Первый год - про фундамент: стать инженером, который уверенно чувствует себя в Linux, сетях, контейнерах и CI/CD, и начинает мыслить категориями «что автоматизировать, где поставить контроль и как не сломать разработку». Здесь важнее не «знать всё подряд», а уметь доводить небольшие улучшения до результата и внятно объяснять, зачем они нужны.CI/CD fundamentals

CI/CD для DevSecOps - это не просто набор скриптов. Это понимание жизненного цикла артефакта: от коммита до деплоя, включая тесты, сборку, публикацию, quality gates, условия отката и аудит того, что именно уехало в прод.На практике junior важно уметь:

- Понимать структуру пайплайна, управлять переменными и аккуратно обращаться с секретами.

- Отличать «быстрые» проверки от «тяжёлых», чтобы не превращать pipeline в узкое горлышко.

- Вводить понятные пороги: что блокирует merge, а что создаёт тикет и уходит в бэклог.

Containers и Kubernetes basics

Контейнеры - стандарт доставки, а значит, и стандарт ошибок. Junior полезно понимать, почему лучше использовать минимальные базовые образы, почему запуск под root - плохая идея, как слои образа могут утащить «случайный» секрет и чем опасен кэш сборки с точки зрения утечек.По Kubernetes достаточно базы: Pod, Deployment, Service, Ingress, ConfigMap/Secret, namespaces и RBAC на уровне концепций. Цель не в том, чтобы сразу стать cluster‑admin, а в том, чтобы понимать, где именно «живет» безопасность в Kubernetes и какие рычаги реально используются командами в повседневной работе.

Linux и networking

DevSecOps постоянно упирается в детали ОС и сети: права, файловую систему, процессы, системные журналы, порты, DNS и TLS. Секреты часто утекают через логи и переменные окружения, сервисы становятся доступными наружу из‑за неверных сетевых правил, а контроль доступа разваливается из‑за слишком широких прав.Поэтому junior стоит довести до уверенности:

- Права и владельцы файлов, базовое понимание systemd‑сервисов.

- Базовые инструменты диагностики сети.

- Умение читать логи и собирать минимальную картину инцидента.

Базовая информационная безопасность

Сильный junior не пересказывает учебник по ИБ, а мыслит прикладно: что защищаем, от кого, какой возможен ущерб и где лежит «ключ» от системы. На этом этапе достаточно уверенно понимать принцип наименьших привилегий, базовую терминологию уязвимостей и уровней критичности, а также что риск - это не только наличие CVE, но и контекст эксплуатации.Первые инструменты: Trivy, Semgrep

На старте лучше выбрать немного инструментов и научиться извлекать из них реальную пользу. Trivy часто хорошо работает как «первый сканер»: его удобно встраивать в CI, сканировать образы и репозитории и быстро увидеть эффект - хотя бы на уровне грубых проблем. Semgrep удобен как стартовый SAST: его проще объяснить разработчикам, он дружелюбен к локальному запуску и хорошо поддерживает подход «сначала полезные правила, потом расширяем покрытие».Middle DevSecOps (12–24 месяца)

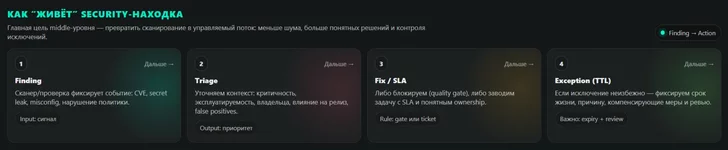

Переход на middle обычно начинается с простой мысли: проверки сами по себе не создают безопасность, если ими нельзя управлять. Здесь DevSecOps учится строить поток работы с находками: triage, приоритизацию, SLA, исключения, метрики - и главное, интеграцию так, чтобы разработка не воспринимала безопасность как постоянный стоп‑кран.SAST/DAST интеграция

Зрелая интеграция SAST/DAST - это не «включить галочку», а настроить качество сигнала. Middle‑инженер должен уметь объяснить, какие классы проблем ловим на каждом этапе, где важна быстрая обратная связь, а где уместна периодическая глубокая проверка. Отдельная тема - как не утонуть в false positives: правила, базовые исключения, контроль срока жизни исключений, ownership и регулярный пересмотр.Чтобы не собирать SAST‑интеграцию по кускам и быстрее выйти на “production‑качество” (с вменяемым временем прогона и адекватным шумом), можно опереться на это руководство с готовыми конфигами и разбором типовых проблем: Настройка SAST в GitLab Pipeline 2025: готовые конфиги и troubleshooting для production.

Secrets management

Секреты - одна из самых болезненных тем, потому что они легко «заводятся по пути»: токены в CI, ключи в конфигурациях, временные креды в чатах, случайные дампы. На middle‑уровне происходит переход к управляемой модели: централизованное хранение, выдача секретов приложениям по запросу, ротация и аудит.Vault в этой логике выступает как платформа управления секретами и доступом: единые политики, единая точка контроля и возможность выдавать краткоживущие доступы. Важный инженерный нюанс: secrets management - это не только «куда положить секрет», но и «как сделать так, чтобы секрет не был нужен в статике», например через динамические секреты и identity‑подход.

IaC security: Checkov, tfsec

Когда инфраструктура описывается кодом, ошибки становятся масштабируемыми: один неправильный модуль - и проблема размножается на десятки окружений. Поэтому middle‑уровню важно внедрить IaC‑проверки так, чтобы они работали на pull request и не держались на ручном контроле.Container security deep-dive

На middle‑уровне контейнерная безопасность перестаёт быть только сканированием образа на CVE. Появляется работа с политиками: что допустимо в runtime, какие возможности разрешены, как ограничивать сеть, как контролировать базовые параметры безопасности подов и неймспейсов. И здесь особенно важно научиться говорить с платформенной командой и разработчиками на одном языке: безопасность должна ощущаться не как запрет, а как предсказуемый стандарт.Senior DevSecOps (24–36 месяца)

Senior‑уровень - это масштаб и архитектура: инженер уже не просто встраивает проверки, а проектирует систему, где безопасность - свойство платформы и процесса, а не сумма отдельных инструментов. Главная ценность senior - в том, что решения начинают «работать сами»: через шаблоны, дефолты и понятные правила игры для команд.Security architecture

Security architecture в DevSecOps - это умение спроектировать безопасные дефолты: шаблоны репозиториев, стандартные пайплайны, базовые политики доступа, типовые конфигурации инфраструктуры и контейнерной среды. Идея простая: командам дают «проложенную дорогу» - если идти по стандарту, получится быстрее, безопаснее и проще в сопровождении.Senior также отвечает за баланс: где нужно жёстко блокировать, а где достаточно предупредить и довести до исправления по SLA. Это не «уступки безопасности», а управление риском как инженерной величиной, а не как эмоцией.

Когда базовые сканеры уже подключены, следующий шаг — защитить сам конвейер поставки: кто и что может запускать, чем доверять, как минимизировать риск компрометации CI. В этом руководстве хорошо разложен подход Zero Trust для пайплайнов: Zero Trust pipeline: как строить безопасный CI/CD под GitLab и TeamCity.

Threat modeling

Threat modeling помогает перестать чинить последствия и начать предотвращать причины. Senior способен провести моделирование угроз для фичи или сервиса так, чтобы на выходе были конкретные технические решения: контроль доступа, сегментация, ограничения, мониторинг, требования к логированию и реакциям.Признак зрелости здесь простой: threat modeling не превращается в редкий «ритуал», а становится частью дизайн‑ревью и архитектурных обсуждений. Тогда безопасность появляется раньше кода и перестаёт быть тормозом релиза.

Compliance automation

Комплаенс‑автоматизация - это перевод требований в проверяемые условия и доказательства. Senior строит систему, где часть контроля происходит автоматически: политики IaC, аудит изменений, прозрачность доступа к секретам, воспроизводимость сборки, трассируемость того, что было задеплоено и кем одобрено. В результате аудиты проходят спокойнее, а требования становятся не отдельным «проектом про комплаенс», а свойством процесса.Lead DevSecOps

На lead‑уровне DevSecOps - это уже не только инженерия, но и управление изменениями. Меньше задач вида «поставить инструмент», больше задач вида «сделать так, чтобы десятки людей работали безопасно каждый день - и не воспринимали это как отдельную нагрузку».Strategy и roadmap

Lead формирует стратегию: выбирает направления, которые дадут максимальное снижение риска при адекватной цене внедрения. Обычно это несколько инициатив на 6–12 месяцев, у каждой - свои метрики: покрытие репозиториев базовыми гейтами, доля секретов в централизованном хранилище, скорость triage, снижение критичных misconfig и т.д.Ещё одна важная задача - управлять исключениями и риск‑акцептом так, чтобы «временные решения» не превращались в постоянные дыры. Иными словами, lead строит систему, где временное действительно остаётся временным.

Team building

Lead выращивает команду: выстраивает роли, менторство, онбординг и внутренние стандарты так, чтобы знания не держались на одном человеке. Сюда же относится коммуникация: умение договариваться с разработкой и платформой, объяснять решения и снижать конфликтность вокруг security‑требований. В зрелой организации lead DevSecOps создаёт среду, где безопасность - часть инженерной культуры, а не внешняя проверка.Сертификации и обучение

Сертификации полезны как структурированный план и как подтверждение знаний на рынке, но лучше всего они работают, когда подкреплены реальными артефактами и проектами. CKS помогает системно закрыть Kubernetes‑безопасность и практические сценарии hardening. AWS Certified Security – Specialty логично смотрится у тех, кто работает в AWS и хочет подтвердить компетенции по облачной безопасности.Pet‑проекты по уровням

Ниже - единственный список в статье, потому что в портфолио важна краткость: что сделать, чтобы это выглядело как инженерный результат, а не учебная лабораторная.- Junior:

Ссылка скрыта от гостейс CI, где Trivy и Semgrep запускаются на pull request, результаты сохраняются артефактами, а пороги падения пайплайна объяснены в README (что блокируем, что допускаем).

- Middle:

Ссылка скрыта от гостей, который получает доступы через Vault (политики + аудит), и Terraform‑проект с IaC‑проверками Checkov/tfsec на PR, включая механизм управляемых исключений с датой истечения.

- Senior:

Ссылка скрыта от гостейthreat model для нескольких сервисов и минимальная витрина compliance automation: политики, отчёты из pipeline, трассируемость изменений и понятные доказательства контроля.

- Lead: публичный “

Ссылка скрыта от гостей” для команд (гайд по стандартам, шаблоны пайплайнов, правила исключений, метрики), оформленный как внутренний продукт с версионированием и changelog.

Заключение

Рост в DevSecOps за два года - это не гонка за количеством инструментов, а последовательное расширение зоны ответственности: от аккуратных интеграций в CI/CD до архитектуры, управления риском и дальше - к стратегии и развитию команды. Если на каждом уровне оставлять после себя артефакты (шаблоны, политики, пайплайны, документы решений, метрики), резюме начинает говорить языком результата - и это действительно быстрее двигает по грейдам и вилкам. А главное - такой путь делает DevSecOps не «контролёром», а инженером, который помогает бизнесу выпускать изменения устойчиво и безопасно.Хотите, чтобы текст был адаптирован под РФ/СНГ‑рынок (термины, примеры пайплайнов GitLab, упор на Kubernetes) или под международную аудиторию (GitHub Actions, cloud‑first)?

Вложения

Последнее редактирование: