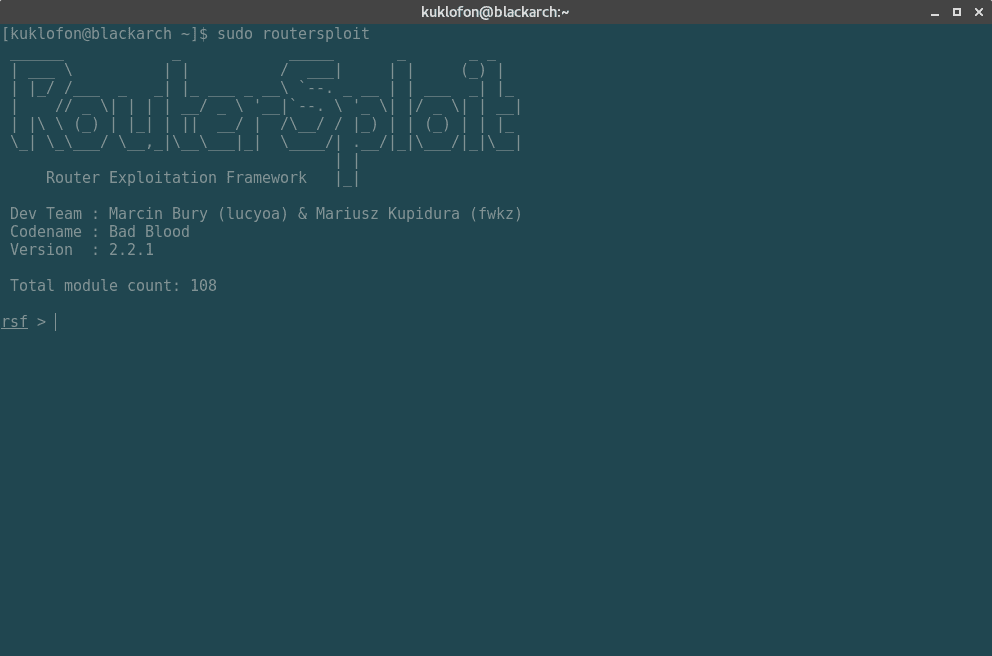

RouterSploit — это атакующая программная платформа с открытым исходным кодом на Python, основной нишей ее использования являются различные «встроенные устройства» (embedded devices) - роутеры. По внешнему виду является своеобразным аналогом Metasploit Framework, а так же в работе, RouterSploit тоже использует модули.

Список модулей пополняется практически каждый день. Уже представлены модули для идентификации и эксплуатации конкретных уязвимостей, для проверки учетных данных на устойчивость и различные сканеры, предназначенные для поиска проблем.

Типов модулей на данный момент три:

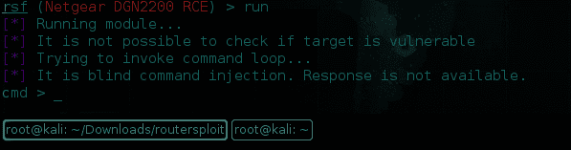

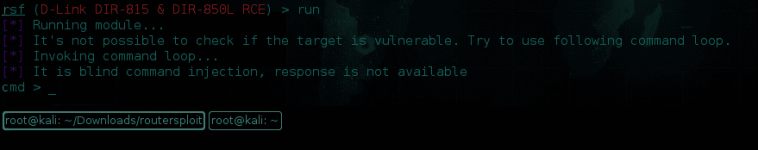

· exploits — модули, которые эксплуатируют уязвимости;

· creds — модули для проверки аутентификационных данных на сервисах (FTP, SSH, Telnet, HTTP basic auth, HTTP form auth, SNMP);

· scanners — модули для проверки цели на уязвимости.

В фреймворке присутствуют эксплойты для оборудования таких производителей как 2Wire, Asmax, ASUS, Belkin, Cisco, Comtrend, D-Link, Fortinet, Juniper, Linksys, NETGEAR, Technicolor.

Модуль проверки аутентификационных данных для каждого сервиса может работать в одном из двух режимов: в режиме проверки паролей по умолчанию и в режиме перебора.

У сканирования сейчас два модуля. Один позволит найти в сети все устройства фирмы D-Link, а второй для autopwn.

Установим его себе.

> apt-get install python-requests python-paramiko python-netsnmp –y

> git clone https://github.com/reverse-shell/routersploit

> echo "alias routersploit='/root/routersploit/rsf.py' " >> ~/.bashrc (создаем алиас, чтобы вызывать routersploit не указывая путь к скрипту)

> source .bashrc (перечитаем конфигурационный файл)

Запускаем командой:

> routersploit

Для сканирования целевого устройства, для начала подключаемся к нему, затем вводим команды:

> use scanners/autopwn

> show options (тут смотрим текущие настройки сканера)

> set target 192.168.1.1 (адрес роутера)

> run

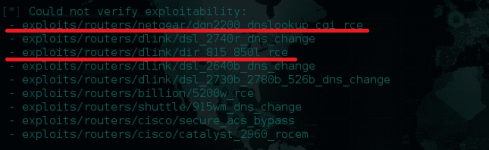

Ждем результата сканирования…

На мой TL-WR941ND он эксплоитов не нашел, о чем и сообщил в конце.

В целом, для TP-LINK их в публичном доступе я находил очень мало.

Если сканер не находит эксплойты в своей базе, можно попробовать найти подходящие на

Ссылка скрыта от гостей

.Делаем поиск по ключевым словам, затем скачиваем эксплойт и копируем его в папку с routersploit.