RustScan - это современный взгляд на сканер портов. Изящный и быстрый.

Не говоря уже о том, что RustScan использует Adaptive Learning, чтобы совершенствоваться по мере использования.

RustScan имеет новый движок для скриптов, который позволяет любому писать скрипты на большинстве языков. Поддерживаются Python, Lua, Shell.

Хотите взять найденные порты и передать их в Nmap для дальнейшего анализа? Это возможно. Хотите запустить smb-enum, если SMB обнаружен открытым? Это тоже возможно.

«Адаптивное обучение» в RustScan - это функции которые «узнают» о среде, которую вы сканируете, и о том, как вы используете RustScan, чтобы со временем улучшить себя.

Самый простой способ установить RustScan - использовать один из пакетов, предоставленных для вашей системы, например HomeBrew или Yay для Arch Linux.

Не говоря уже о том, что RustScan использует Adaptive Learning, чтобы совершенствоваться по мере использования.

Особенности

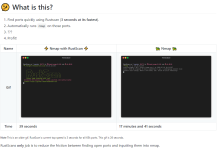

- Сканирует все 65k портов за 3 секунды.

- Полная поддержка скриптов.

- Адаптивное обучение. Чем больше вы его используете, тем лучше RustScan становится. (Здесь нет раздутого машинного обучения, только базовая математика.)

- IPv6, CIDR, ввод через файлы.

- Автоматически направляет порты в Nmap.

Расширяемый

RustScan передает результаты в костомные скрипты Python.RustScan имеет новый движок для скриптов, который позволяет любому писать скрипты на большинстве языков. Поддерживаются Python, Lua, Shell.

Хотите взять найденные порты и передать их в Nmap для дальнейшего анализа? Это возможно. Хотите запустить smb-enum, если SMB обнаружен открытым? Это тоже возможно.

Адаптивный

RustScan автоматически настраивается в соответствии с ОС хоста.«Адаптивное обучение» в RustScan - это функции которые «узнают» о среде, которую вы сканируете, и о том, как вы используете RustScan, чтобы со временем улучшить себя.

Руководство по установке

Нужен Nmap. Если у вас установлена ОС Kali Linux или Parrot, значит, у вас уже есть Nmap. Если нет, следуйте руководству по установке nmap.Самый простой способ установить RustScan - использовать один из пакетов, предоставленных для вашей системы, например HomeBrew или Yay для Arch Linux.

- Качаем релиз по ссылке Releases

- Запускаем файл командой

dpkg -i <имя загруженного файла>

Использование

- Сканирование сразу нескольких IP, разделаем запятыми:

Код:rustscan -a 127.0.0.1,0.0.0.0 - RustScan поддерживает CIDR:

Код:rustscan -a 192.168.31.1/30 - Использование текстового файла с списком IP адресов:

создаем файл с перечнем адресов(каждый с новой строки).

запускаем сканированиеКод:nano host.txt

Код:rustscan -a 'host.txt' - Отдельное сканирование портов:

Код:rustscan -a 192.168.31.218 -p 445 - Сканирование списка портов, разделенными запятыми:

Код:rustscan -a 192.168.31.218 -p 445,135,139 - Также можно указать промежуток :

Код:rustscan -a 127.0.0.1 --range 1-1000