Самый главный хакер в мире

Скажите как его зовут???

БУ -РА -ТИ-НО! Почти угадали )

Это GOOGLE !!!

Да-да друзья, всем известный поисковик, и есть самый главный и крутой хакер )

Большинство из вас уже давно знают про такую вещь как гугл хакинг.

Гугл может, Гугл может все, что угодно,

Плавать брассом, спорить басом, дрова рубить!

Гугл может, Гугл может все, что угодно,

Ломать сайты, сливать базы - не может быть!?

Может-может, ещё как может! А что он может? Многое - Более 40 000 уязвимостей для поиска через Гугл находится в

А если вы чего-то там не нашли, не забывайте, что

Но сегодня мы не будем перебирать все эксплойты, а остановимся на том, в чём Гугл прославился больше всего – это дорки.

Google Dork - это запрос для выявления разных дыр в безопасности сайтов, роутеров, камер и пр. Дорки могут быть разными – поиск паролей, документов, FTP и т.д., но мы будем рассматривать SQL Injection.

SQL Injection – Уязвимость, которая позволяет хакеру получить доступ к базе данных.

Как выглядят эти запросы:

inurl:index.php?id=

inurl ageid=

ageid=

inurl:channel_id=

И многие тысячи других, списки которых без труда ищутся в интернете. Но конечно большая часть известных запросов по много раз пройдена юными и не очень любителями покопаться в самом сердце сайта. Соответственно, выудить какую-то актуальную информацию, используя дорки из паблика не так-то просто.

Получается дорки потеряли актуальность? Вовсе нет, всего лишь нужно использовать запросы, которых нет в сети. А где же их тогда взять? Ну вот мы и подошли к самому интересному…

Ну раз их нет, значит их нужно сочинить самим Сказано – сделано, приступим!

Сказано – сделано, приступим!

Способ №1 – самый долгий

Для этого нам понадобится

Этот сервис ищет ключевые слова. Сначала нужно определиться, что будем искать – например сайты с тематикой онлайн игр.

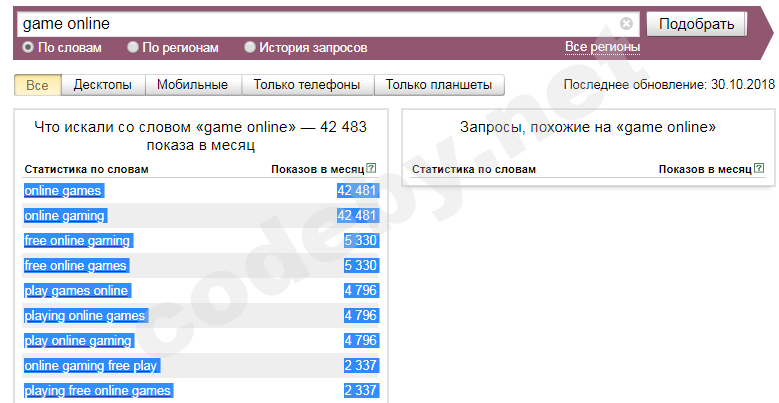

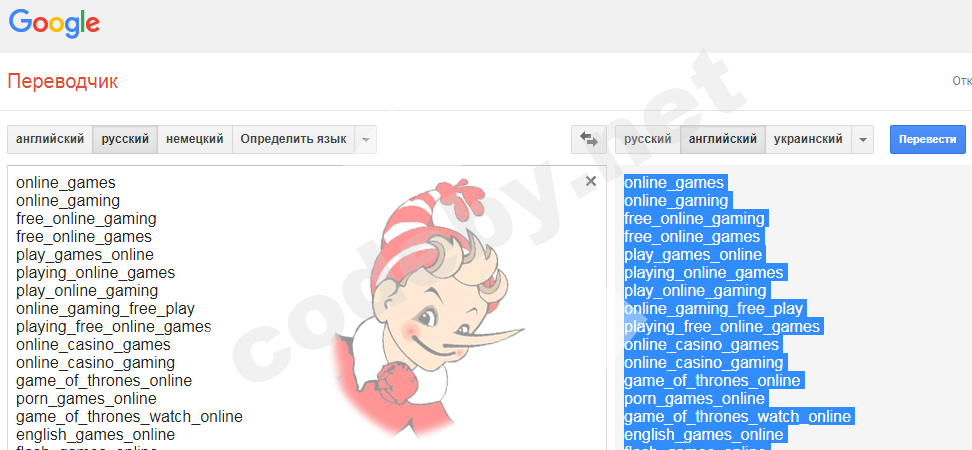

Вводим запрос - game online (взял «от балды», придумайте получше). Запросы должны быть написаны латиницей! Подобранные слова выделяем и копируем.

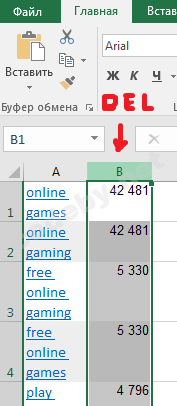

На следующем этапе нужно отделить ключевики от ненужного нам мусора. Для этого скопированный текст вставляем в EXCEL, выделяем ненужную колонку и удаляем.

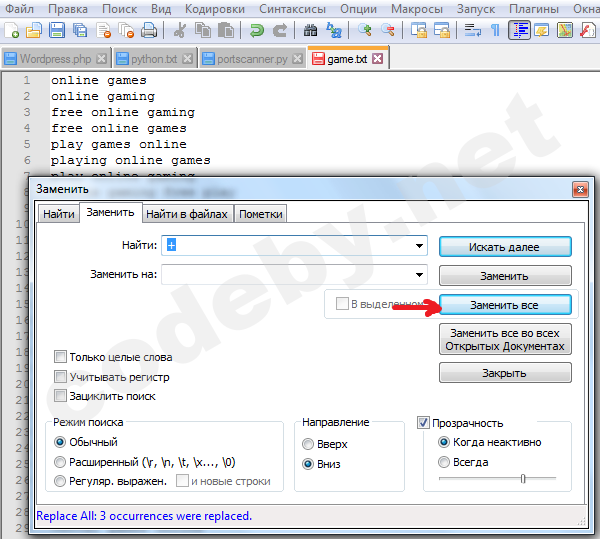

Оставшуюся колонку копируем в новый файл txt, будем пользоваться Notepad++. Теперь нам нужно избавиться от символов ‘+’ и пробелов. Делать это будем в 2 приёма. Сначала заходим Поиск -->Замена. В появившемся окне в поле поиска пишем + и жмём «Заменить всё».

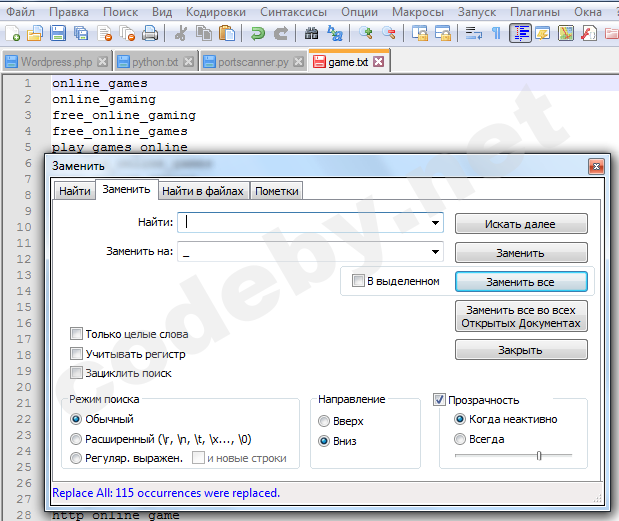

Во второй заход вместо + ставим пробел, а в поле «Заменить на:» символ нижнего подчёркивания. Также жмём «Заменить всё» и сохраняем.

Несмотря на то, что в Яндексе мы подбирали ключевики латиницей, в списке попадаются иногда и русские слова. Чтобы ничего не искать и не править вручную, обратимся к носатому парнишке идём в Гугл-переводчик. Вставляем наш список как русский текст и переводим на английский.

идём в Гугл-переводчик. Вставляем наш список как русский текст и переводим на английский.

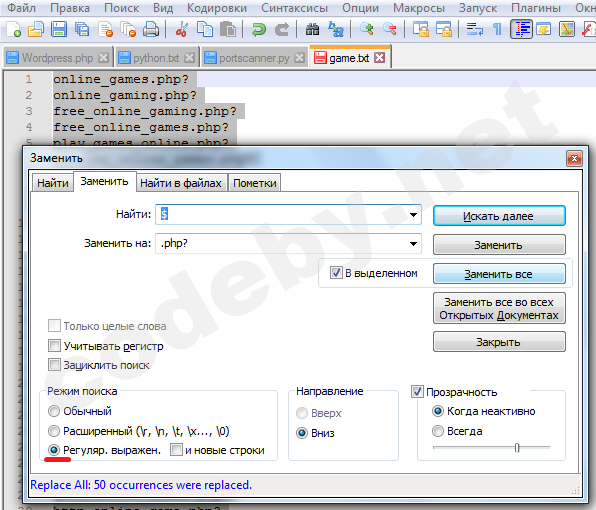

Копируем перевод и сохраняем обратно в наш файл, например game.txt Но это ещё не всё – выделяем весь текст, снова заходим Поиск-->Замена. В появившемся окне в поле поиска пишем $, а в поле «Заменить на:» .php? меняем режим поиска на «Регулярные выражения», и жмём «Заменить всё». Сохраняем. Первый подготовительный этап закончен.

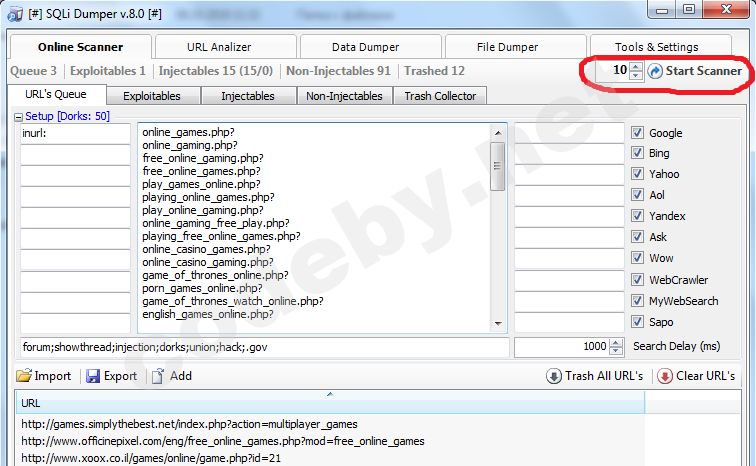

«Хвосты», то бишь тип, можно использовать разные - .php? .asp? .htm? .html? .txt? .cgi? .aspx? .xml То что у нас получилось, ещё не является дорками – это лишь заготовки для создания оных, хотя даже в таком виде какой-то результат уже будет. Далее скопированые заготовки вставляем в программу SQLi Dumper и запускаем старт.

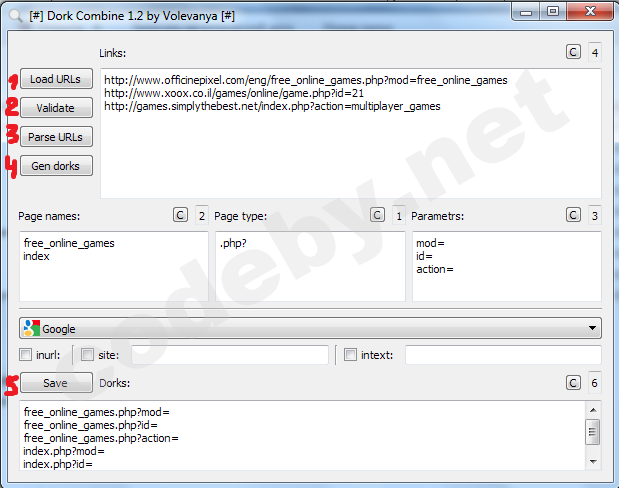

В нижнем поле URL будут появляться ссылки. Для примера, трёх ссылок будет достаточно, которые мы сохраняем в текстовый файл. Это файл открываем в следующей программе – DorkCombine. Пользоваться ей очень просто – тыкаете по всем клавишам подряд сверху донизу

В нижнем окошке и появятся наконец-то наши дорки. Будут конечно встречаться и уже известные, ведь комбинация идёт из «запчастей». Поскольку здесь просто пример из трёх ссылок, то и выхлоп дорок небольшой. Из скриншота наглядно видно как работает эта программа, из ссылок идёт выборка в 3 колонки – имена, тип и параметы.

Способ №2 – самый быстрый

На самом деле есть путь гораздо короче, без использования многочисленных манипуляций. Но предыдущие шаги, позволят получить дорки, с отсутствием необходимого опыта. Итак, если вы уже пользовались программой SQLi Dumper, то знаете, что хосты не подверженные инъекциям, попадают в trash. Вот эта мусорка нам и пригодится.

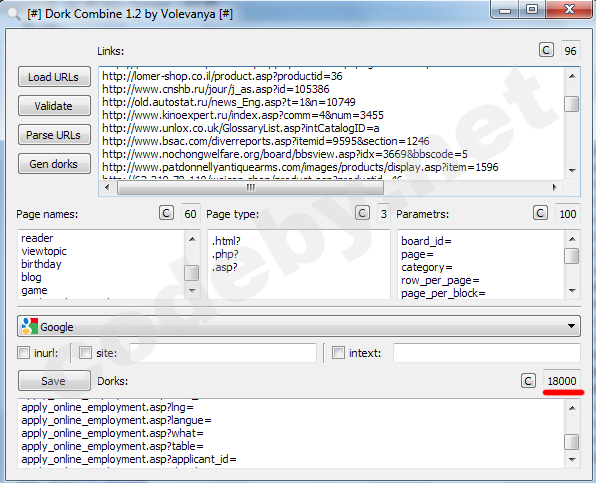

В программе Dork Combine открываем текстовый файл со списком из trash через кнопку Load URLs, или просто копируем список в верхнее окно. Очень большой список не берите, а то я сгенерил как-то 1.5 миллиона дорок, а прога не смогла их сохранить и вылетела ))) Хотя до 700 тыс вполне справлялась.

В этом примере я взял ровно 100 ссылок, после валидации (кнопка Validate), осталось 96. И как мы видим, из них комбайн нагенерил аж 18000 дорок.

Способ №3 – самый правильный

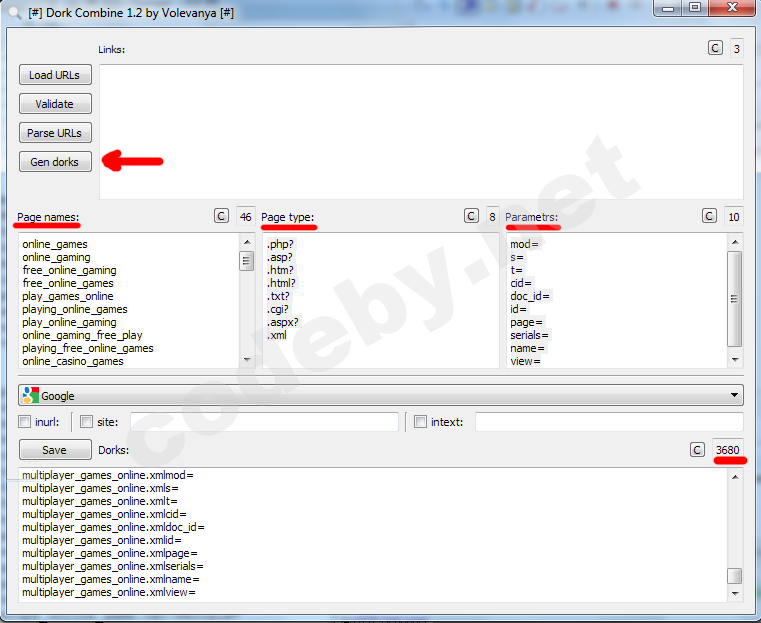

Первый способ был весьма долгий, второй очень быстрый, но куча сгенерированных дорок из мусора очень разношёрстная. Чтобы сделать гораздо более конкретные дорки, под определённую тематику, есть другой метод. Вкратце - в 3 средних окна набить вручную «хвостов», и сгенерить дорки.

Разберём чуть подробнее:

* В центральном окне Page type пишутся расширения, их не так уж много, упоминал в 1 способе - .php? .asp? .htm? .html? .txt? .cgi? .aspx? .xml и другие.

* В окно Parametrs вставляем параметры типа mod= s= t= cid= doc_id= id= page= serials= name= view= Параметров может быть довольно большое количество.

* И в окне Page names указываются имена страниц типа online_game online_gameg их количество исчисляется миллионами.

Все эти запчасти берутся из тематических URL. Например хост www,gamepark.eu/en/FlashGames.asp?kat=

Расширение будет .asp? параметр kat= и имя FlashGames А чтобы долго не вылавливать имена, в первое окно Page type можно вставить список полученный первым способом в вордстате.

Даже небольшое количество записей в колонках позволило сгенерировать 3860 тематических дорок.

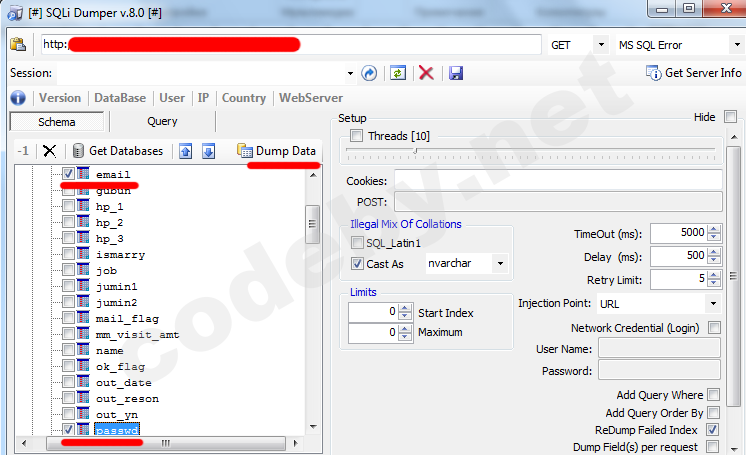

Получаем уязвимые сайты

Каким бы способом дорки не были получены, следующим этапом будет поиск уязвимых сайтов. Копируем наши дорки и вставляем всё в тот же Sql Dumper, стартуем. В поле с URL появились сайты. После окончания сканирования, идём во вкладку «Exploitables» и жмём «Start Exploiter». Количество потоков только не делайте как на скрине ) Чем их меньше, тем меньше пропусков будет, максимум 10 ставьте.

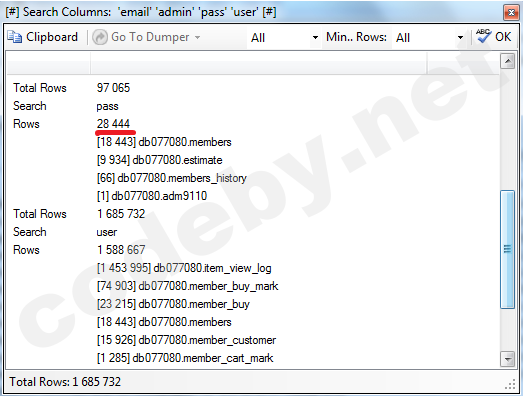

Далее переходим во вкладку «Injectables», жмём «Start Analiser». Потом внизу программы ставим все галочки (email, admin, password, user) и жмём «Start».

Открывается ещё одно окно, в котором мы можем видеть количество записей в разных базах. Прокручиваем окошко, и ищем самые интересные варианты. Как видно база весьма приличная – почти 28 500 паролей.

Следующий шаг – жмём Go To Dumper -->New Dumper Instance

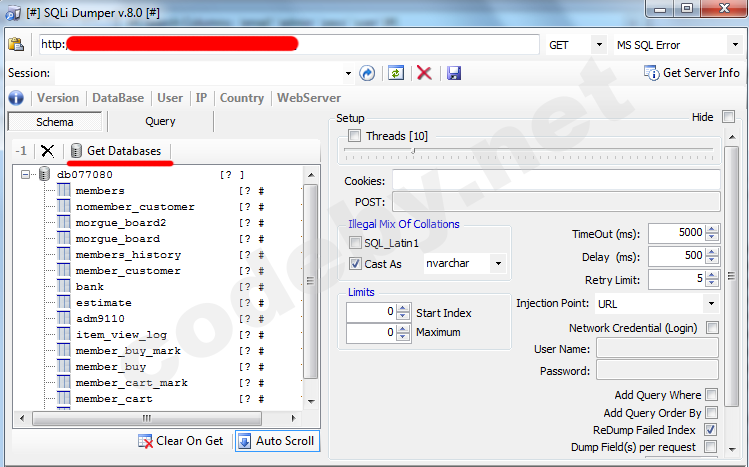

В появившемся отдельном окне жмём Get Databases и ждём окончания процесса обработки базы.

Затем, чтобы получить таблицы БД, жмём Get Tables. Далее опять выбираем, то что нас интересует (я выбрал members), и жмём Get Columns – получаем колонки. Ну вот мы и добрались до самого интересного – отмечаем passwd и email, жмём Dump Data.

С большой базой процесс не быстрый, так что можно пока курить бамбук.

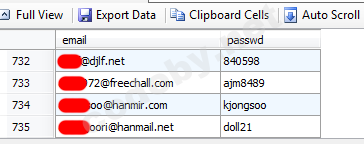

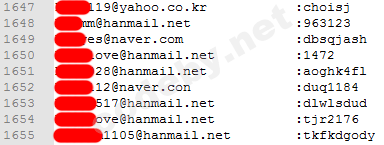

Славнонакурившись бамбука попив чайку, и сделав ещё кучу дел, внизу окна мы увидим мейлы и пароли. Пароли оказались в незашифрованном виде, но чаще всего, там будет хеш.

Теперь жмём Export Data, выбираем Custom, чтобы было двоеточие.

Нам только осталось нажать Start, и сохранить результаты.

Всё, золотой ключик наш!

Конечно описанный способ слива баз не идеальный, есть гораздо более быстрые инструменты. Целью статьи не был обзор дампера, поэтому я не рассказывал о его дополнительных настройках и возможностях. Тем более использовался старичок v 8.0, который уже почти не работает. Но это простое руководство, поможет разобраться как рандомно и массово вскрываются mysql базы данных через дорки.

Внимание! Команда Codeby предупреждает – не используйте данный материал для неправомерных действий! Весь материал представлен только для ознакомления!

Ссылки на программы кому надо сам найдёт, понятное дело где – у Буратино, чего только он не сделает для любимого Папы Карло

И кто же это такой крутой хакер? Кто же этот легендарный неуловимый Джо?Скажите как его зовут???

БУ -РА -ТИ-НО! Почти угадали )

Это GOOGLE !!!

Да-да друзья, всем известный поисковик, и есть самый главный и крутой хакер )

Большинство из вас уже давно знают про такую вещь как гугл хакинг.

Гугл может, Гугл может все, что угодно,

Плавать брассом, спорить басом, дрова рубить!

Гугл может, Гугл может все, что угодно,

Ломать сайты, сливать базы - не может быть!?

Может-может, ещё как может! А что он может? Многое - Более 40 000 уязвимостей для поиска через Гугл находится в

Ссылка скрыта от гостей

А если вы чего-то там не нашли, не забывайте, что

Ссылка скрыта от гостей

может… Но сегодня мы не будем перебирать все эксплойты, а остановимся на том, в чём Гугл прославился больше всего – это дорки.

Google Dork - это запрос для выявления разных дыр в безопасности сайтов, роутеров, камер и пр. Дорки могут быть разными – поиск паролей, документов, FTP и т.д., но мы будем рассматривать SQL Injection.

SQL Injection – Уязвимость, которая позволяет хакеру получить доступ к базе данных.

Как выглядят эти запросы:

inurl:index.php?id=

inurl

inurl:channel_id=

И многие тысячи других, списки которых без труда ищутся в интернете. Но конечно большая часть известных запросов по много раз пройдена юными и не очень любителями покопаться в самом сердце сайта. Соответственно, выудить какую-то актуальную информацию, используя дорки из паблика не так-то просто.

Получается дорки потеряли актуальность? Вовсе нет, всего лишь нужно использовать запросы, которых нет в сети. А где же их тогда взять? Ну вот мы и подошли к самому интересному…

Ну раз их нет, значит их нужно сочинить самим

Способ №1 – самый долгий

Для этого нам понадобится

Ссылка скрыта от гостей

от Яндекса Этот сервис ищет ключевые слова. Сначала нужно определиться, что будем искать – например сайты с тематикой онлайн игр.

Вводим запрос - game online (взял «от балды», придумайте получше). Запросы должны быть написаны латиницей! Подобранные слова выделяем и копируем.

На следующем этапе нужно отделить ключевики от ненужного нам мусора. Для этого скопированный текст вставляем в EXCEL, выделяем ненужную колонку и удаляем.

Оставшуюся колонку копируем в новый файл txt, будем пользоваться Notepad++. Теперь нам нужно избавиться от символов ‘+’ и пробелов. Делать это будем в 2 приёма. Сначала заходим Поиск -->Замена. В появившемся окне в поле поиска пишем + и жмём «Заменить всё».

Во второй заход вместо + ставим пробел, а в поле «Заменить на:» символ нижнего подчёркивания. Также жмём «Заменить всё» и сохраняем.

Несмотря на то, что в Яндексе мы подбирали ключевики латиницей, в списке попадаются иногда и русские слова. Чтобы ничего не искать и не править вручную, обратимся к носатому парнишке

Копируем перевод и сохраняем обратно в наш файл, например game.txt Но это ещё не всё – выделяем весь текст, снова заходим Поиск-->Замена. В появившемся окне в поле поиска пишем $, а в поле «Заменить на:» .php? меняем режим поиска на «Регулярные выражения», и жмём «Заменить всё». Сохраняем. Первый подготовительный этап закончен.

«Хвосты», то бишь тип, можно использовать разные - .php? .asp? .htm? .html? .txt? .cgi? .aspx? .xml То что у нас получилось, ещё не является дорками – это лишь заготовки для создания оных, хотя даже в таком виде какой-то результат уже будет. Далее скопированые заготовки вставляем в программу SQLi Dumper и запускаем старт.

В нижнем поле URL будут появляться ссылки. Для примера, трёх ссылок будет достаточно, которые мы сохраняем в текстовый файл. Это файл открываем в следующей программе – DorkCombine. Пользоваться ей очень просто – тыкаете по всем клавишам подряд сверху донизу

В нижнем окошке и появятся наконец-то наши дорки. Будут конечно встречаться и уже известные, ведь комбинация идёт из «запчастей». Поскольку здесь просто пример из трёх ссылок, то и выхлоп дорок небольшой. Из скриншота наглядно видно как работает эта программа, из ссылок идёт выборка в 3 колонки – имена, тип и параметы.

Способ №2 – самый быстрый

На самом деле есть путь гораздо короче, без использования многочисленных манипуляций. Но предыдущие шаги, позволят получить дорки, с отсутствием необходимого опыта. Итак, если вы уже пользовались программой SQLi Dumper, то знаете, что хосты не подверженные инъекциям, попадают в trash. Вот эта мусорка нам и пригодится.

В программе Dork Combine открываем текстовый файл со списком из trash через кнопку Load URLs, или просто копируем список в верхнее окно. Очень большой список не берите, а то я сгенерил как-то 1.5 миллиона дорок, а прога не смогла их сохранить и вылетела ))) Хотя до 700 тыс вполне справлялась.

В этом примере я взял ровно 100 ссылок, после валидации (кнопка Validate), осталось 96. И как мы видим, из них комбайн нагенерил аж 18000 дорок.

Способ №3 – самый правильный

Первый способ был весьма долгий, второй очень быстрый, но куча сгенерированных дорок из мусора очень разношёрстная. Чтобы сделать гораздо более конкретные дорки, под определённую тематику, есть другой метод. Вкратце - в 3 средних окна набить вручную «хвостов», и сгенерить дорки.

Разберём чуть подробнее:

* В центральном окне Page type пишутся расширения, их не так уж много, упоминал в 1 способе - .php? .asp? .htm? .html? .txt? .cgi? .aspx? .xml и другие.

* В окно Parametrs вставляем параметры типа mod= s= t= cid= doc_id= id= page= serials= name= view= Параметров может быть довольно большое количество.

* И в окне Page names указываются имена страниц типа online_game online_gameg их количество исчисляется миллионами.

Все эти запчасти берутся из тематических URL. Например хост www,gamepark.eu/en/FlashGames.asp?kat=

Расширение будет .asp? параметр kat= и имя FlashGames А чтобы долго не вылавливать имена, в первое окно Page type можно вставить список полученный первым способом в вордстате.

Даже небольшое количество записей в колонках позволило сгенерировать 3860 тематических дорок.

Получаем уязвимые сайты

Каким бы способом дорки не были получены, следующим этапом будет поиск уязвимых сайтов. Копируем наши дорки и вставляем всё в тот же Sql Dumper, стартуем. В поле с URL появились сайты. После окончания сканирования, идём во вкладку «Exploitables» и жмём «Start Exploiter». Количество потоков только не делайте как на скрине ) Чем их меньше, тем меньше пропусков будет, максимум 10 ставьте.

Далее переходим во вкладку «Injectables», жмём «Start Analiser». Потом внизу программы ставим все галочки (email, admin, password, user) и жмём «Start».

Открывается ещё одно окно, в котором мы можем видеть количество записей в разных базах. Прокручиваем окошко, и ищем самые интересные варианты. Как видно база весьма приличная – почти 28 500 паролей.

Следующий шаг – жмём Go To Dumper -->New Dumper Instance

В появившемся отдельном окне жмём Get Databases и ждём окончания процесса обработки базы.

Затем, чтобы получить таблицы БД, жмём Get Tables. Далее опять выбираем, то что нас интересует (я выбрал members), и жмём Get Columns – получаем колонки. Ну вот мы и добрались до самого интересного – отмечаем passwd и email, жмём Dump Data.

С большой базой процесс не быстрый, так что можно пока курить бамбук.

Славно

Теперь жмём Export Data, выбираем Custom, чтобы было двоеточие.

Нам только осталось нажать Start, и сохранить результаты.

Всё, золотой ключик наш!

Конечно описанный способ слива баз не идеальный, есть гораздо более быстрые инструменты. Целью статьи не был обзор дампера, поэтому я не рассказывал о его дополнительных настройках и возможностях. Тем более использовался старичок v 8.0, который уже почти не работает. Но это простое руководство, поможет разобраться как рандомно и массово вскрываются mysql базы данных через дорки.

Внимание! Команда Codeby предупреждает – не используйте данный материал для неправомерных действий! Весь материал представлен только для ознакомления!

Ссылки на программы кому надо сам найдёт, понятное дело где – у Буратино, чего только он не сделает для любимого Папы Карло