Введение

Приветствую дорогих читателей! В рубрике статей ШХ я продолжаю разбирать для вас полезные ресурсы для расследований OSINT. В этой статье приготовил для вас инструмент для сканирования хостов и ещё один любопытный интернет-ресурс совмещающий в себе популярные терминальные инструменты. Перейдём к разбору!Дисклеймер: Все данные, предоставленные в статье, взяты из открытых источников. Не призывают к действию и предоставлены только для ознакомления и изучения механизмов используемых технологий.

OWASP Nettacker

Что это?

OWASP Nettacker — открытый проект для автоматизации сбора информации, сканирования уязвимостей и тестирования на проникновение. Он поддерживает форматы отчетов (HTML, TXT, JSON, CSV) и может работать через командную строку, API, веб-интерфейс или как трансформы Maltego. Nettacker особенно эффективен для выявления критических уязвимостей в сервисах MOVEit Transfer, Citrix Netscaler и Ivanti ICS/EPMM. Последние версии включают модули для сканирования новых уязвимостей в Ivanti, WordPress, Adobe Coldfusion, Atlassian Confluence и Citrix.Установка и использование

Nettacker можно установить как модуль python, но предварительно нужно установить следующие пакеты:

Код:

apt install libcurl4-gnutls-dev

apt install libcurl4-openssl-dev

apt install librtmp-dev

apt install libssl-dev

apt install python3-dev

apt install libpq-dev

apt install libffi-dev

apt install musl-dev

apt install make

apt install gcc

apt install git

Код:

pip install nettackerТерминальная версия

Если посмотрим доступные параметры, увидим что у инструмента очень широкий спектр применения и функционала:

В рамках статьи рассмотрим несколько версий запуска с параметрами.

- Этот запуск сканирует все доступные модули для указанного домена.

Код:

nettacker -t <DOMAIN_NAME> -m all

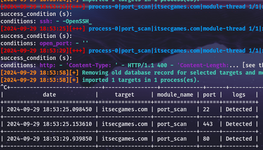

- Этот модуль собирает информацию о поддоменах и их открытых портах:

Код:

nettacker -i <DOMAIN_NAME> -s -m port_scan

- Увеличить количество потоков для ускорения сканирования:

Код:

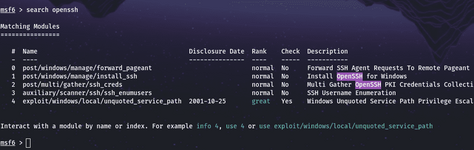

nettacker -t <TARGET> -m all -t 20- Также скомбинируем наш сканер с metasploit-framework. Подберём эксплоит исходя из запущенных служб на открытых портах

Веб-интерфейс

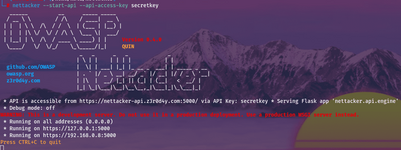

Для запуска интерфейса применим флаг --start-api для запуска и --api-access-key для того чтобы задать наш токен доступа:

Код:

nettacker --start-api --api-access-key secretkey

Здесь в уже более удобном и наглядном интерфейсе можем точечно выбрать модули которые нам нужны:

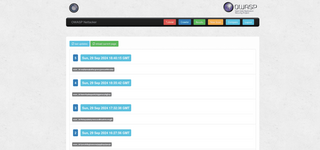

Под пунктом results нас ждут готовые отчёты по сканированию в удобном формате.

В пункте Crawler мы будем наблюдать отчёт по сканированию в реальном времени:

Краткий итог

В целом инструмент отлично подходит для ситуаций, когда OSINT применяется с целью найти уязвимости. Благодаря ориентированно-понятному веб-интерфейсу, со сложным процессом сканирования хоста на уязвимости сможет справиться любой кто захочет.OSINT.ROCKS

Что это?

Интересный фреймворк, который включает в себя семь популярных решений в области открытой разведки (OSINT), а именно:- GHUNT — получение информации о Google-аккаунте- InfoSherlock — перечисление никнеймов- Holehe — поиск аккаунтов по электронной почте- Ignorant — поиск аккаунтов по номеру телефона- Whois — проверка доменных имен- WhatsApp Profile Info — получение информации о профиле в WhatsApp- HudsonRock — поиск утечек данных по электронной почте

Использование

Протестировать фреймворк можно по ссылке, которая пишется также, как и сам

Ссылка скрыта от гостей

.

Рассмотрим каждый раздел и подведём итог о полезности ресурса.

К моему удивлению модуль Ghunt не работает, что несколько огорчает, так как помощь этого модуля была бы очень полезна для первоначального этапа сбора информации.

Модуль Sherlock работает как нужно, что идёт плюсом к полезности.

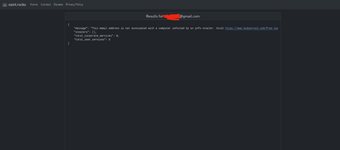

Holehe работает исправно без проблем.

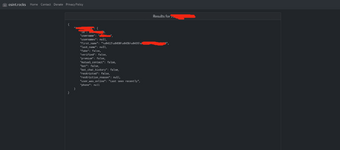

Ignorant также работает исправно.

Фреймворк может предоставлять базовую информацию о домене или IP-адресе.

Предоставляет информацию о наличии WhatsApp на целевом номере.

Поиск почты в списках скомпрометируемых.

Поиск наличия Telegram на номере телефона работает отлично, т.к выдаёт краткую и нужную информацию о самом аккаунте, что может ускорить процесс расследования.